Ende-zu-Ende-Verschlüsselung: Definition und Bedeutung

Verschlüsselung ist äußerst wichtig, um die digitale Kommunikation sicherer zu machen. Ohne sie könnten alle Nachrichten, Bilder oder Dateien, die Du online verschickst, von böswilligen Personen abgefangen und eingesehen werden. Glücklicherweise kann die Ende-zu-Ende-Verschlüsselung (E2EE) Deine Daten während der Übertragung schützen.

E2EE sorgt dafür, dass nur Du und der gewünschte Empfänger Zugriff auf Deine Kommunikation haben. Sie schützt alles, von Instant Messages über E-Mails bis hin zu Cloud-Speichern, und ist ein wichtiger Baustein für moderne Privatsphäre und Sicherheit.

Wenn Du weißt, wie E2EE funktioniert und warum sie wichtig ist, kannst Du die richtigen Apps und Dienste für den täglichen Gebrauch auswählen. Im folgenden Leitfaden werden die Grundlagen von E2EE, ihre praktischen Anwendungen und ihre Bedeutung für den Schutz Deiner digitalen Kommunikation erläutert.

Was ist Ende-zu-Ende-Verschlüsselung (E2EE)?

Verschlüsselung ist die Kunst, Nachrichten geheim zu halten, und hat eine lange Geschichte, die bis in die Antike zurückreicht. Ende-zu-Ende-Verschlüsselung ist eine moderne Form der Verschlüsselung, die die Kommunikation schützt und verhindert, dass Dritte während der Übertragung Zugriff auf die Daten erhalten.

E2EE verschlüsselt Daten auf dem Gerät des Absenders, bevor sie übertragen werden und stellt sicher, dass die entschlüsselten Informationen nur auf dem Gerät des Empfängers verfügbar sind. Während der Übertragung bleiben die Daten verschlüsselt.

Das Grundprinzip von E2EE kannst Du Dir wie einen Brief in einer verschlossenen, manipulationssicheren Box vorstellen, zu der nur Du und der Empfänger den Schlüssel haben. Auch wenn die Box durch viele Hände geht, z. B. Postangestellte, Sortierzentren oder Zustelldienste, kann keiner von ihnen die Box öffnen oder sehen, was darin ist. Nur der vorgesehene Empfänger kann die Box mit seinem einzigartigen Schlüssel öffnen und die Nachricht lesen.

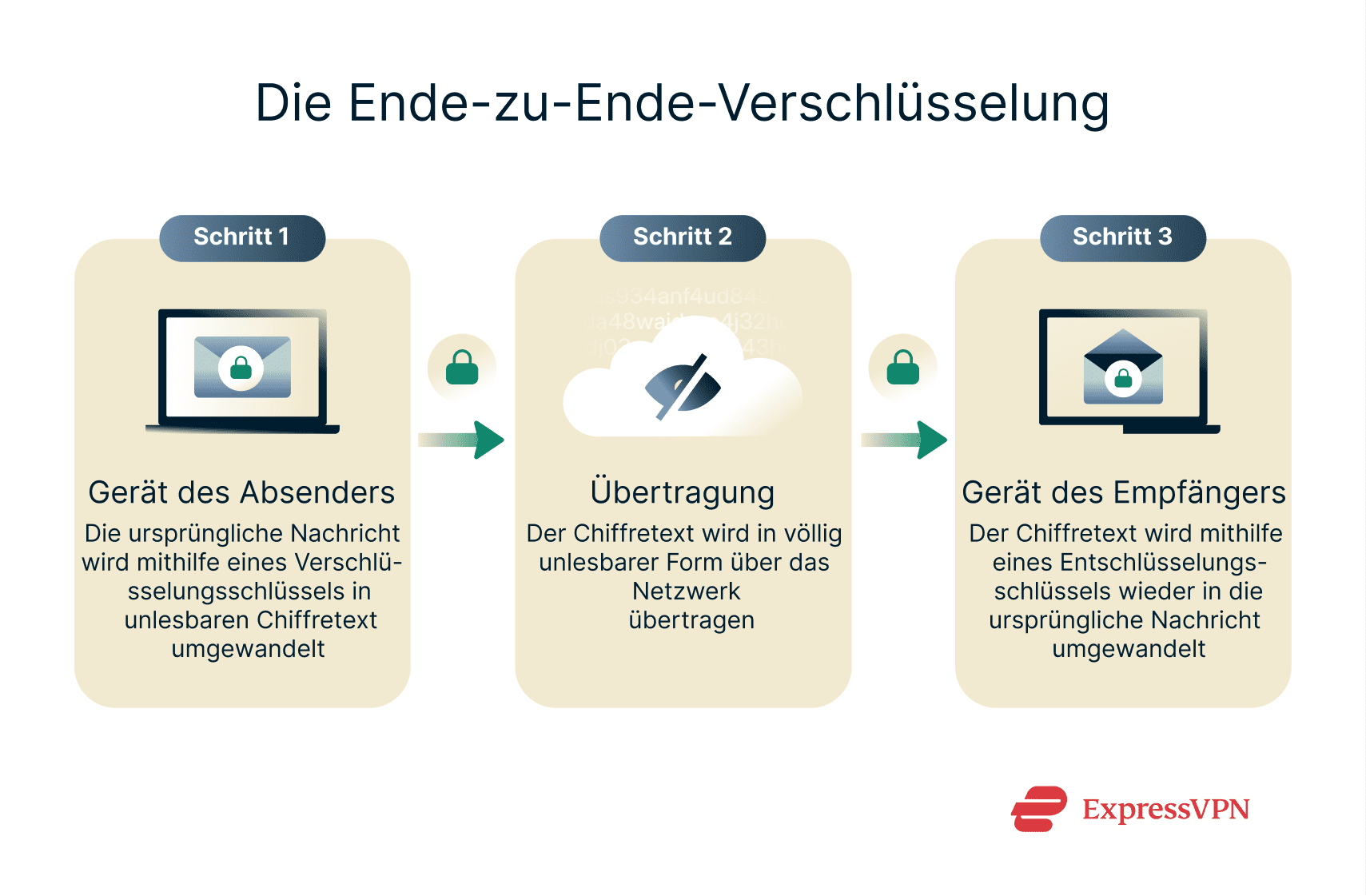

So funktioniert Ende-zu-Ende-Verschlüsselung: Schritt für Schritt

Die folgenden Schritte zeigen, wie E2EE dafür sorgt, dass Infos sicher von einem Nutzer zum anderen übertragen werden.

Schritt 1: Verschlüsselung auf dem Gerät des Absenders

Der erste Schritt bei E2EE besteht darin, dass Dein Gerät einen Verschlüsselungsalgorithmus verwendet, um Deine Daten in unlesbaren Chiffretext umzuwandeln und sie so schon vor der Übertragung zu schützen. Dieser Prozess verwendet einen einzigartigen kryptografischen Schlüssel und nur der vorgesehene Empfänger hat den entsprechenden Schlüssel, um die Nachricht zu entsperren und zu lesen.

Schritt 2: Datenübertragung über ein Netzwerk

Sobald der Chiffretext auf Deinem Gerät verschlüsselt wurde, wird er über ein Netzwerk übertragen. Dies kann über das Internet, Mobilfunknetze oder WLAN erfolgen. Niemand kann Deine Daten während der Übertragung einsehen, da nur der Empfänger über den erforderlichen Entschlüsselungsschlüssel verfügt. Alle Server oder Dienste, die die Daten verarbeiten, sehen nur den unlesbaren Chiffretext.

Schritt 3: Entschlüsselung auf dem Gerät des Empfängers

Sobald die Daten auf dem Gerät des Empfängers angekommen sind, erfolgt die Entschlüsselung. Je nachdem, ob eine symmetrische oder eine asymmetrische Verschlüsselung verwendet wurde, wird entweder der private Schlüssel des Empfängers oder der gemeinsame Schlüssel genutzt, um die Daten zu entschlüsseln. Erst dann kann der Empfänger sie lesen und nutzen.

Symmetrische vs. asymmetrische Verschlüsselung

Je nachdem, wie es gemacht wird, kann E2EE asymmetrische Verschlüsselung (zwei verschiedene Schlüssel), symmetrische Verschlüsselung (ein einziger gemeinsamer Schlüssel) oder eine Mischung aus beidem nutzen.

Bei der symmetrischen Verschlüsselung wird ein einziger Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung verwendet. Da nur ein Schlüssel im Spiel ist, ist ein sicherer Schlüsselaustauschmechanismus wichtig, damit Dritte den Schlüssel nicht abfangen und sich so unbefugten Zugriff auf die Daten verschaffen können. Bei der Verschlüsselung großer Datenmengen ist die symmetrische Verschlüsselung schneller und ausgereifter als die asymmetrische Verschlüsselung.

Bei der asymmetrischen Verschlüsselung, auch Public-Key-Verschlüsselung genannt, wird ein Paar mathematisch miteinander verbundener Schlüssel verwendet: der öffentliche und der private Schlüssel. Der öffentliche Schlüssel wird zum Verschlüsseln von Daten verwendet und kann frei weitergegeben werden, während der private Schlüssel zum Entschlüsseln verwendet wird und geheim gehalten werden muss. Mit einem öffentlichen Schlüssel verschlüsselte Daten können nur mit dem entsprechenden privaten Schlüssel entschlüsselt werden. Dieser Ansatz löst das Problem des Schlüsselaustauschs, das bei der symmetrischen Verschlüsselung auftritt.

Hybride Ansätze kombinieren symmetrische und asymmetrische Verschlüsselung, um die Vorteile zusätzlicher Sicherheit und erhöhter Effizienz zu nutzen. In einem solchen System werden die eigentlichen Daten mit einem symmetrischen Schlüssel verschlüsselt, während der symmetrische Schlüssel selbst über asymmetrische Verschlüsselung geteilt wird.

Authentifizierung

Die Authentifizierung ist ein wichtiger Aspekt der Ende-zu-Ende-Verschlüsselung, da sie die Identität der Kommunikationspartner überprüft und sicherstellt, dass Nachrichten mit dem beabsichtigten Empfänger ausgetauscht werden.

Ohne Authentifizierung könnte ein böswilliger Akteur die Kommunikation abfangen und sich als eine der Parteien ausgeben, selbst wenn die Nachrichten verschlüsselt sind. Dies wird als Man-in-the-Middle-Angriff (MitM) bezeichnet.

Schlüsselaustauschmethoden

In der Kryptografie ermöglichen Schlüsselaustauschmethoden zwei Parteien den sicheren Austausch von Schlüsseln für die Datenverschlüsselung und -entschlüsselung. Die Art des Schlüsselaustauschs hängt davon ab, ob eine symmetrische oder eine asymmetrische Verschlüsselung verwendet wird.

Bei der symmetrischen Verschlüsselung gibt es folgende gängige Methoden für den Schlüsselaustausch:

- Vorab geteilte Schlüssel (PSK): Hierbei handelt es sich um einfache Schlüssel, die die Beteiligten vor der Kommunikation austauschen.

- Manueller Schlüsselaustausch: Bei dieser Methode werden die Schlüssel manuell zwischen den Beteiligten ausgetauscht.

Die asymmetrische Verschlüsselung verfügt über ausgefeiltere Methoden für den Schlüsselaustausch, darunter die folgenden:

- Diffie-Hellman (DH): Bei dieser Methode, die auf modularer Arithmetik basiert, können zwei Parteien einen gemeinsamen geheimen Schlüssel über einen unsicheren Kanal einrichten, ohne den Schlüssel direkt zu übertragen.

- Elliptic Curve Diffie-Hellman (ECDH): Hierbei handelt es sich um eine Variante von Diffie-Hellman, die elliptische Kurvenkryptografie nutzt und bei der die gleiche Sicherheit mit kleineren Schlüsselgrößen und reduziertem Rechenaufwand erreicht wird.

E2EE-bezogene Standards

Es gibt verschiedene E2EE-Standards, die von Organisationen zur Sicherung der Kommunikation verwendet werden. Im Folgenden sind einige der bemerkenswertesten Standards aufgeführt, die das moderne E2EE unterstützen:

- Advanced Encryption Standard (AES): AES ist ein hochgradig vertrauenswürdiger symmetrischer Verschlüsselungsalgorithmus, der vom National Institute of Standards and Technology (NIST) entwickelt wurde. Er genießt das Vertrauen von Sicherheitsexperten weltweit und bildet die Grundlage für die Sicherheit von ExpressVPN.

- Signal Protocol: Ursprünglich als TextSecure Protocol bekannt, ist das Signal Protocol die Technologie, die datenschutzorientierte Messaging-Apps wie Signal zum Schutz der Kommunikation verwenden. Es kombiniert mehrere kryptografische Techniken, darunter den Double-Ratchet-Algorithmus und Extended Triple Diffie-Hellman (X3DH), um sicherzustellen, dass Nachrichten mit Forward Secrecy privat bleiben.

- OMEMO Multi-End Message and Object Encryption: OMEMO ist ein Erweiterungsprotokoll (XEP) für sichere Multi-Client-E2EE (bei dem ein Benutzer von mehreren Geräten oder Clients aus auf einen Dienst zugreift). Es basiert auf dem Signal-Protokoll und ist ein offener Standard, der von jedem frei verwendet und implementiert werden kann.

- Message Layer Security (MLS): MLS ist ein offener Standard für die Ende-zu-Ende-Verschlüsselung in Gruppen-Messaging-Diensten. Er bietet Forward Secrecy, Post-Compromise-Sicherheit und einfache Skalierbarkeit für große, dynamische Gruppen. Damit bildet es eine starke Grundlage für moderne, sichere Messaging-Apps.

Praktische Anwendungen von E2EE

E2EE ist für die Sicherheit vieler Dienste, die wir täglich nutzen, darunter Cloud-Speicher, Instant Messaging und E-Mail, von entscheidender Bedeutung. Seine Fähigkeit, die Kommunikation vom Absender zum Empfänger zu schützen, macht es auf verschiedenen Plattformen unersetzlich. Wenn Du weißt, wo E2EE eingesetzt wird, kannst Du Dienste auswählen, die Deine Privatsphäre und Datensicherheit ernst nehmen.

Private Messaging-Apps

Messaging-Anwendungen sind wohl die häufigste und wirkungsvollste praktische Anwendung von E2EE. Die führenden, sicherheitsorientierten Messaging-Apps wie Signal, Wickr und Wire verwenden alle E2EE, um die Kommunikation zwischen den Nutzern zu sichern. Dadurch wird gewährleistet, dass außer dem Absender und dem Empfänger niemand die Informationen in den gesendeten Nachrichten sehen kann.

E-Mail-Dienste

Die sichersten E-Mail-Dienste nutzen E2EE, um den Inhalt von E-Mails zu schützen. Da Du oft sensible Daten per E-Mail erhältst, beispielsweise Bankdaten oder E-Mails zum Zurücksetzen von Passwörtern, ist es aus Sicherheitsgründen empfehlenswert, einen E-Mail-Dienst mit E2EE zu nutzen.

Google hat E2EE für private E-Mail-Konten noch nicht implementiert, für Unternehmensnutzer jedoch schon.

Cloud-Speicher

Auch wenn E2EE nicht in jeder Top-Cloud-Speicherlösung enthalten ist, wird es langsam zu einem wichtigen Teil der Cloud-Speichersicherheit. Bekannte Anbieter wie Dropbox bieten es als Teil ihrer Lösungen an.

Wenn E2EE auf Cloud-Speicher angewendet wird, werden Deine Dateien auf Deinem Gerät verschlüsselt, bevor sie an die Server des Cloud-Anbieters gesendet werden. Das ist besonders nützlich, wenn Du sensible Daten sichern musst, da so sichergestellt ist, dass nicht einmal der Cloud-Anbieter sie einsehen kann.

Passwort-Manager

Da Passwort-Manager viele sensible Informationen wie Anmeldedaten, Kartendaten, Adressen und mehr speichern, ist es kein Wunder, dass E2EE ein wichtiger Bestandteil dieser Tools ist. ExpressKeys und andere bekannte Passwort-Manager nutzen E2EE als Grundlage für ihre Zero-Knowledge-Architektur, die sicherstellt, dass außer Dir niemand sehen kann, was sich in Deinem Tresor befindet.

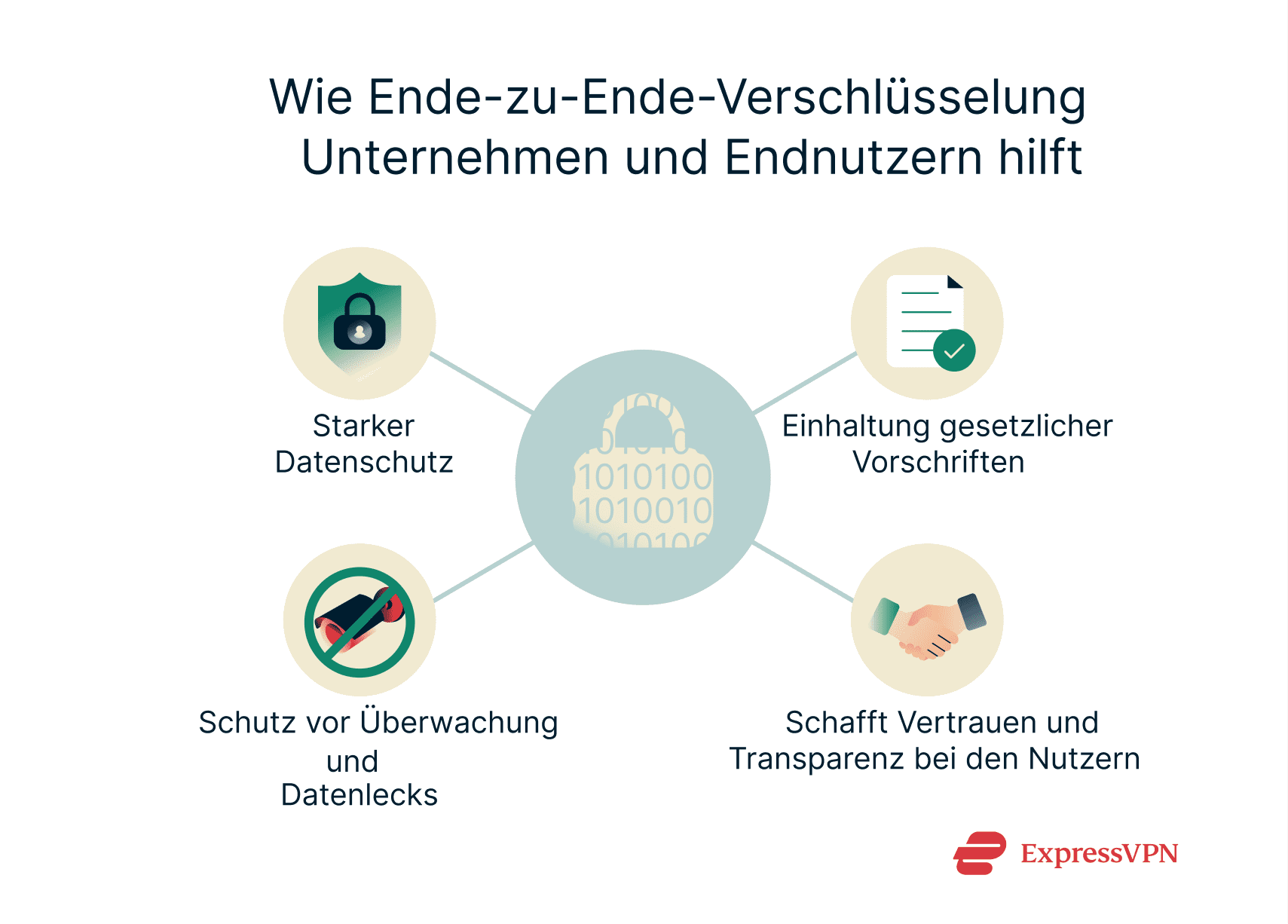

Vorteile von E2EE

Starker Datenschutz

Durch die Verschlüsselung der Daten an den Endpunkten sorgt E2EE dafür, dass nur die Kommunikationspartner die Nachrichten lesen können, und verhindert so unbefugten Zugriff durch Cyberkriminelle, Dienstleister oder andere Dritte. So werden sensible Informationen wie Finanztransaktionen, Krankenakten und vertrauliche Geschäftsgespräche vor Offenlegung geschützt.

Schutz vor Überwachung und Verstößen

Da E2EE Daten im Speicher verschlüsselt halten kann, ist sie ein zuverlässiger Schutz vor möglichen Datenverstößen. Selbst wenn das Servernetzwerk oder die Netzwerke kompromittiert werden, können Angreifer die verschlüsselten Daten ohne die privaten Schlüssel nicht entschlüsseln. Da die Daten während der Übertragung verschlüsselt bleiben, kann natürlich auch niemand Deine Aktivitäten ausspionieren, der eine unbefugte Überwachung versucht.

Einhaltung gesetzlicher Vorschriften

Einer der wichtigsten Vorteile der Ende-zu-Ende-Verschlüsselung (E2EE) ist, dass sie Unternehmen dabei unterstützt, Datenschutzvorgaben wie die Datenschutz-Grundverordnung (DSGVO) der EU und das US-amerikanische HIPAA-Gesetz einzuhalten. Zwar schreiben diese Regelwerke eine Verschlüsselung aller Daten nicht zwingend vor, doch E2EE trägt wesentlich zum Schutz sensibler personenbezogener Informationen bei, was ein zentrales Ziel beider Vorschriften ist.

Schafft Vertrauen und Transparenz bei den Nutzern

Die Implementierung von E2EE schafft großes Vertrauen bei den Nutzern und fördert die Transparenz digitaler Dienste. Verwendet eine Plattform E2EE, müssen sich die Nutzer nicht allein auf das Versprechen des Dienstanbieters verlassen, dass er ihre Nachrichten nicht liest, da die Verschlüsselung dies technisch unmöglich macht.

Rechtliche und ethische Überlegungen zu E2EE

E2EE bietet zwar unvergleichliche Vorteile in puncto Datenschutz und Sicherheit, seine weit verbreitete Nutzung wirft jedoch auch rechtliche und ethische Fragen auf.

Ist E2EE weltweit legal?

Die Rechtmäßigkeit von E2EE ist weltweit unterschiedlich. Viele Länder erkennen die Bedeutung einer starken Verschlüsselung für den Schutz der Privatsphäre, der digitalen Kommunikation und der Sicherheit von Geschäftsaktivitäten an. Einige Länder haben jedoch versucht, seine Verwendung einzuschränken oder zu regulieren.

Insgesamt ist die Rechtslage sehr uneinheitlich: Einige Länder unterstützen starke Verschlüsselung, während andere Maßnahmen erlassen, die den Schutz untergraben könnten.

Ethische Debatten: Privatsphäre vs. Sicherheit

Die ethische Debatte um E2EE dreht sich oft um das vermeintliche Spannungsverhältnis zwischen der Privatsphäre des Einzelnen und der öffentlichen Sicherheit. Befürworter des Datenschutzes argumentieren, dass eine starke Verschlüsselung unerlässlich ist, um Menschenrechte zu schützen, freie Meinungsäußerung zu ermöglichen und personenbezogene Daten vor Überwachung, Hacking und Missbrauch zu bewahren, insbesondere in Umgebungen, in denen die Privatsphäre nicht gewährleistet ist.

Andererseits behaupten einige Strafverfolgungsbehörden, dass verschlüsselte Kommunikation strafrechtliche Ermittlungen behindert und die öffentliche Sicherheit gefährdet. Sie fordern einen besseren Zugriff, um Verbrechen zu verhindern und darauf zu reagieren. Dieser Zugriff würde jedoch eine Schwächung oder Umgehung der Verschlüsselung erfordern, was bei Datenschutz- und Sicherheitsexperten Bedenken hinsichtlich der damit verbundenen Risiken hervorruft.

Wie wirken sich globale Vorschriften wie die DSGVO auf E2EE aus?

Die DSGVO verlangt von allen Organisationen, die mit Daten von EU-Bürgern umgehen, angemessene technische und organisatorische Maßnahmen zum Schutz personenbezogener Daten zu ergreifen. Zwar werden keine spezifischen technischen Methoden vorgeschrieben, doch ist E2EE weithin als Sicherheitsmaßnahme anerkannt, die Organisationen dabei helfen kann, die Datenverwaltungsstandards der DSGVO einzuhalten.

Einschränkungen und Herausforderungen von E2EE

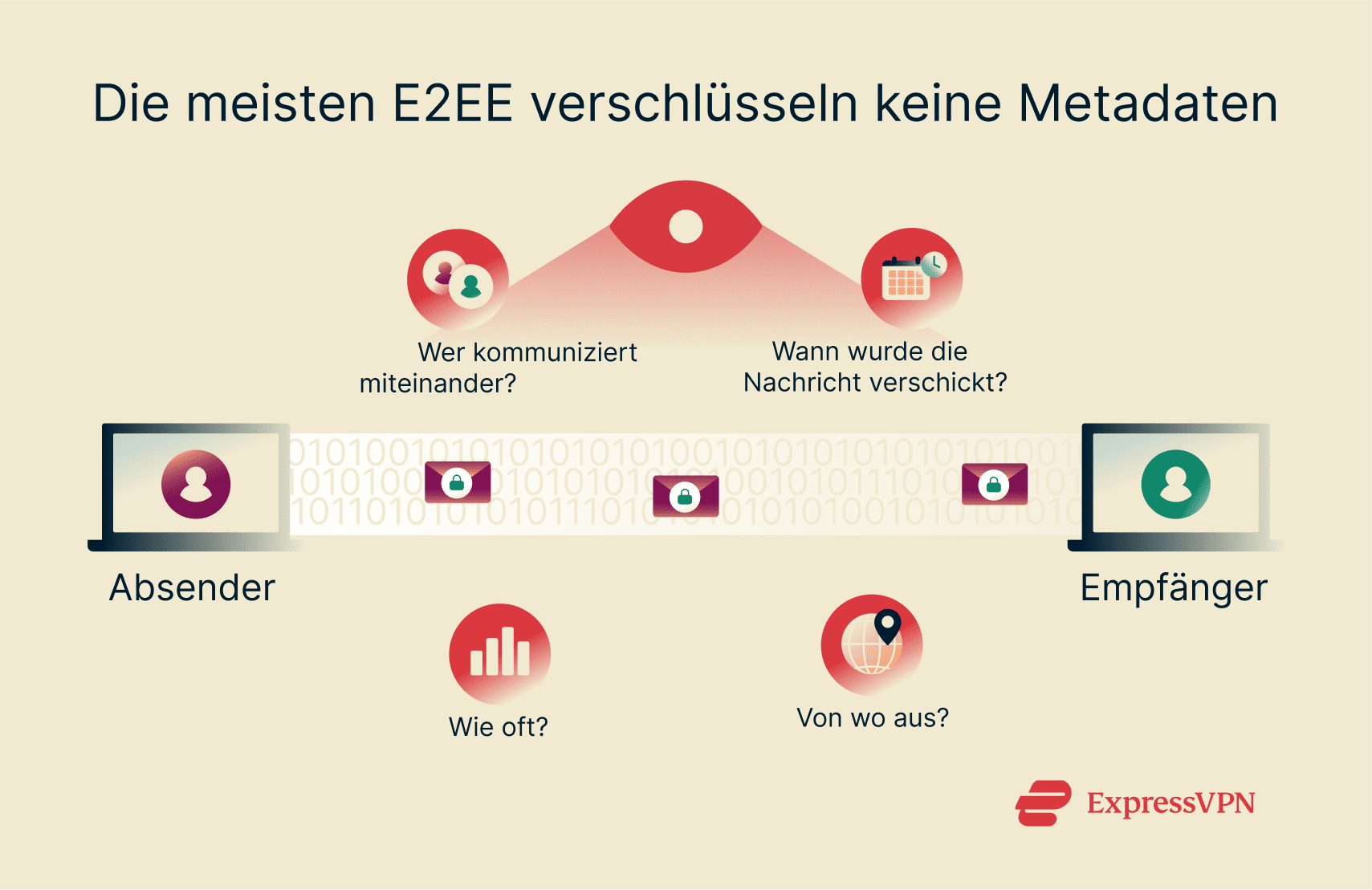

Metadaten werden normalerweise nicht verschlüsselt

Ein großes Problem bei den meisten Ende-zu-Ende-Verschlüsselungen ist, dass sie die Metadaten nicht verschlüsseln. Diese enthalten jedoch wichtige Informationen über die Kommunikation, beispielsweise wer mit wem wann, wie oft und von wo aus kommuniziert hat. Selbst wenn der Inhalt einer Nachricht sicher ist, können diese Begleitinformationen dennoch Aufschluss über das Leben und die Beziehungen einer Person geben.

Ohne Zugriff auf den Inhalt der Nachricht können Metadaten Informationen für die Überwachung liefern. Wenn beispielsweise bekannt ist, dass eine Person zu bestimmten Zeiten häufig mit einer bestimmten anderen Person kommuniziert, können Rückschlüsse auf Beziehungen oder Aktivitäten dieser Person gezogen werden. Diese unverschlüsselten Metadaten stellen eine potenzielle Sicherheitslücke dar, die durch E2EE nicht geschlossen wird.

Es gibt allerdings einige Apps, die diese Einschränkung überwinden. So verschlüsselt die Funktion „Sealed Sender” von Signal beispielsweise auch einen Großteil der Metadaten, die bei der Kommunikation der Nutzer anfallen, und verbessert so deren Privatsphäre und Sicherheit.

Wichtige Fragen der Verwaltung

Die sichere Verwaltung kryptografischer Schlüssel ist eine ständige Herausforderung in E2EE-Systemen. Damit E2EE funktioniert, müssen Nutzer ihre privaten Schlüssel sicher verwalten, da diese für die Entschlüsselung von Daten unerlässlich sind. Verliert man beispielsweise das Master-Passwort für einen Passwort-Manager, kann der Zugriff auf den Tresor dauerhaft verloren gehen.

Wird ein privater Schlüssel gestohlen oder kompromittiert, kann ein Angreifer vergangene und zukünftige Kommunikationen entschlüsseln und somit den Zweck der Verschlüsselung zunichte machen. Dies kann jedoch verhindert werden, wenn eine Anwendung neben der Ende-zu-Ende-Verschlüsselung auch Perfect Forward Secrecy (PFS) implementiert. PFS generiert für jede Sitzung neue Schlüssel und stellt so sicher, dass frühere Kommunikationen auch dann unzugänglich bleiben, wenn ein Schlüssel kompromittiert wird.

Endpunktsicherheit bleibt eine Schwachstelle

Obwohl E2EE-Methoden Daten während der Übertragung schützen, bleibt die Sicherheit der Endpunkte eine entscheidende Schwachstelle. Wenn das Gerät eines Benutzers durch Malware kompromittiert wird oder ein böswilliger Dritter physischen Zugriff darauf erhält, kann auf die unverschlüsselten Daten vor ihrer Verschlüsselung oder nach ihrer Entschlüsselung zugegriffen werden.

Nicht vollständig zukunftssicher

Aktuelle E2EE-Methoden sind nicht unbedingt zukunftssicher gegenüber allen neuen Bedrohungen, beispielsweise Quantencomputern. Leistungsstarke Quantencomputer könnten theoretisch viele weit verbreitete kryptografische Algorithmen wie RSA knacken, die die Grundlage des aktuellen E2EE-Schlüsselaustauschs bilden.

Auch wenn es noch einige Jahre dauern wird, bis praktische Quantencomputer die aktuelle Verschlüsselung knacken können, erfordert diese potenzielle Bedrohung die Erforschung der Post-Quanten-Kryptografie. Ein Beispiel für diese Zukunftssicherheit ist der Post-Quanten-Schutz von ExpressVPN, der die Online-Privatsphäre der Nutzer vor diesen neuen Bedrohungen schützen soll.

E2EE im Vergleich zu anderen Verschlüsselungsmethoden

Um die Anwendungsmöglichkeiten von E2EE vollständig zu verstehen, ist ein Vergleich mit anderen Verschlüsselungsmethoden wichtig. Während verschiedene Verschlüsselungsmethoden Daten an unterschiedlichen Punkten schützen, bietet E2EE ein einzigartiges Maß an Sicherheit, das andere Methoden möglicherweise nicht bieten.

Ist TLS dasselbe wie E2EE?

TLS (Transport Layer Security) und E2EE funktionieren zwar auf ähnliche Weise, sind aber nicht dasselbe. TLS sichert in erster Linie die Verbindung zwischen einem Client (wie Deinem Webbrowser) und einem Server. Wenn Du eine Website mit HTTPS besuchst, verschlüsselt TLS die Daten, während sie über das Internet zum Server übertragen werden. Im Gegensatz dazu finden die meisten E2EE-Implementierungen zwischen zwei Nutzern statt, nicht zwischen einem Server und einem Client.

Außerdem werden die Daten bei TLS in der Regel direkt nach Erreichen des Servers entschlüsselt und bleiben in diesem Zustand. Das heißt, der Serverbesitzer könnte die Daten in unverschlüsselter Form sehen.

Ist E2EE privater als serverseitige Verschlüsselung?

Bei der serverseitigen Verschlüsselung werden die Daten auf den Servern des Anbieters verschlüsselt, bevor sie gespeichert werden. Das schützt die Daten im Ruhezustand und verhindert unbefugten Zugriff, wenn der physische Speicher kompromittiert wird. Allerdings ist diese Methode weniger privat als E2EE, weil der Anbieter selbst die Schlüssel hat und auf die unverschlüsselten Daten zugreifen kann.

E2EE vs. S/MIME

Secure/Multipurpose Internet Mail Extensions (S/MIME) nutzt Public-Key-Verschlüsselung und ermöglicht die Verschlüsselung und digitale Signatur von E-Mails, um sie zu schützen. Ähnlich wie bei E2EE können nur die vorgesehenen Empfänger die Daten in den E-Mails mit ihrem privaten Schlüssel entschlüsseln.

Der Nachteil von S/MIME gegenüber aktuellen E2EE-Standards, die in den meisten Apps verwendet werden, besteht darin, dass Benutzer digitale Signaturen von zertifizierten Stellen einholen müssen, um den Standard nutzen zu können.

E2EE vs. PGP

PGP (Pretty Good Privacy) ist ein etabliertes und effektives kryptografisches Protokoll zur Gewährleistung von Sicherheit und Datenschutz in der Kommunikation. Es verwendet eine Kombination aus asymmetrischer und symmetrischer Kryptografie, um ein Gleichgewicht zwischen Geschwindigkeit und Sicherheit herzustellen.

Ein Nachteil von PGP im Vergleich zu E2EE, das in den meisten aktuellen Apps verwendet wird, ist, dass für die Einrichtung und Verwaltung der Schlüssel umfangreiche technische Kenntnisse erforderlich sind. Im Gegensatz dazu ist die E2EE-Implementierung in modernen Apps wie WhatsApp benutzerfreundlich und erfordert keine technischen Kenntnisse.

Häufig gestellte Fragen zur Ende-zu-Ende-Verschlüsselung

Kann die Ende-zu-Ende-Verschlüsselung gehackt werden?

Auch wenn es technisch nicht möglich ist, die Verschlüsselungsalgorithmen selbst zu knacken, ist keine Sicherheitsmethode absolut sicher. Die Endpunkte in E2EE, an denen die Daten verschlüsselt und entschlüsselt werden, bleiben anfällig. Wenn diese Endpunkte durch Malware oder Social Engineering kompromittiert werden, könnte die Kommunikation abgefangen werden.

Sollte ich Ende-zu-Ende-Verschlüsselung für meine Nachrichten verwenden?

Ja, Du solltest einen Messaging-Dienst in Betracht ziehen, der E2EE verwendet. Dadurch werden Deine Unterhaltungen vor unbefugtem Zugriff durch Dritte geschützt, zu denen Internetanbieter, böswillige Akteure und sogar der Anbieter des Messaging-Dienstes selbst gehören.

Wie deaktiviere ich die Ende-zu-Ende-Verschlüsselung in WhatsApp?

Du kannst die Ende-zu-Ende-Verschlüsselung (E2EE) für Deine WhatsApp-Chats nicht deaktivieren. Für Deine WhatsApp-Chat-Backups ist E2EE jedoch optional und kann freiwillig ein- oder ausgeschaltet werden.

Wird Ende-zu-Ende-Verschlüsselung in WhatsApp und Signal verwendet?

Ja, sowohl WhatsApp als auch Signal verwenden E2EE, um Deine Kommunikation zu schützen. Es gibt jedoch einige wichtige Unterschiede, die es zu beachten gilt. Signal verschlüsselt beispielsweise auch Metadaten durch seine Sealed-Sender-Technologie, während WhatsApp nur die eigentliche Kommunikation verschlüsselt.

Außerdem ist die Implementierung der Ende-zu-Ende-Verschlüsselung bei Signal vollständig Open Source und kann leicht überprüft werden, während WhatsApp proprietäre Technologie nutzt. WhatsApp gehört außerdem zu Meta, das dafür bekannt ist, große Mengen an Metadaten von Nutzern zu sammeln.

Was sind die Risiken, wenn man keine Ende-zu-Ende-Verschlüsselung nutzt?

Wenn Du keine E2EE für Deine Kommunikation nutzt, gibt es erhebliche Risiken. Ohne E2EE könnten Deine Nachrichten und Daten während der Übertragung von verschiedenen unbefugten Parteien abgefangen und gelesen werden, z. B. von Deinem Internetdienstanbieter oder potenziell böswilligen Dritten.

Verlangsamt die Ende-zu-Ende-Verschlüsselung die Leistung?

Das kommt darauf an. Grundsätzlich verursacht die Verschlüsselung aufgrund der für die Ver- und Entschlüsselung von Daten erforderlichen Rechenressourcen einen zusätzlichen Rechenaufwand. Es ist jedoch unwahrscheinlich, dass die Leistung beeinträchtigt wird, es sei denn, es müssen große Datenmengen verschlüsselt oder entschlüsselt werden.

Machen Sie den ersten Schritt, um sich online zu schützen. Testen Sie ExpressVPN risikofrei.

Hol dir ExpressVPN