Cos'è la sicurezza informatica? Guida facile per principianti

La sicurezza informatica incide su pressoché ogni aspetto della nostra vita quotidiana. Dal telefono che portiamo in tasca al computer portatile su cui lavoriamo, passando per tutti i dispositivi intelligenti della casa, al giorno d'oggi tutto deve disporre di solide protezioni.

Se non adottiamo misure di sicurezza adeguate, diamo ai malintenzionati la possibilità di sottrarre i nostri dati personali, prosciugare i nostri conti bancari e, in generale, causarci seri disagi. Per tale ragione, gli esperti di sicurezza informatica sono sempre al lavoro per sviluppare nuove difese, in grado proteggere le persone e le aziende da minacce che sono in continua evoluzione.

Ad ogni modo, la sicurezza informatica non dipende solo da specialisti e sistemi complessi, ma anche da semplici abitudini, misure pratiche e strumenti che chiunque può utilizzare. Questa guida spiega cosa implica realmente la sicurezza informatica e illustra come proteggersi dinanzi ai rischi più comuni online.

Cosa si intende per sicurezza informatica in parole semplici?

Con l'espressione "sicurezza informatica" (nota anche come sicurezza IT o con il termine inglese cybersecurity) si indica la protezione di computer, reti e dati contro accessi non autorizzati, danni o interruzioni del servizio. Con la continua crescita del numero di dispositivi connessi, da smartphone e tablet fino a gadget ed elettrodomestici dell'Internet of Things (IoT, Internet delle cose), si incrementa anche il numero dei potenziali obiettivi dei criminali informatici.

Nel mondo di oggi, in cui quasi tutto gira su computer e dispositivi intelligenti, dotarsi di una protezione solida è più importante che mai. Senza protezione, le persone e le organizzazioni si espongono a possibili violazioni di dati, ransomware, frodi, furti d'identità, intercettazione di comunicazioni sensibili e altre gravi minacce.

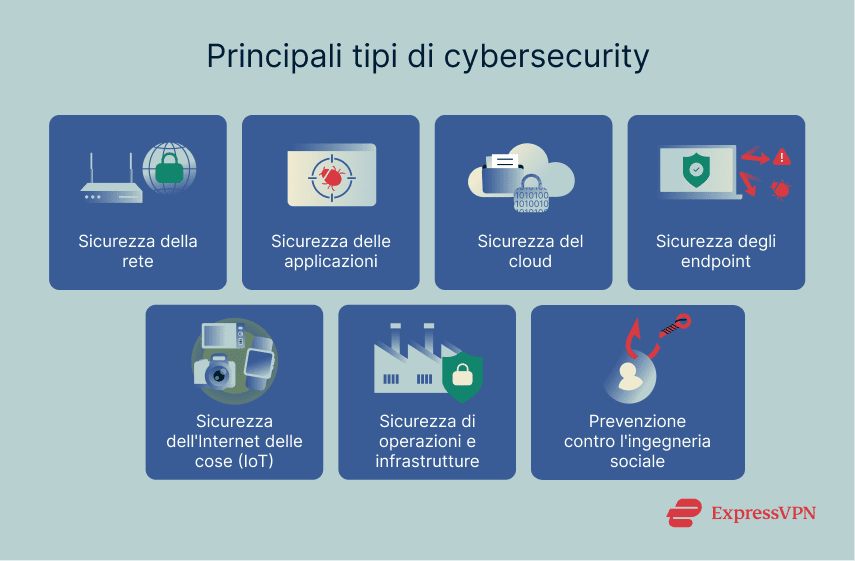

Tipologie di sicurezza informatica

"Sicurezza informatica" è un'espressione ampia, che comprende diversi fattori, tra cui i software utilizzati per proteggere i dispositivi, i tipi di difese di una rete e l'adozione di prassi sicure.

Sicurezza della rete

Questa categoria include misure di protezione della rete dalle minacce online. Vi rientrano i firewall, che agiscono come barriere per filtrare il traffico e bloccare le connessioni indesiderate, e i controlli di accesso, che assicurano che possano connettersi solo gli utenti e i dispositivi autorizzati. Vi sono inoltre le VPN (Virtual Private Network, rete privata virtuale) che criptano il traffico Internet e mascherano l'indirizzo IP dell'utente, e gli strumenti di monitoraggio contro comportamenti sospetti, in modo che gli amministratori possano reagire prima che gli aggressori trovino un varco.

Sicurezza delle applicazioni

La sicurezza delle applicazioni garantisce che il software non possa essere utilizzato come porta d'accesso a sistemi sensibili. Questa categoria comprende sistemi sia di rilevamento che di risposta. Gli sviluppatori correggono i bug del codice informatico, applicano configurazioni sicure e verificano mediante test la presenza di vulnerabilità, in modo da garantire che le loro applicazioni siano protette in modo appropriato.

Sicurezza del cloud

La sicurezza del cloud protegge i dati memorizzati presso terzi fornitori, assicurando che le informazioni sensibili restino al sicuro anche quando non sono collegate all'hardware dell'utente. Questa categoria combina tecnologie, politiche e controlli volti alla protezione delle risorse basate sul cloud contro accessi non autorizzati, violazioni dei dati e interruzioni del servizio.

Molti provider offrono difese integrate come crittografia, controllo degli accessi e strumenti di monitoraggio, ma anche gli utenti sono responsabili di configurare le proprie misure di sicurezza. Questo modello di responsabilità condivisa implica che le organizzazioni devono gestire con cura i permessi degli account, proteggere le interfacce di programmazione delle applicazioni (API) e garantire la conformità alle normative sulla privacy nello spostamento di carichi di lavoro al cloud.

Sicurezza degli endpoint

La sicurezza degli endpoint si focalizza su singoli dispositivi come laptop, smartphone e tablet. Siccome gli endpoint sono spesso il primo punto di contatto per gli aggressori, proteggerli riduce le possibilità di compromissione del sistema. Contribuiscono al blocco delle minacce informatiche e degli accessi non autorizzati anche i sistemi antivirus, le capacità di rilevamento e risposta da parte degli endpoint e l'autenticazione a più fattori (MFA).

Sicurezza dell'Internet delle cose (IoT)

La sicurezza IoT riguarda dispositivi connessi come telecamere, frigoriferi e le diverse altre apparecchiature intelligenti della casa. Le difese integrate di molti di questi dispositivi sono limitate, condizione che li rende vulnerabili. Riducono le possibilità di un attacco l'utilizzo di firmware aggiornati, di un'autenticazione robusta e, laddove possibile, di un software di sicurezza.

Sicurezza di operazioni e infrastrutture

La tecnologia per le attività operative riguarda i sistemi di controllo industriale e i dispositivi di automazione che gestiscono i processi fisici. La protezione di questi sistemi richiede l'isolamento delle reti di controllo, il monitoraggio delle apparecchiature più datate e della rete in cerca di attività anomale, nonché la messa in sicurezza dei sistemi utilizzati nei processi industriali.

Prevenzione contro l'ingegneria sociale

L'ingegneria sociale (o Social Engineering) si basa sull'inganno, affinché le persone svelino informazioni o compiano azioni rischiose. Gli aggressori si spacciano per colleghi, personale di supporto, funzionari governativi, aziende o persino celebrità. Fra le tattiche di prevenzione si trovano metodi e strumenti come programmi antivirus con protezione anti-phishing, promuovere la conoscenza del problema e mantenersi aggiornati riguardo alle più recenti tipologie di truffe con ingegneria sociale.

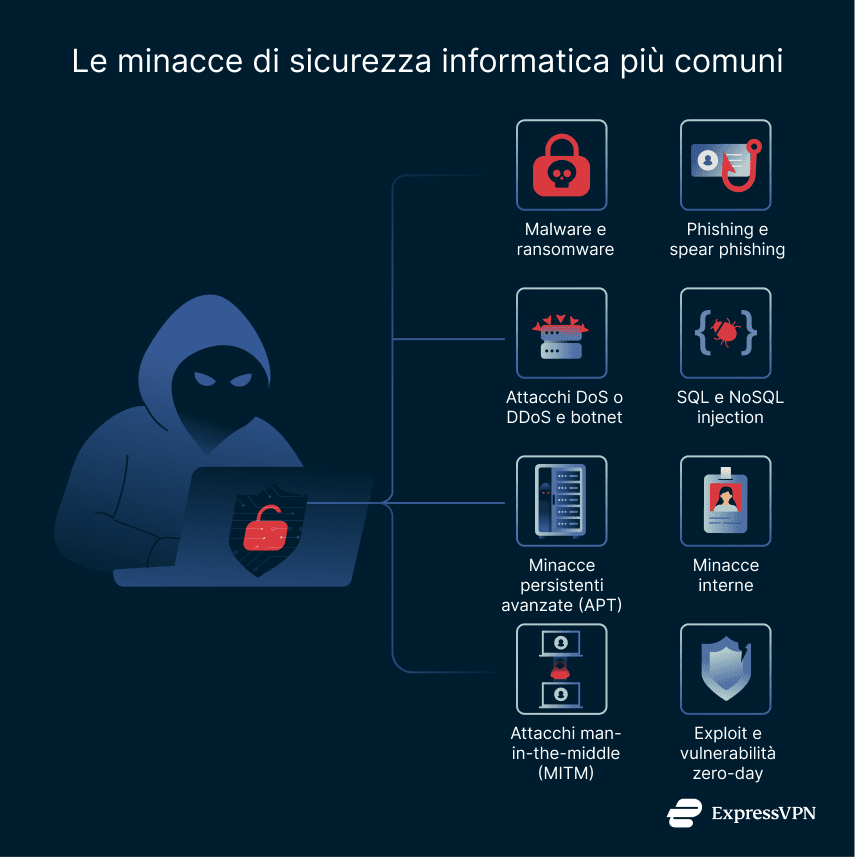

Le comuni minacce di sicurezza informatica da conoscere

Gli aggressori sfruttano la tecnologia e il comportamento umano in differenti modi. La comprensione delle tecniche comunemente utilizzate dai malfattori aiuta le persone e le organizzazioni a prendere misure preventive.

Malware e ransomware

Il malware è un software dannoso che si infiltra nei sistemi per rubare dati, interrompere operazioni, danneggiare il sistema stesso o creare backdoor per ulteriori malware. Sono fra le principali sfide del settore della cybersecurity.

Il ransomware è uno specifico tipo di malware con cui un malfattore cripta i file dell'utente e gli richiede un pagamento per potervi riaccedere.

Phishing e spear phishing

Il phishing utilizza messaggi email ingannevoli affinché l'utente condivida credenziali o informazioni personali. Lo "spear phishing" è una versione più mirata, poiché adatta l'inganno a individui specifici per renderlo più convincente.

Gli attacchi di phishing vengono tipicamente condotti attraverso piattaforme di comunicazione come i social media o via email. È quasi sempre l'aggressore a fare il primo passo, cercando di instillare un senso di urgenza o di paura per indurre l'utente a condividere dati sensibili senza ragionare sulla situazione.

Attacchi DoS e DDoS

Gli attacchi Denial-of-Service (DoS) inondano gli utenti obiettivo di traffico dannoso, in genere automatizzando la pratica con l'uso di botnet. La finalità di questi attacchi è rendere indisponibili siti web o servizi. Si definiscono Distributed Denial-of-Service (DDoS) quando sono distribuiti, ossia che sfruttano molteplici dispositivi compromessi per amplificare l'impatto del loro attacco. Possono subire attacchi DDoS tanto singoli individui quanto le organizzazioni, con conseguenti danni significativi alla propria rete e impedimento dell'attività.

SQL injection e NoSQL injection

Gli attacchi di tipo Injection (iniezione) hanno luogo quando un'applicazione web passa l'input dell'utente direttamente all'interno di una query di database, senza controllarlo o "sanificarlo" adeguatamente. Gli aggressori possono sfruttare questa situazione per far eseguire al database comandi non previsti dagli sviluppatori, potenzialmente esponendo, modificando o cancellando dati sensibili.

L'iniezione SQL prende di mira i tradizionali database relazionali, che organizzano i dati in tabelle con righe e colonne. Ad esempio, un malintenzionato potrebbe sfruttare un modulo di login inviando input appositamente creati per indurre il database a bypassare l'autenticazione. In casi reali, gli aggressori hanno intercettato in questo modo i dati di siti web di compagnie aeree o di e-commerce, rubando nomi di clienti, indirizzi e-mail e dettagli di pagamento.

L'iniezione NoSQL riguarda i moderni database non relazionali (come MongoDB), che utilizzano strutture flessibili chiave-valore o di documenti. Un malintenzionato potrebbe inviare un payload (carico utile di dati) in stile JSON in un modulo di login affinché il database consideri valido "qualsiasi nome utente e qualsiasi password", aggirando completamente la fase di autenticazione.

Per prevenire questi attacchi è necessario che gli sviluppatori convalidino e sanifichino ogni input degli utenti, oltre a utilizzare metodi di interrogazione sicuri (come le query parametrizzate o i costruttori di query) e a seguire il principio del minimo privilegio per gli account database.

Minacce persistenti avanzate (APT)

Le cosiddette minacce persistenti avanzate (Advanced Persistent Threat, APT) sono opera di aggressori altamente qualificati, che si infiltrano in una rete e restano nascosti mentre conducono attività di esfiltrazione di dati (nota anche come estrusione o esportazione di dati) o sabotaggio di sistemi sensibili. Per portare a termine i loro attacchi, spesso questi malfattori si avvalgono anche di exploit zero-day, malware personalizzato e metodi di ingegneria sociale.

Le APT possono mantenersi all'interno di una rete per molto tempo prima di essere rilevate, condizione che nel lungo periodo può sfociare in infezioni da malware, furto di dati o perdite finanziarie. Questo tipo di attacchi prende spesso di mira infrastrutture sensibili come quelle del settore sanitario.

Minacce interne

Le minacce interne (o minacce insider) hanno luogo quando dipendenti o terzi fornitori abusano degli accessi di cui legittimamente dispongono, non solo in modo doloso ma anche accidentale. Nei casi di sabotaggio aziendale, gli aggressori possono sfruttare il loro status di insider per esfiltrare informazioni e infettare con malware la rete o singoli dispositivi.

Alcuni dipendenti possono trasformarsi in minacce interne in conseguenza di schemi di phishing, negligenza, installazione accidentale di malware o cessione deliberata di informazioni societarie sensibili a un malfattore.

Attacchi man-in-the-middle (MITM)

Un attacco man-in-the-middle (MITM) intercetta le comunicazioni tra due parti. Gli aggressori possono origliare o modificare i messaggi senza che nessuna delle due parti se ne accorga. Un criminale esperto può leggere o modificare facilmente i dati non criptati, condizione che sottolinea la necessità di un software per la crittografia dei dati.

Gli attacchi MITM sfociano spesso in furto di dati e ulteriori attacchi. Le piccole e medie imprese sono soggetti particolarmente vulnerabili a questa minaccia.

Exploit zero-day

Gli exploit zero-day puntano allo sfruttamento di vulnerabilità precedentemente sconosciute. Non essendo disponibile alcuna patch al momento dell'attacco, possono passare inosservati e causare molti danni, soprattutto alle aziende. Quando un criminale rileva per la prima volta una debolezza, questa si definisce come una vulnerabilità zero-day. Exploit zero-day è il conseguente processo di attacco.

Esempi reali di grandi attacchi informatici

Le violazioni dei sistemi avvenute nel mondo reale mettono in luce le conseguenze di deboli difese e l'importanza delle misure di sicurezza informatica appropriate.

La violazione dei dati di Equifax

Nel 2017, una vulnerabilità del software della società di controllo del credito Equifax ha permesso agli aggressori di rubare dati personali di all'incirca 147 milioni di persone, includendo nomi e numeri di previdenza sociale. Questa violazione ha condotto a cause legali, dimissioni dei dirigenti e risarcimenti per milioni di dollari.

La mega violazione di Yahoo

Nel 2016, Yahoo ha confermato due violazioni di dati avvenute alcuni anni prima, rivelando poi inoltre che riguardavano fino a 3 miliardi di utenti. Le informazioni sottratte includevano domande di sicurezza e indirizzi email di backup, dati potenzialmente utilizzabili per lanciare ulteriori attacchi verso gli utenti. La violazione ha portato a risarcimenti per 117,5 milioni di dollari.

Incidente di sicurezza di eBay

Nel 2014, alcuni criminali informatici hanno utilizzato credenziali rubate ai dipendenti di eBay per accedere al database degli utenti, ottenendone informazioni personali e password criptate. Anche se l'azienda dichiarò che non c'era "nessuna prova di accessi non autorizzati o compromissione di informazioni personali o finanziarie per gli utenti di PayPal", eBay ha imposto un reset completo delle password a livello aziendale.

Esposizione dei dati di FriendFinder Networks

Nel 2016, una vulnerabilità ha permesso agli aggressori di accedere ai database di FriendFinder Networks, lasciando esposti circa 412 milioni di account. Molte password erano in semplice testo o trattate con un hash debole. Questa esposizione ha condotto a un'ondata di estorsioni sessuali (sextortion) ai danni degli utenti.

I vantaggi della sicurezza informatica per le aziende

Investire in misure di cybersecurity offre vantaggi misurabili nelle seguenti categorie.

Risparmio sui costi e ROI

Adottare misure preventive costa meno che porre rimedio alle violazioni. Gli audit regolari, la formazione del personale, infrastrutture di sicurezza informatica adeguate e piani efficaci di risposta agli incidenti contribuiscono a ridurre la probabilità di incorrere in una violazione e possono attenuarne i danni nel caso in cui questa si verifichi. Inoltre, dimostrando la dovuta diligenza, è possibile ridurre l'ammontare dei propri premi assicurativi.

Cadere vittima di una violazione dei dati risulta costoso, in quanto gli attacchi possono interrompere le operazioni, causare perdite di fatturato, danneggiare la reputazione del marchio o condurre a ingenti multe degli enti governativi, in particolare se non si stavano rispettando le normative quando è avvenuta la violazione.

Miglioramento dei tempi di attività operativa

Una buona sicurezza minimizza i tempi di inattività o downtime dei sistemi. I backup, le patch e un'infrastruttura resiliente consentono alle organizzazioni di continuare a operare durante un attacco e possono favorire una ripresa più rapida, generando perdite di profitto nettamente inferiori.

Rafforzamento della fiducia nel marchio e fedeltà dei clienti

Le ricerche indicano che le persone preferiscono le aziende che dimostrano di seguire prassi di sicurezza adeguate. Dotarsi di certificazioni e policy trasparenti genera fiducia, mentre una violazione dei dati può distruggerla completamente. L'indagine di Deloitte "Connected Consumer" ha riscontrato che il 64% degli intervistati prenderebbe in considerazione un cambio di fornitore di tecnologia in seguito a un incidente che ne mini la fiducia.

Seguire prassi di sicurezza solide e trasparenti aumenta la fedeltà della clientela. Nei mercati più competitivi, una reputazione di azienda sicura può essere un fattore decisivo per convincere i potenziali clienti.

Protezione dei dati sensibili e della proprietà intellettuale

La protezione di informazioni proprietarie, segreti commerciali e dati dei clienti mantiene il vantaggio competitivo di un'azienda e ne riduce i rischi a livello legale. Robuste misure di cybersecurity aiutano a mantenere protetti i dati sensibili, mentre pratiche appropriate di classificazione e gestione della proprietà intellettuale contribuiscono a garantire la protezione dei beni aziendali più preziosi.

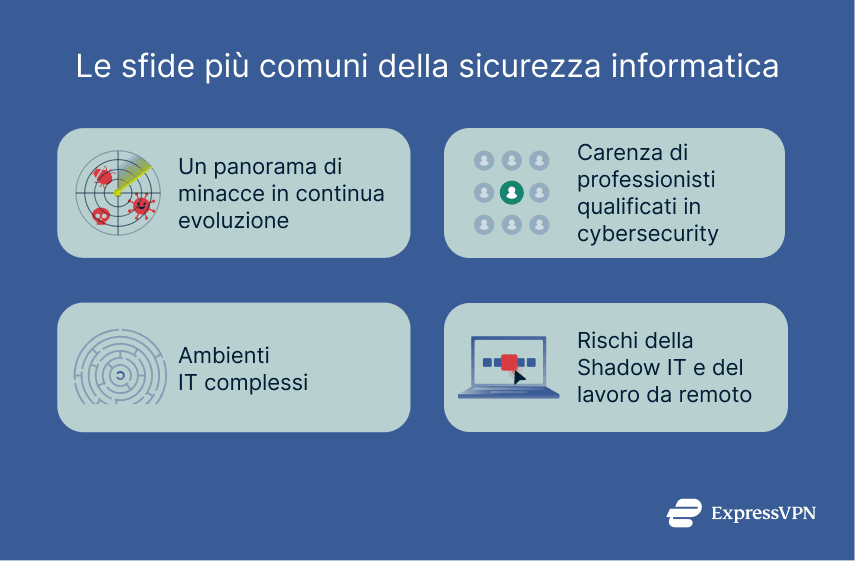

Le sfide più comuni della sicurezza informatica di oggigiorno

I team che attualmente si occupano di cybersecurity lavorano in un ambiente continuamente cangiante, dove mantenere la sicurezza dei sistemi risulta più difficile che in passato.

Un panorama di minacce in continua evoluzione

Gli aggressori adattano o sviluppano costantemente nuove tattiche. Il ransomware e lo sfruttamento di vulnerabilità non risolte restano un problema costante, mentre nuove tecniche come il malware senza file e le truffe di phishing generate con IA aiutano i malfattori ad automatizzare alcuni aspetti dei loro attacchi e a sferrarne di portata più ampia.

Carenza di professionisti qualificati

La domanda di professionisti qualificati in ambito di sicurezza informatica supera l'offerta attuale. Le organizzazioni faticano ad assumere e a trattenere il personale qualificato e le carenze di competenza minano la loro capacità di proteggere le proprie reti. Lo studio del 2024 ISC2 Cybersecurity Workforce stima un gap globale di circa 4,76 milioni di posizioni lavorative non coperte nel settore.

Complessità degli ambienti IT

Le organizzazioni moderne utilizzano server on-premise, piattaforme cloud, dispositivi mobili e IoT, condizioni che si associano inoltre a una combinazione di lavoratori in sede e da remoto.

L'insieme di questi elementi crea una complessa rete di differenti servizi e strumenti, rendendo difficoltose le fasi apprendimento dei sistemi e adattamento da parte degli esterni. Inoltre, la gestione di sistemi eterogenei incrementa il rischio, poiché diventa più difficile mantenere la visibilità e applicare le policy su tutte le risorse.

Rischi della Shadow IT e del lavoro remoto

La Shadow IT o "IT ombra" indica quando i dipendenti utilizzano applicazioni o strumenti non approvati dall'azienda. Si tratta di un rischio crescente nell'era del lavoro a distanza. Se da un lato questi strumenti possono semplificare le attività, dall'altro aprono possibili falle nei sistemi di sicurezza aziendali, in quanto eludono le protezioni previste ufficialmente: se i responsabili IT dell'azienda non sanno cosa viene utilizzato dal dipendente remoto sul suo dispositivo di lavoro, non potranno proteggerlo adeguatamente.

Incoraggiare il personale a consultare il reparto IT prima di adottare nuovi strumenti non solo rafforza la sicurezza, ma genera anche fiducia tra i dipendenti e gli organi gestionali dell'azienda.

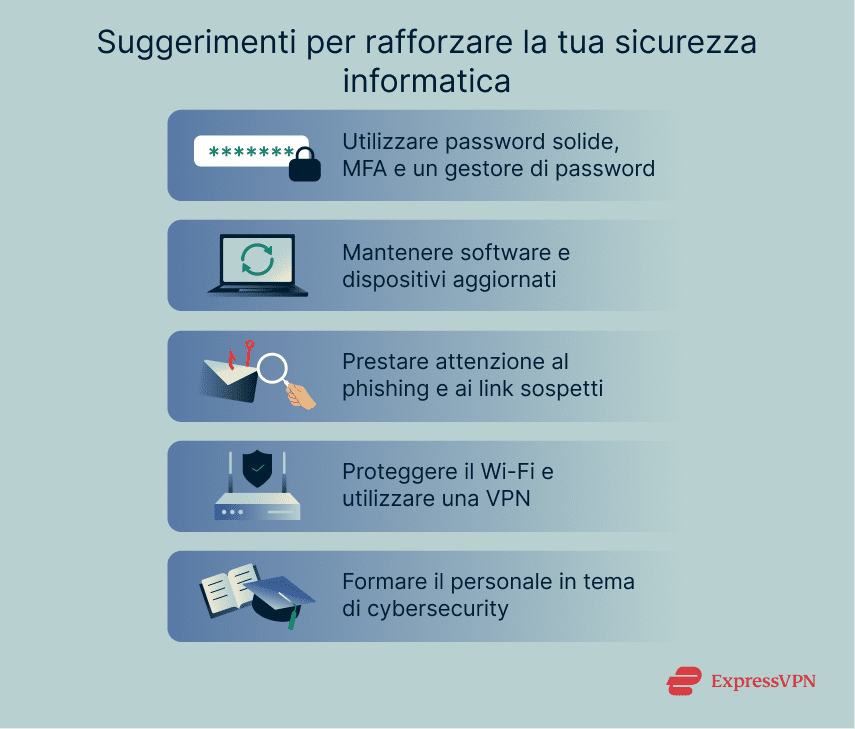

Le migliori prassi per rafforzare la tua sicurezza informatica

Semplici abitudini quotidiane, come l'utilizzo di password forti e l'aggiornamento dei software, contribuiscono a ridurre le probabilità di un attacco o comunque a limitarne l'impatto.

Utilizzare password forti e uniche e sistemi MFA

Ogni account dovrebbe avere la propria password unica e complessa, idealmente composta da 14-16 caratteri e da un mix di numeri, lettere e simboli. L'autenticazione a più fattori (MFA) aggiunge un ulteriore strato di protezione, richiedendo un secondo metodo di verifica per accedere a un account. In questo modo, si impedisce l'accesso non autorizzato anche in caso di compromissione della password.

Dato che destreggiarsi fra decine di password uniche può risultare estremamente difficile, considera l'utilizzo di un gestore di password affidabile per memorizzarle in modo sicuro. ExpressKeys consente di generare e salvare in sicurezza una quantità illimitata di password, dati di carte di credito e note/appunti, sincronizzandole su tutti i tuoi dispositivi e avvisandoti in caso password deboli o di violazioni dei dati che ti riguardino.

Mantenere aggiornati i software e i sistemi

Assicurati di applicare immediatamente le patch e gli aggiornamenti di sicurezza, poiché risolvono vulnerabilità note. Se possibile, attiva gli aggiornamenti automatici, in modo da evitare di dimenticartene e garantire che i tuoi sistemi e i software restino sempre aggiornati con la patch di sicurezza più recente. Una regolare revisione ed eventuali aggiornamenti delle configurazioni aiutano a mantenere una buona base di protezione.

Evitare email e link sospetti

Gli attacchi di phishing sono molto comuni, quindi è bene essere scettici nei confronti di messaggi inconsueti e non richiesti, a prescindere dalla fonte. Verifica sempre l'identità del mittente ed evita di cliccare su allegati sconosciuti. Segnala le email sospette, in modo da evitare che altri utenti o l'intera organizzazione ne risultino vittima. Fatto questo, cancella immediatamente il messaggio dalla casella di posta.

In genere, i truffatori presentano un allegato insieme a un messaggio di urgenza, come una falsa vincita alla lotteria o un'emergenza, oppure fingendo di essere una figura nota e fidata, come una celebrità. Presta attenzione a URL accorciati, indirizzi di siti web incoerenti e messaggi formulati in modo strano.

Oltre a una costante vigilanza, l'utilizzo di filtri delle email e di servizi di rilevamento dello spam aiuta a ridurre l'esposizione a messaggi dannosi.

Proteggere il proprio Wi-Fi e utilizzare una VPN

Modificando la password predefinita del router e nascondendola alla vista si riducono le possibilità di attacco alla rete. È inoltre necessario assicurarsi che il router sia sempre aggiornato con l'ultima patch del firmware. Tuttavia, è necessario anche criptare i dati, altrimenti un criminale potrebbe monitorare il traffico di rete e utilizzarlo per lanciare attacchi futuri.

ExpressVPN utilizza un protocollo di crittografia sicuro, che avvolge i dati in un tunnel protetto per impedirne la lettura da parte di terzi. Include anche un kill switch, per disattivare automaticamente Internet in caso di caduta della connessione VPN, e un blocco dei tracker, per limitare il tracciamento da parte di terzi.

Maggiori informazioni: scopri altri modi per proteggerti online.

Strumenti e soluzioni per la sicurezza informatica

Se seguire le migliori prassi aiuta le persone a mantenersi al sicuro, le organizzazioni operano su una scala più ampia, dovendo proteggere intere reti, molteplici dispositivi e i dati sensibili proprietari o dei clienti. Per affrontare queste sfide, le aziende si affidano a strumenti specializzati che prevengono, rilevano e danno risposta alle minacce nell'ambito di tutta l'organizzazione.

Antivirus e protezione degli endpoint

Le organizzazioni utilizzano spesso piattaforme di rilevamento e risposta degli endpoint (EDR, Endpoint Detection and Response) per monitorare i dispositivi in cerca di malware e altre minacce. Questi strumenti forniscono un monitoraggio in tempo reale e consentono un rapido contenimento degli incidenti per molti sistemi. Spesso, per rilevare attacchi precedentemente sconosciuti, le moderne soluzioni integrano funzioni di apprendimento automatico e di analisi comportamentale.

Il software antivirus tradizionale è un sottoinsieme della protezione degli endpoint, generalmente incentrato su un singolo dispositivo, mentre le piattaforme EDR estendono la protezione a intere reti.

Firewall e sistemi di rilevamento delle intrusioni

I firewall regolano il traffico in entrata e in uscita dalle reti aziendali, applicando regole per bloccare le connessioni sospette. I sistemi di rilevamento delle intrusioni (IDS, Intrusion Detection System) aggiungono un grado di analisi più profondo, esaminando gli eventi della rete per identificare comportamenti dannosi. I sistemi di prevenzione delle intrusioni (IPS, Intrusion Prevention System) fanno un ulteriore passo avanti, bloccando automaticamente le minacce identificate favorendo la risposta istantanea da parte delle aziende.

Strumenti crittografici

La crittografia rende illeggibili a soggetti non autorizzati tutti i dati aziendali sensibili, tanto se sono archiviati sui server quanto in fase di trasmissione sulle reti. Le organizzazioni possono utilizzare servizi di posta criptata, piattaforme di messaggistica sicura e soluzioni di crittografia dei file per proteggere le comunicazioni e i dati dall'intercettazione. Una potente crittografia garantisce che le informazioni, anche quando risultino accessibili a terzi non autorizzati, restino comunque inutilizzabili senza le opportune chiavi di decrittazione.

Piattaforme SIEM e strumenti di monitoraggio

I sistemi SIEM (Security Information and Event Management) aiutano le organizzazioni nella gestione della complessità dei moderni ambienti IT, raccogliendo log da molteplici fonti per correlare eventi e generare avvisi in caso di attività sospette. Molti sistemi SIEM automatizzano anche le risposte, riducendo l'onere per gli analisti umani affinché si concentrino sulle indagini critiche.

Formazione del personale in tema di cybersecurity

È bene svolgere sessioni formative frequenti per i dipendenti, affinché imparino a riconoscere il phishing, a seguire le policy e a segnalare gli incidenti. Così facendo, si riducono le possibilità di violazioni dei dati o di attacchi di phishing, promuovendo al contempo un sano ambiente di lavoro. Inoltre, i dipendenti agiranno da importante linea di difesa contro le minacce informatiche. La formazione per la conoscenza sul tema non è affatto sostitutiva all'uso di software di sicurezza, bensì complementare.

Quadri normativi e conformità per la sicurezza informatica

Gli standard e le normative guidano le organizzazioni verso decisioni sicure e responsabili in materia di sicurezza e ne aumentano l'attendibilità.

Standard NIST e ISO

Il NIST Cybersecurity Framework delinea le funzioni fondamentali: governare, identificare, proteggere, rilevare, dare risposta e ripristinare. Si tratta di linee guida volontarie ma ampiamente adottate, poiché sono applicabili a organizzazioni di qualsiasi dimensione e migliorano la sicurezza e il coordinamento interno.

Lo standard ISO/IEC 27001 stabilisce i requisiti per un sistema di gestione della sicurezza delle informazioni, al fine di creare un quadro standardizzato per le varie organizzazioni. Concentrandosi sulla valutazione dei rischi, sull'implementazione di controlli e sul miglioramento continuo, questa certificazione indica che l'azienda dispone di solide prassi di sicurezza.

GDPR, HIPAA e normative specifiche del settore

Il GDPR si applica a entità che trattano i dati dei residenti dell'UE, facendo rispettare i principi di protezione dei dati per la tutela dei consumatori. Il mancato rispetto di questa normativa comporta il rischio di incorrere in pesanti sanzioni. Secondo il GDPR, le organizzazioni devono ottenere il consenso, minimizzare la raccolta di dati e mantenere le informazioni sicure e aggiornate.

La norma HIPAA stabilisce gli standard per la protezione delle informazioni sanitarie elettroniche e per il mantenimento della trasparenza nelle pratiche di raccolta e condivisione dei dati negli Stati Uniti. Oltre all'HIPAA, in tutto il mondo esistono apposite normative di settore per garantire che le organizzazioni implementino in modo appropriato le tutele di legge e le pratiche di raccolta dei dati appropriate.

Importanza degli audit di conformità

Gli audit sono il modo migliore per garantire che un'azienda segua in maniera adeguata le normative e conservi i dati dei clienti con modalità sicure. Condurre audit regolari getterà luce su eventuali punti deboli dove l'organizzazione dovrà intervenire, come inadeguatezze dell'infrastruttura o debolezza delle password. I processi di audit sono un importante componente per il mantenimento di solide difese di sicurezza informatica.

Il settore della cybersecurity offre buone opportunità di carriera?

Quello della sicurezza informatica è un ambito professionale eccellente, poiché offre spesso retribuzioni competitive e stabilità lavorativa. Con l'incremento dei crimini informatici, la domanda di professionisti qualificati è in continua crescita.

Crescita della domanda e prospettive professionali

La domanda di forza lavoro nel settore della cybersecurity è in aumento ed è superiore alla quantità di professionisti esistente, quindi i nuovi arrivati troveranno ottime opportunità. Per attrarre più persone a questo settore, molti governi e aziende stanno investendo in programmi di formazione e assunzione.

Posizioni e carriere nel settore della cybersecurity

In questo settore si cercano differenti posizioni, tra cui analisti per il monitoraggio e la risposta agli incidenti, penetration tester per individuare vulnerabilità, architetti che progettino sistemi sicuri, ingegneri di sicurezza cloud per proteggere le infrastrutture off-site e specialisti di governance per supervisionare le policy e la conformità.

Sono richiesti anche professionisti in ambito educativo, per attività di formazione e sensibilizzazione verso la sicurezza IT. Si possono trovare anche posizioni di nicchia, come scrittori che aiutino a mantenere il pubblico informato sulle tendenze del settore e a condividere consigli sulla sicurezza.

Aspettative salariali e opportunità di crescita

Spesso i professionisti della cybersecurity ricevono stipendi superiori alla media, con punte significative fra i migliori del settore. Le retribuzioni variano a seconda dell'ambito specifico, del ruolo e delle competenze, ma le generali condizioni di domanda elevata e carenza di professionisti possono portare molto in alto l'asticella.

Molti lavori nella sicurezza IT offrono opportunità di promozione e aumento salariale. L'avanzamento di carriera può portare a posizioni dirigenziali, come quella di Chief Information Security Officer (CISO).

La sicurezza informatica richiede capacità di programmazione?

Le competenze di programmazione informatica sono utili per la maggior parte dei ruoli del settore della cybersecurity, ma non sono obbligatorie per tutte le posizioni. Vi sono infatti alcuni principi fondamentali, come la comprensione dei protocolli e del comportamento umano, che non richiedono alcuna capacità di questo genere, anche se è sempre utile disporne.

Quando è utile saperne di programmazione

Le competenze di programmazione aiutano nella ricerca di vulnerabilità, nell'analisi dei malware e nell'automazione. Le capacità di scrittura di script consentono ai professionisti di sviluppare strumenti e di comprendere come gli aggressori sfruttino il codice, nonché di creare sistemi automatizzati. Richiedono certamente competenze di programmazione le posizioni di ingegnere informatico, sviluppatore di software, crittografo e altri lavori intensivi nel campo della sicurezza IT.

Ruoli nella cybersecurity che non richiedono abilità di programmazione

Non tutte le carriere nel settore della sicurezza informatica richiedono competenze di programmazione. Molti ruoli, infatti, si concentrano sull'analisi, sulle politiche e sulla comunicazione, ad esempio quelli di analista della sicurezza di rete, responsabile della conformità e formatore per la conoscenza sul tema. Per queste posizioni lavorative, comprendere come funzionano i sistemi e le reti è molto più importante che saper scrivere codice.

Domande frequenti sulla sicurezza informatica

La sicurezza informatica è difficile da gestire?

Dipende dal ruolo. La sicurezza informatica può risultare molto impegnativa, se si considera il fatto che gli aggressori sviluppano costantemente nuove tattiche: le organizzazioni devono quindi adattarsi a minacce in costante evoluzione, oltretutto mantenendosi al passo con le normative applicabili. Molte posizioni richiedono di occuparsi di nuove vulnerabilità e nuovi metodi di attacco su base pressoché quotidiana, condizioni che possono farsi estenuanti con il passo del tempo.

La sicurezza informatica sta passando in mano all'IA?

No. L'intelligenza artificiale può essere d'aiuto nel settore della cybersecurity poiché permette l'elaborazione di ingenti quantità di dati e l'automatizzazione di certe risposte, tuttavia richiede ancora una guida umana per funzionare efficacemente ed evitare alcuni bias impliciti. Anche i malfattori si affidano all'IA, per creare malware, deepfake e altri attacchi. In assenza di professionisti qualificati, queste minacce potrebbero eludere i sistemi automatizzati.

È da tempo che il settore della sicurezza IT si basa sull'automazione e sull'orchestrazione di tali processi, e sebbene gli strumenti di IA abbiano aggiunto nuove funzionalità, non sono avvenuti cambi significativi a livello dei fondamenti operativi di questi sistemi e della necessità di intervento umano competente.

Perché la sicurezza informatica è così importante?

La sicurezza informatica è fondamentale per la protezione di dati, sistemi e reti sensibili contro attacchi che possono causare perdite finanziarie, furti d'identità e danni reputazionali. Inoltre, permette di assicurare la continuità operativa, di mantenere la privacy dei dati personali e di favorire la conformità delle organizzazioni ai requisiti normativi. Senza una solida sicurezza IT, sia gli individui che le aziende sono molto più vulnerabili al rischio di interruzione dell'attività ed exploit dei sistemi.

Compi il primo passo per proteggerti online. Prova ExpressVPN senza rischi.

Ottieni ExpressVPN