Wat is tweefactorauthenticatie (2FA) en hoe stel je het veilig in

Tegenwoordig biedt een wachtwoord alleen misschien niet voldoende bescherming voor je accounts.

Wachtwoorden en andere persoonlijke informatie zijn soms te koop op het dark web. En zwakke of hergebruikte wachtwoorden zijn vaak makkelijker te raden of te kraken voor cybercriminelen. Om je accounts beter te beschermen, is het een goed idee om tweefactorauthenticatie (2FA) in te schakelen waar het beschikbaar is.

Als 2FA is ingeschakeld, moet je naast je wachtwoord een tweede vorm van verificatie opgeven om toegang te krijgen tot je account. Dit is meestal een code die via e-mail, app of sms wordt verstuurd, maar andere opties zijn biometrische verificatie en hardwaresleutels.

Hoe tweefactorauthenticatie werkt

2FA beveiligt je account met een extra beschermingsniveau. In plaats van slechts één stukje informatie (zoals een wachtwoord) nodig te hebben om toegang te krijgen tot een account, heb je er nu twee nodig. Afhankelijk van de gebruikte 2FA methode kan deze tweede factor een code zijn die naar je e-mail, telefoon of authenticatie app wordt gestuurd, je vingerafdruk of een stukje hardware.

Veel 2FA-methoden vertrouwen op tijdelijke eenmalige wachtwoorden (TOTP's) die door een app worden gegenereerd. De website of service die je probeert te openen gebruikt hetzelfde algoritme om onafhankelijk de verwachte TOTP te genereren. Daarom kan het controleren of de TOTP die je hebt ingevoerd overeenkomt met zijn eigen TOTP. Bij een meer eenvoudige en minder veilige methode stuurt een site je een willekeurig gegenereerde code via e-mail of sms. In beide gevallen zorgt het invoeren van de juiste code ervoor dat de service kan verifiëren dat jij het bent die probeert in te loggen.

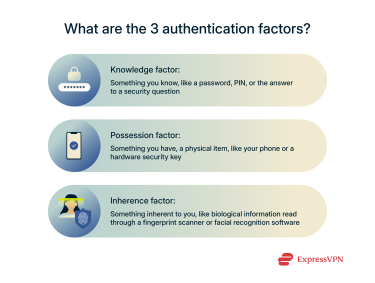

Uitleg over authenticatiefactoren

Authenticatiefactoren vallen uiteen in drie categorieën: kennis (iets dat je weet), bezit (iets dat je hebt) en inherentie (iets dat inherent is aan jou). 2FA versterkt je accountbeveiliging door twee factoren uit verschillende categorieën te vereisen.

2FA zorgt ervoor dat zelfs als een dreigingsactor één van deze categorieën compromitteert, je nog steeds beschermd bent tegen ongeautoriseerde toegang. Inzicht in de drie soorten authenticatiefactoren helpt je om de beste manieren te vinden om je account te beveiligen.

Kennisfactor (iets dat je weet)

Kennisfactoren zijn bijvoorbeeld wachtwoorden, pincodes en antwoorden op beveiligingsvragen. Deze worden veel gebruikt, maar zijn zeer kwetsbaar voor phishing, brute-force aanvallen en datalekken. Een grote meerderheid van websites, apps en organisaties gebruikt dit type factor tot op zekere hoogte.

Om de veiligheid van kennisfactoren te maximaliseren, zorg je ervoor dat ze niet gemakkelijk te raden zijn. Bij het aanmaken of wijzigen van een wachtwoord, gebruik willekeurige combinaties van letters, cijfers en symbolen. Als je een pincode gebruikt, maak die dan zo lang mogelijk. Vermijd veelgebruikte wachtwoorden en overweeg het gebruik van een wachtwoordmanager zoals ExpressKeys om sterke wachtwoorden op te slaan, te beheren en te genereren.

Bezitsfactor (iets dat je hebt)

Bezitsfactoren zijn afhankelijk van een fysiek item zoals een smartphone of een hardware beveiligingssleutel. Dit helpt aanvallen op afstand te voorkomen omdat de aanvaller ook de controle over het fysieke item moet krijgen om in te loggen. Deze authenticatiefactor wordt algemeen beschouwd als de veiligste maar het kan onhandig zijn en leiden tot accountvergrendeling als je de toegang tot de fysieke authenticatiesleutel verliest.

Inherente factor (iets wat je bent)

Inherente factoren zijn gebaseerd op biologische kenmerken zoals vingerafdrukken, gezichten, stempatronen of ogen. Dit soort factor is handig in gebruik en moeilijk na te maken, waardoor het voor veel mensen een populaire keuze is.

Maar in tegenstelling tot een wachtwoord kunnen biometrische gegevens niet worden gewijzigd. Dit kan een probleem zijn als iemand bijvoorbeeld in staat is om je vingerafdrukgegevens te verzamelen en deze te gebruiken om een acceptabele 3D-geprinte kopie te maken. In dat geval kan de cybercrimineel gemakkelijk toegang krijgen tot alle accounts waartoe je toegang hebt met slechts een vingerafdruk.

Daarom moet je een inherente factor altijd koppelen aan een andere vorm van authenticatie. Het is ook goed om te weten dat niet elk apparaat biometrische authenticatie ondersteunt.

Voorbeelden van 2FA in actie

Afhankelijk van de factoren die je kiest en de account waartoe je toegang probeert te krijgen, kan het proces om 2FA te gebruiken een beetje variëren. Hier zijn een paar voorbeelden van 2FA in actie:

- Google: Om toegang te krijgen tot je Google account op een nieuw apparaat, moet je mogelijk op een prompt tikken die naar je telefoon is verzonden.

- Microsoft: Microsoft pusht gebruikers om een wachtwoord te combineren met de Microsoft authenticatie-app, die tijdelijke codes genereert die dienen als 2FA.

- GitHub: Om in te loggen op GitHub, hebben ontwikkelaars zowel een wachtwoord als een TOTP authenticator-app of een beveiligingssleutel (FIDO/U2F) nodig.

- Bankieren: Je bank kan je vragen om een code die je via sms krijgt als je inlogt of nadat je iets online hebt gekocht.

- Inloggen op de werkplek: Veel organisaties verplichten werknemers om hardware tokens te gebruiken voor 2FA als ze beveiligde toegang op afstand nodig hebben.

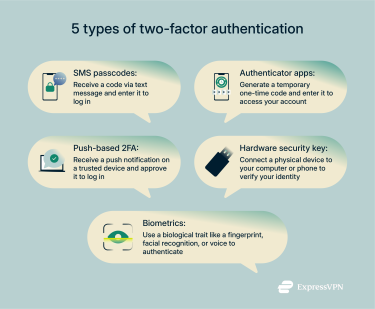

Soorten tweefactorauthenticatie

De meest voorkomende vormen van 2FA zijn TOTP's die via e-mail, sms of authenticator-apps worden verstuurd. Andere opties zijn push-gebaseerde meldingen, hardware beveiligingssleutels en biometrie (vingerafdrukken, gezichtsherkenning, enz.). Elke methode heeft unieke voordelen en risico's.

Sms toegangscode

Sms-gebaseerde 2FA is de meest gebruikte methode, maar is ook vrij kwetsbaar. Het is vrij eenvoudig: er wordt via sms een code naar je telefoon gestuurd die je moet invoeren om in te loggen. Meestal moet je de code invoeren na je wachtwoord.

Er zijn echter risico's. Het is bekend dat aanvallers SIM-swapping om sms'jes om te leiden naar hun eigen apparaat. Met de juiste timing kunnen criminelen proberen om je via een phishing-link je code te laten overhandigen. Sommige bekwame hackers kunnen zelfs kwetsbaarheden in telefoonsystemen misbruiken om rechtstreeks codes te onderscheppen, hoewel dit meestal wordt gebruikt tegen high-profile doelwitten.

Desondanks is het een betere optie dan alleen te vertrouwen op wachtwoorden. Het verkrijgen van een sms-code vereist grote technische vaardigheid. De kans is groot dat als iemand dit voor elkaar krijgt, hij kan inbreken in elke account die alleen wordt beschermd door een wachtwoord. Toch zouden bedrijven en mensen die privacy belangrijk vinden, moeten overwegen om in plaats daarvan authenticatie-apps of hardware beveiligingssleutels te gebruiken.

Authenticatie-apps

Authenticator-apps zoals Google Authenticator en Authy genereren tijdgebaseerde TOTP's of QR-codes die slechts gedurende een korte periode bruikbaar zijn. Ze zijn veiliger dan sms omdat de codes lokaal worden gegenereerd, wat betekent dat ze niet kunnen worden onderschept op een onveilig netwerk.

Push-gebaseerde 2FA

Met push-gebaseerde 2FA kun je een vertrouwd apparaat instellen dat kan worden gebruikt om logins te verifiëren. Als je probeert in te loggen, krijg je op je vertrouwde apparaat een melding om de inlogpoging goed te keuren of te weigeren.

Klikken of tikken op een melding gaat sneller dan een code invoeren, maar je kunt er wel snel genoeg van krijgen. Sommige gebruikers zijn zo gewend aan deze vragen dat ze automatisch ja klikken, zelfs als ze niet proberen in te loggen op een account. Sommige diensten beschermen hiertegen door het zo te maken dat gebruikers een meer gedetailleerde vraag moeten beantwoorden, maar de meeste doen dat niet. Ondanks dit risico is push-gebaseerde 2FA veiliger dan methodes via sms of e-mail.

Hardware beveiligingssleutels (U2F, FIDO)

Hardware-gebaseerde 2FA methodes zoals YubiKeys bieden het hoogste niveau van bescherming. Deze sleutels zijn bestand tegen phishing en kunnen niet op afstand worden onderschept. Je hoeft alleen maar de sleutel in te pluggen om het verificatieproces te voltooien. Als je de sleutel verliest, kun je natuurlijk van je accounts worden afgesloten. Daarom is het aan te raden om meerdere sleutels te kopen en ze allemaal aan je accounts te koppelen. Hardwaresleutels zijn ideaal voor het beveiligen van gevoelige of waardevolle accounts.

Biometrische verificatie instellen.

Biometrische 2FA gebruikt unieke fysieke kenmerken zoals een vingerafdruk of gezichtspatroon als tweede factor. Het is snel en handig, maar het is niet perfect. Biometrische gegevens kunnen niet worden gewijzigd als ze gehackt raken en spoofing aanvallen zijn mogelijk op zwakkere systemen. Niet elk apparaat ondersteunt biometrische logins, dus dit is niet altijd een optie.

Tweefactorauthenticatie instellen

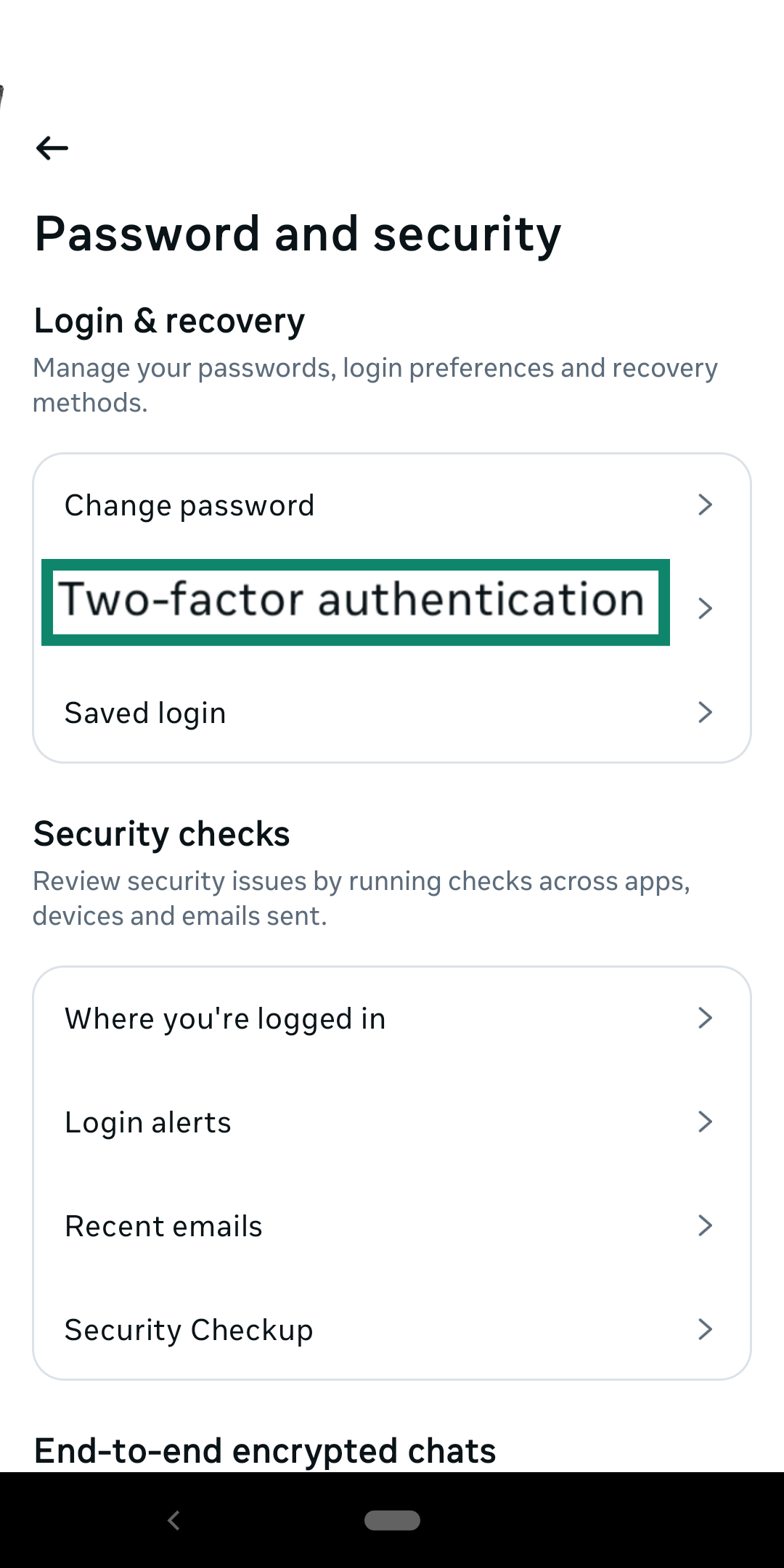

Het instellen van 2FA hangt af van de app of website die je gebruikt, en sommige ondersteunen 2FA zelfs niet. Om 2FA in te schakelen, log je in op een website of app en zoek je naar de 2FA-instelling (deze vind je meestal onder account- of beveiligingsinstellingen). Als je geen 2FA-opties kunt vinden, neem dan contact op met de klantenondersteuning en vraag of ze 2FA aanbieden.

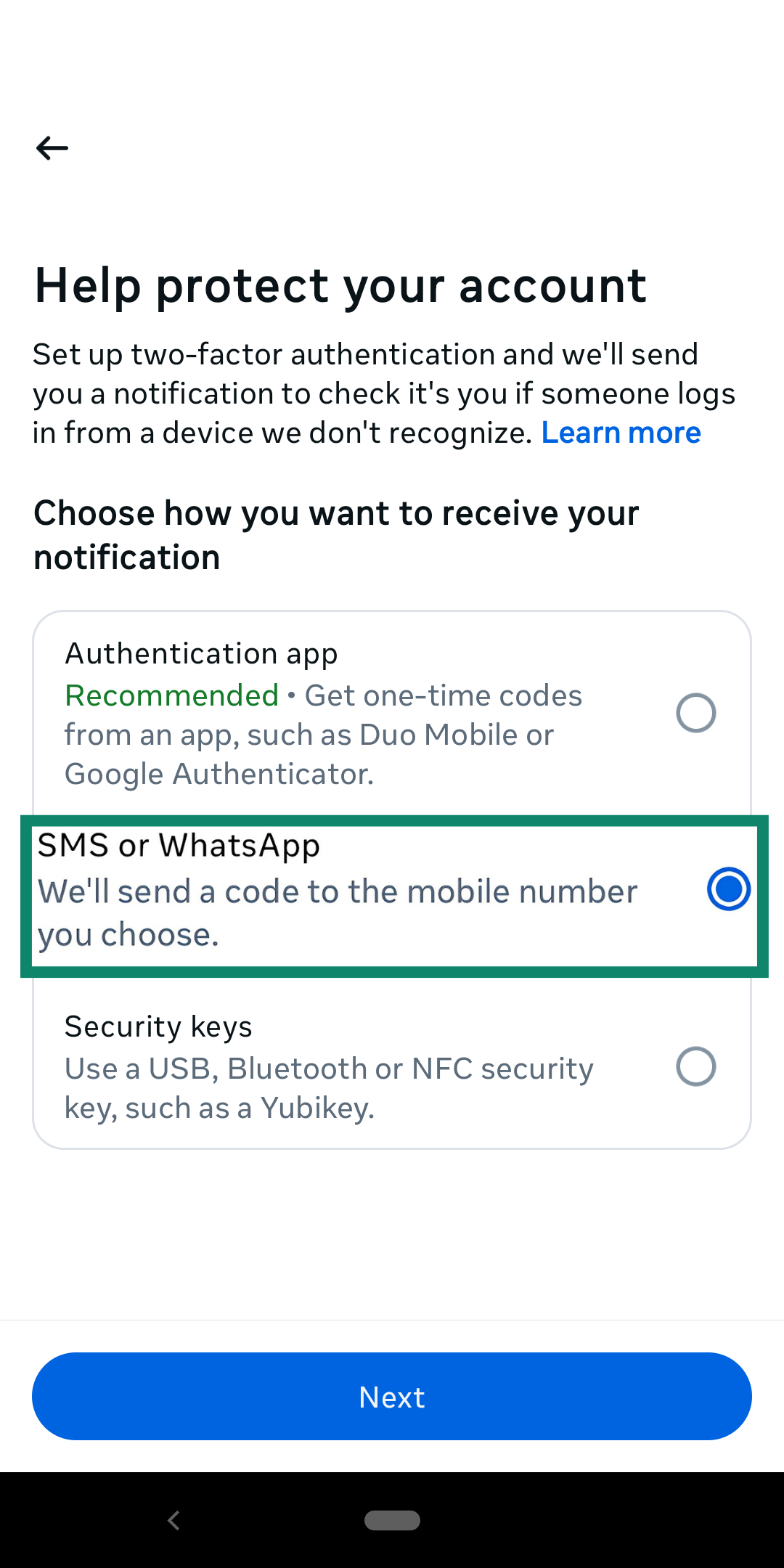

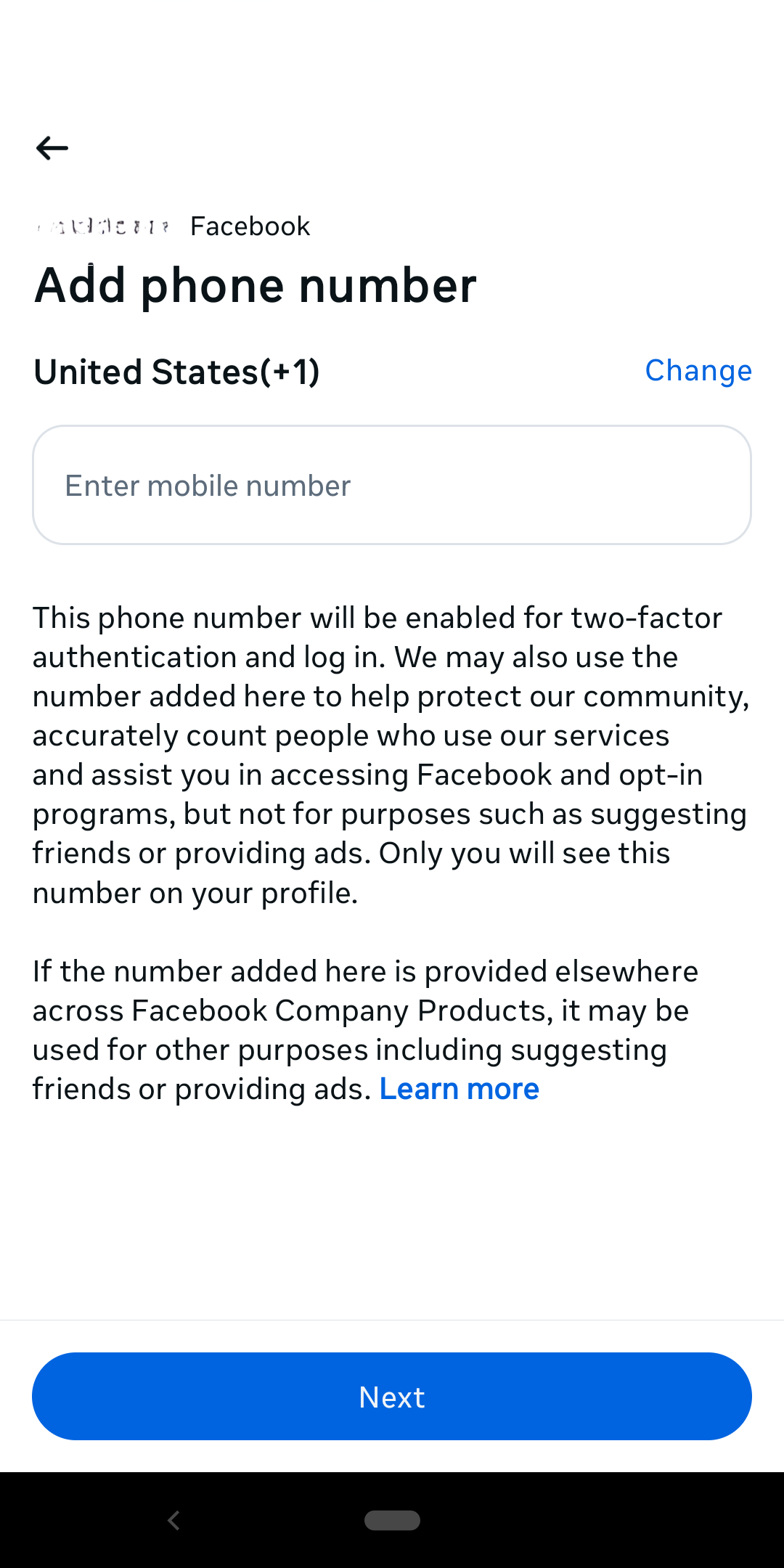

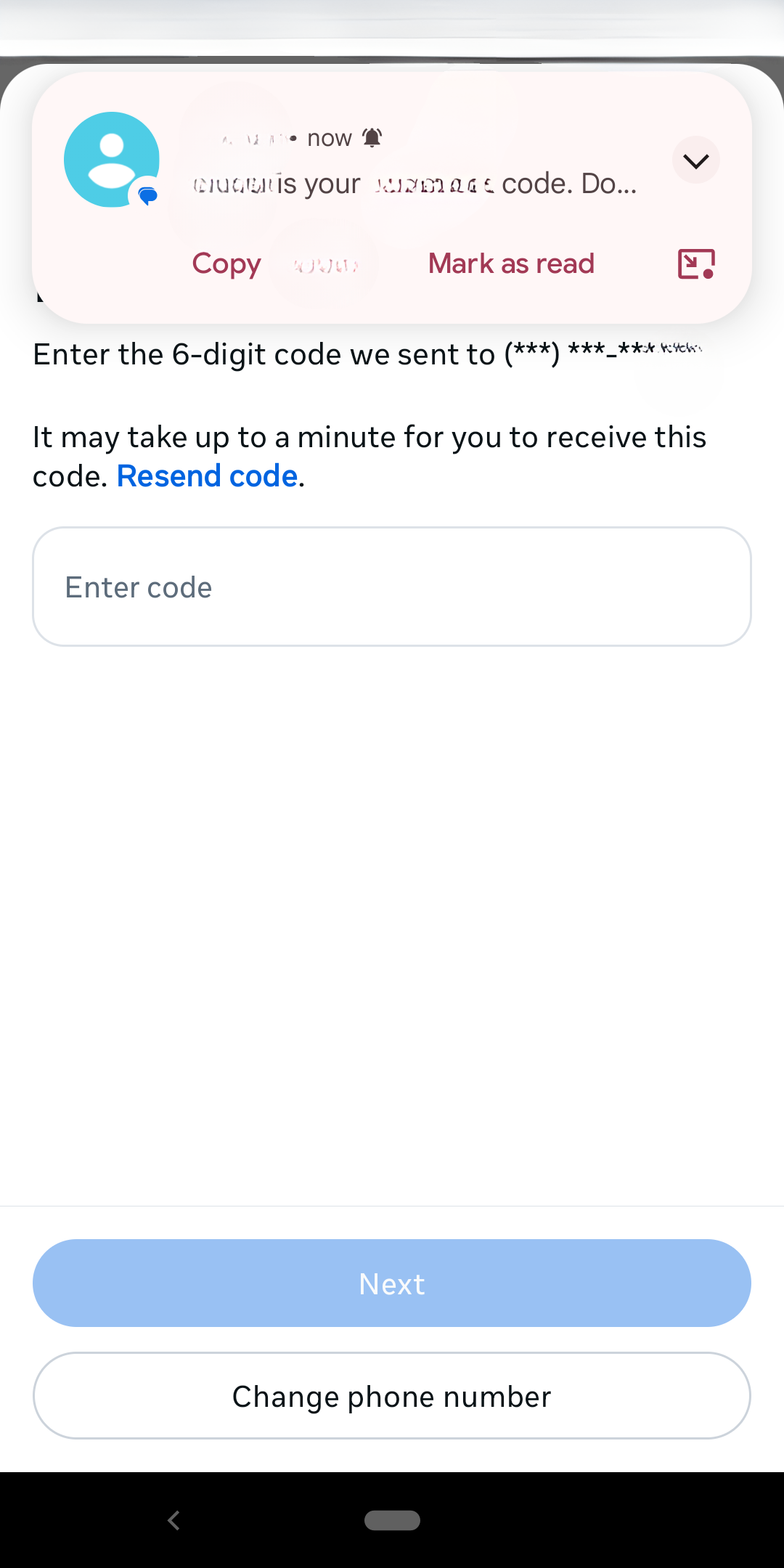

Stapsgewijs instellen via sms

Sms-gebaseerde 2FA is het eenvoudigst in te stellen en te gebruiken. Hier lees je hoe je sms-verificatie kunt inschakelen op vrijwel elke website of dienst.

- Ga naar de beveiligingsinstellingen van je account. Afhankelijk van de app moet je mogelijk je wachtwoordbeveiligingsinstellingen of je accountcentrum bezoeken.

- Selecteer sms/tekstbericht als je 2FA methode.

- Voer je telefoonnummer in.

- Bevestig met de bevestigingscode die via sms is verzonden.

- Sla je wijzigingen op.

Authenticatie-apps gebruiken

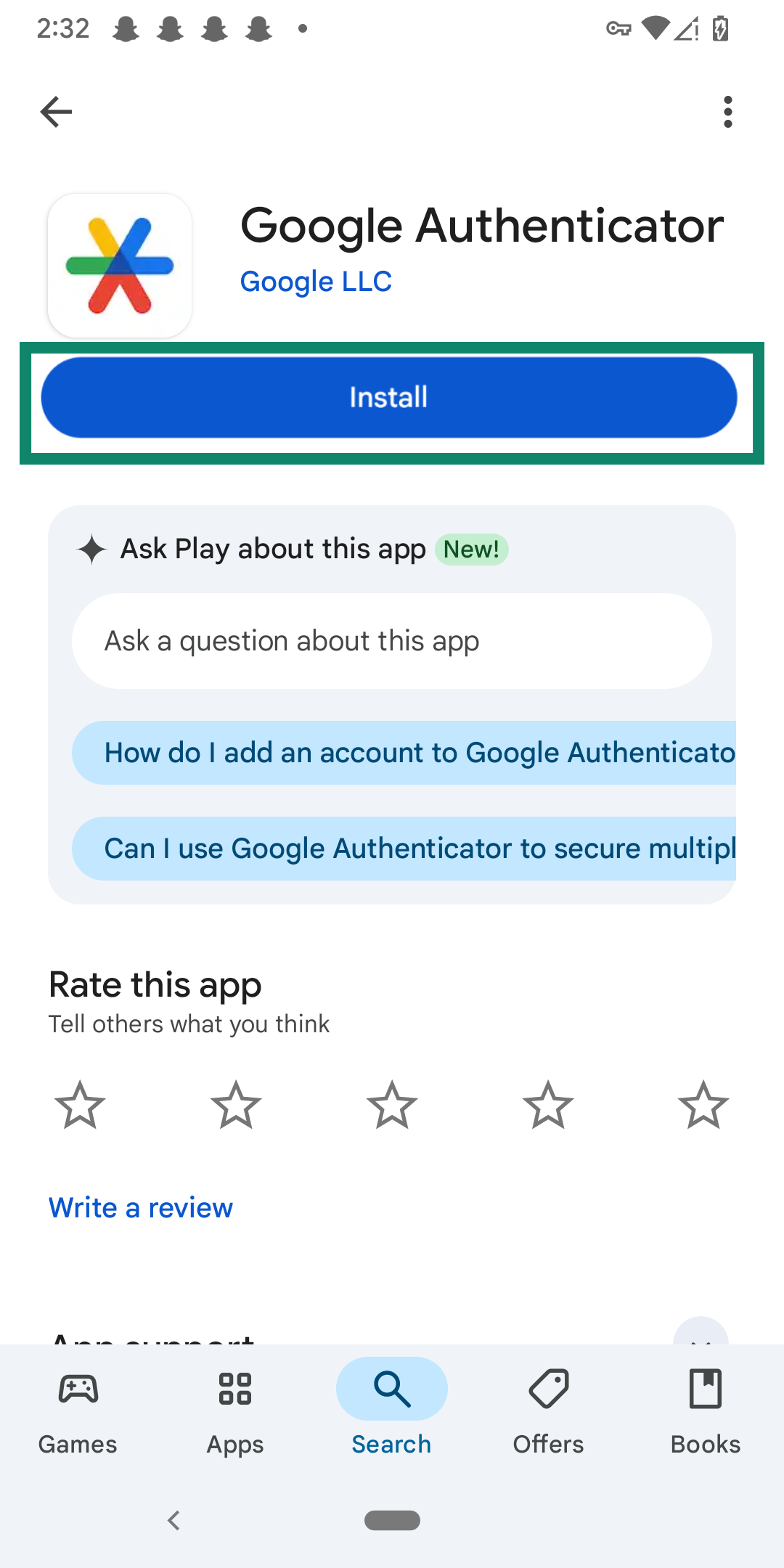

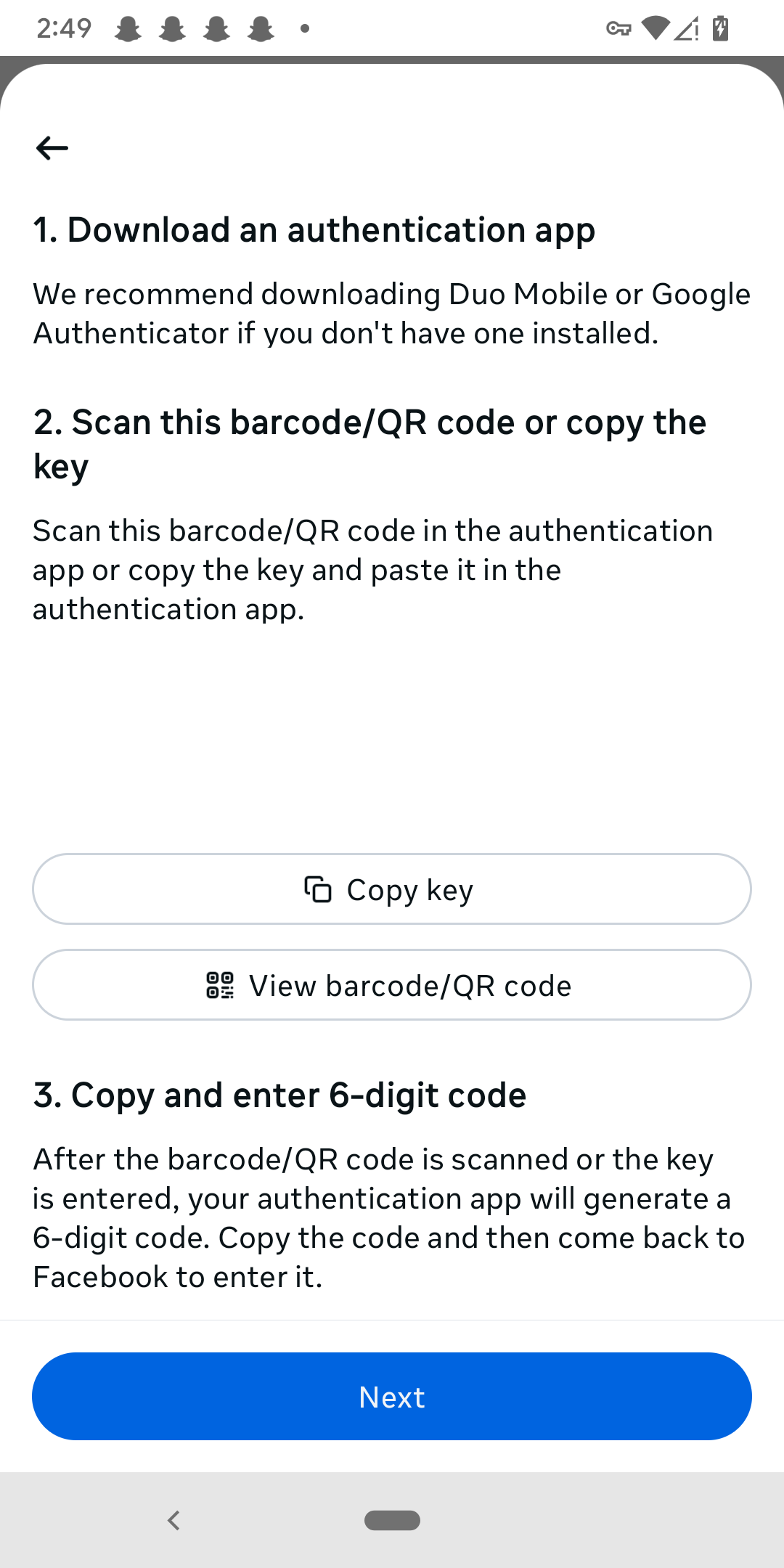

Authenticator-apps zijn apps van derden die je koppelt aan je accounts. Met Google Authenticator als voorbeeld, zie je hier hoe je er een instelt.

- Installeer Google Authenticator in de appstore van je telefoon.

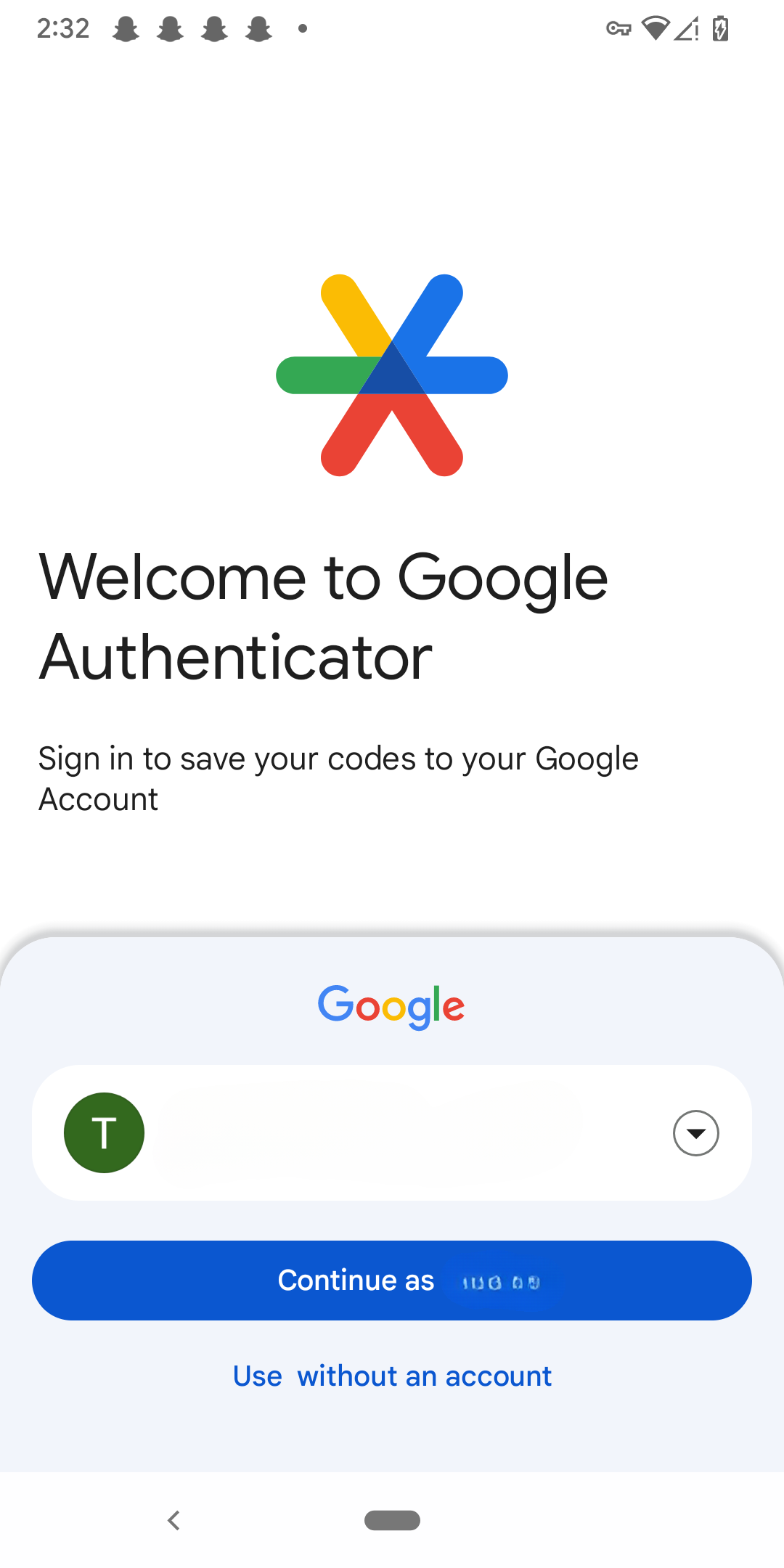

- Open de app en meld je aan bij je Google account.

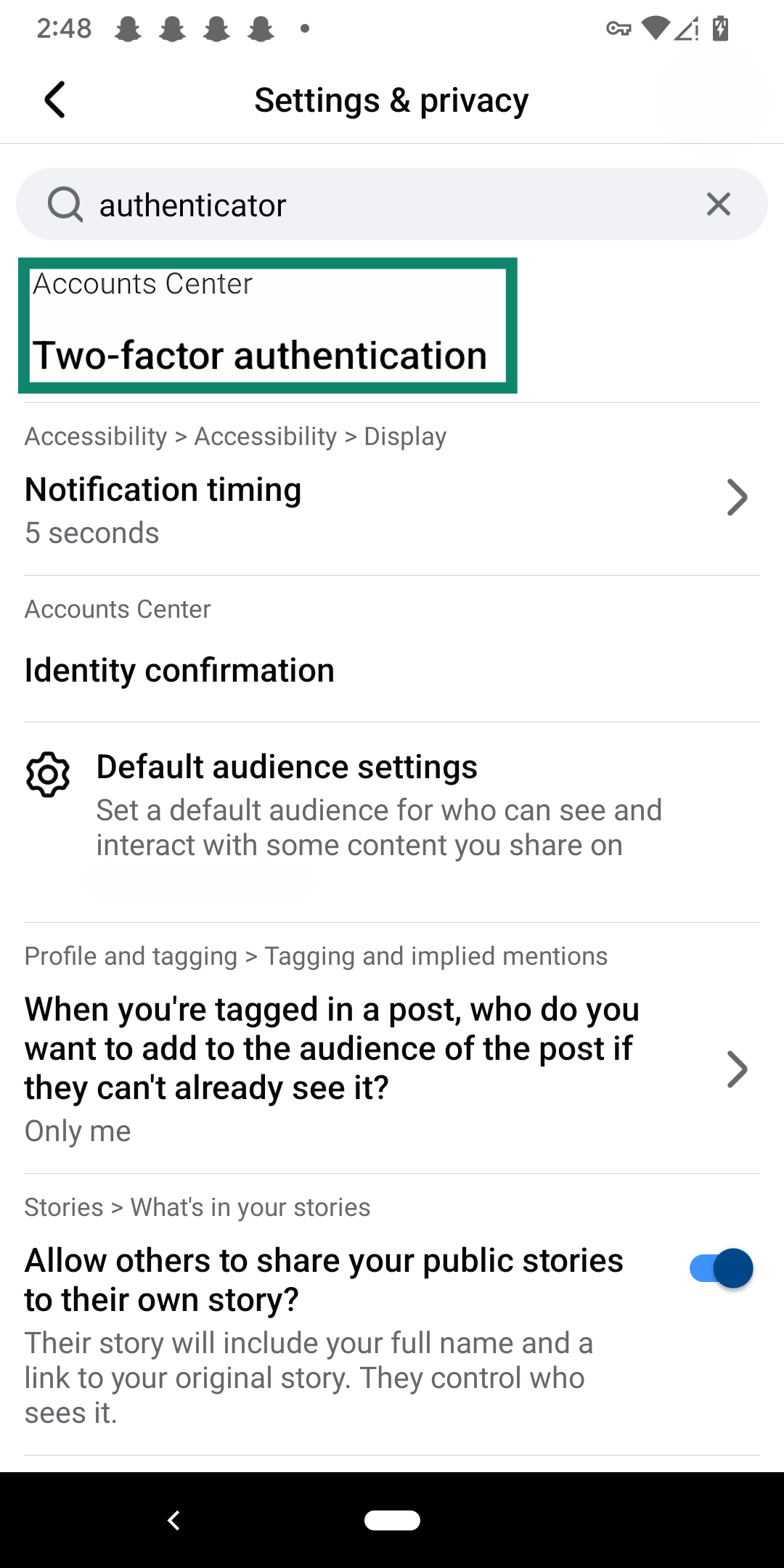

- Log vervolgens in op de account, app of dienst waaraan je 2FA wilt toevoegen.

- Zoek de 2FA-optie; deze bevindt zich meestal in de privacy- of beveiligingsinstellingen.

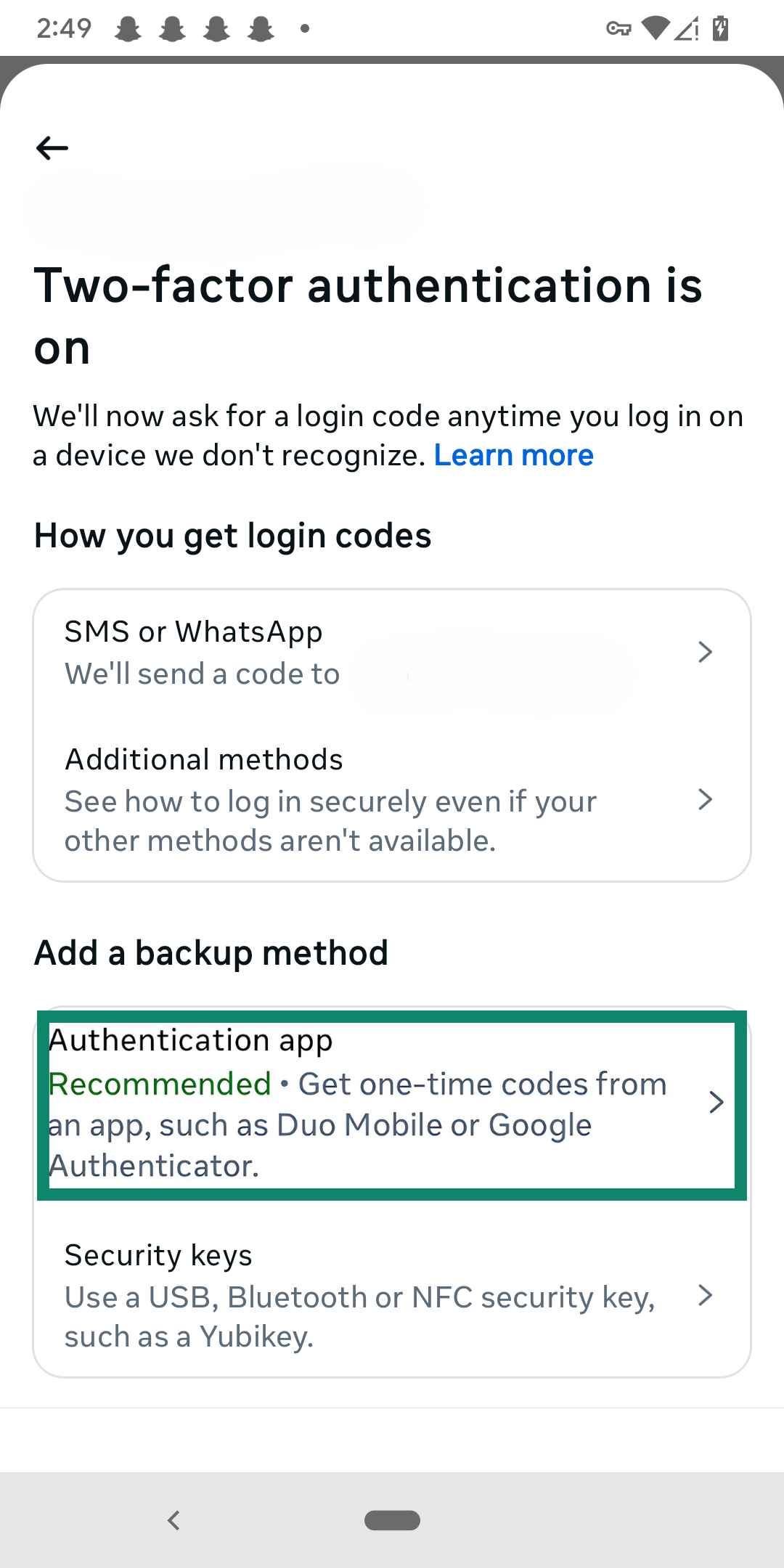

- Tik op Verificatie-app of een vergelijkbare optie (de exacte formulering varieert).

- Je kunt de meegeleverde code in Authenticator plakken of de meegeleverde QR-code scannen.

- Ga terug naar de Google Authenticator app. Tik op het veelkleurige + teken in de rechterbenedenhoek.

- Je kunt ervoor kiezen om je gegenereerde code in te voeren of de QR-code te scannen.

- Sla je back-up codes op.

Desondanks verzamelt Google Authenticator meer persoonlijke informatie dan andere authenticator-apps, waaronder je locatie, contactpersonen en apparaat identificaties. Daarom kun je overwegen om een wachtwoordmanager te gebruiken met een geïntegreerde authenticator.

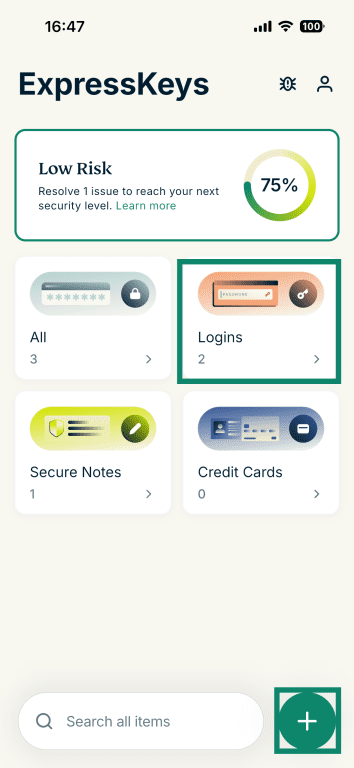

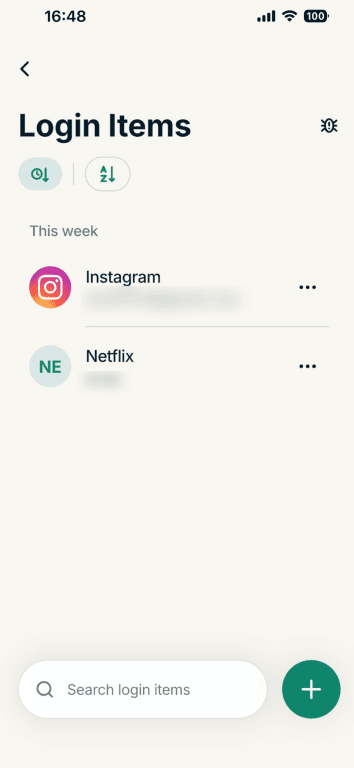

Niet elke wachtwoordmanager biedt deze functie, maar met ExpressKeys (en sommige andere) kun je 2FA-sleutels genereren voor elk account in je kluis dat standaard app-gebaseerde tweefactorauthenticatie ondersteunt. Zo stel je dit in:

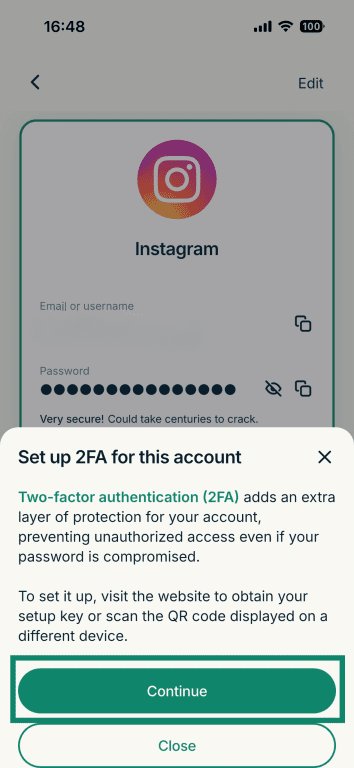

- Open de ExpressKeys-app en ga naar je lijst met opgeslagen inloggegevens. Heb je nog geen login aangemaakt voor het account waarvoor je 2FA wilt inschakelen? Tik dan eerst op het +-teken onderaan om deze toe te voegen.

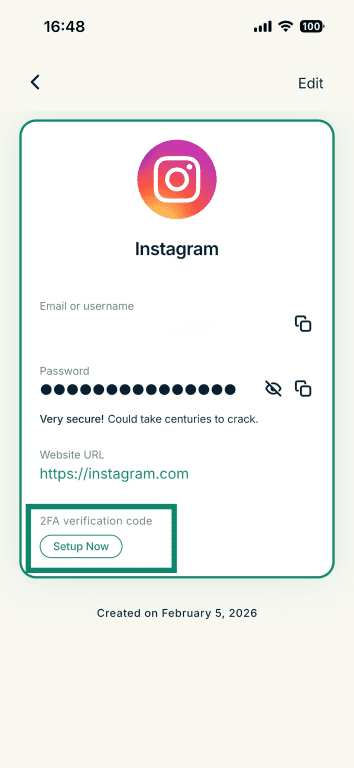

- Tik op het account waarvoor je 2FA wilt instellen en controleer of bij de login de juiste website-URL is toegevoegd.

- Tik onder 2FA-verificatiecode op Nu instellen.

- Kies Doorgaan in de pop-up.

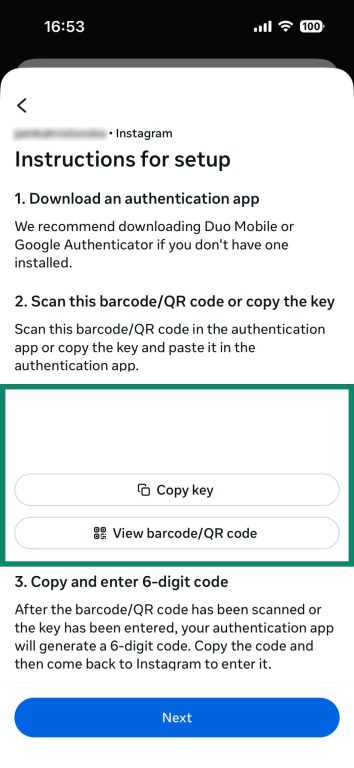

- Sluit daarna ExpressKeys af en ga naar de beveiligingsinstellingen van het account op de website of in de app om 2FA in te schakelen. Kies de optie voor een authenticatie-app om inlogcodes te ontvangen; je krijgt dan een instellingssleutel. Let op: sommige apps bieden ook de mogelijkheid om een QR-code te scannen (of beide opties te gebruiken).

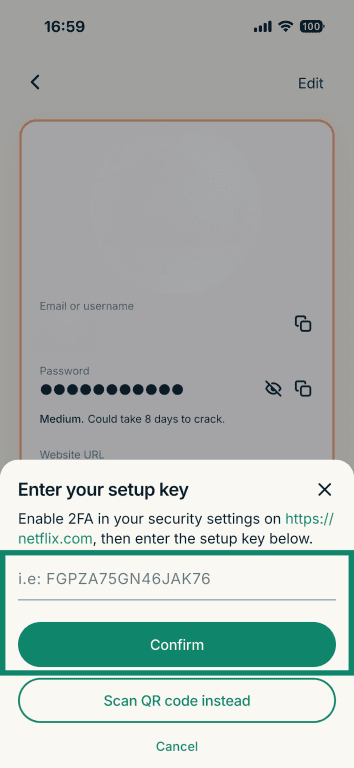

- Ga terug naar de ExpressKeys-app, voer de instellingssleutel in of scan de QR-code en tik op Bevestigen.

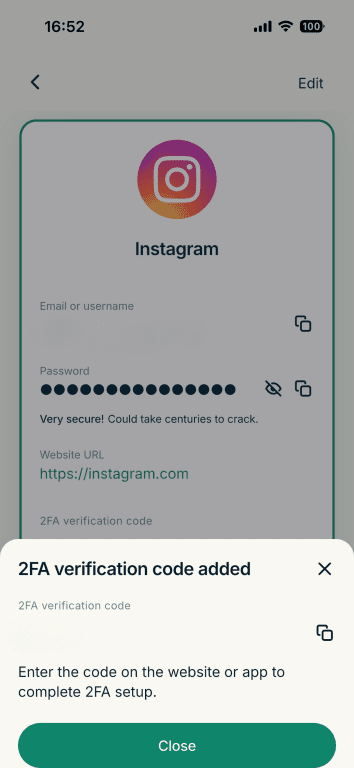

- Je krijgt vervolgens een melding dat de 2FA-verificatie is toegevoegd, samen met de code die je kunt gebruiken om je login te bevestigen.

Hardware tokens instellen

Het instellen van een hardwaresleutel is intensiever dan andere oplossingen, vooral omdat je een fysieke hardwaresleutel moet kopen. Hoewel het proces varieert afhankelijk van welk type hardwaresleutel je krijgt en de service waarmee je het probeert te koppelen, volgt hier een algemene handleiding voor het instellen van een hardware token:

- Koop een hardwaresleutel (koop er idealiter minstens twee).

- Sluit de sleutel(s) aan of koppel ze met je apparaat.

- Ga naar de 2FA-instellingen van je account.

- Selecteer de hardwaretoets als je methode.

- Volg de aanwijzingen op het scherm om het apparaat te registreren.

- Bevestig je keuze.

Voordelen en beperkingen van 2FA

2FA maakt je accounts veiliger, zo eenvoudig is dat. Het blokkeert de meeste geautomatiseerde aanvallen en helpt bescherming te bieden tegen phishing scams en andere methoden om toegang te krijgen tot je accounts. Desondanks ben je niet immuun voor hacking, vooral als je slechte wachtwoord gewoonten hebt (wachtwoorden hergebruiken, super simpele wachtwoorden gebruiken, enzovoort).

Belangrijkste veiligheidsvoordelen van het gebruik van 2FA

2FA verbetert de beveiliging van je account door het gebruik van een secundaire vorm van verificatie te vereisen om toegang te krijgen tot een account. Zelfs als een wachtwoord wordt gehackt, heeft de aanvaller nog steeds die tweede factor nodig, die vaak tijdgevoelig of aan een apparaat gebonden is.

2FA is vooral belangrijk voor organisaties die gevoelige gegevens beheren, toegang hebben tot overheidssystemen of gebonden zijn aan voorschriften voor gegevenscontrole. Zonder 2FA kan elke crimineel in het bezit komen van werknemersgegevens en deze gebruiken om de organisatie te bespioneren of gegevens te stelen.

Gemiddelde gebruikers hebben ook baat bij 2FA. Je hebt misschien niet hetzelfde risico als een groot bedrijf, maar je hebt nog steeds bankrekeningen, persoonlijke communicatie en nog veel meer om te beschermen. Net als bedrijven lopen particulieren risico op phishing scams, kwaadaardige websites en geautomatiseerde aanvallen.

Kan tweefactorauthenticatie worden gehackt?

Ja, 2FA kan gehackt worden, maar het is veel moeilijker te kraken dan een wachtwoord alleen. Aanvallers kunnen phishing, man-in-the-middle (MITM) of andere aanvallen gebruiken om je tweede factor te onderscheppen of te bemachtigen.

Sms- en e-mailcodes zijn het meest kwetsbaar. Codes die via sms worden verstuurd, zijn riskant vanwege dingen als SIM-swapping, terwijl e-mailaccounts vaak het doelwit zijn van phishing omdat ze zo waardevol zijn.

Hardware-gebaseerde 2FA is veiliger, maar minder handig voor dagelijks gebruik. Voor maximale beveiliging raden we aan phishing beveiligingen te installeren en hardware beveiligingssleutels (FIDO2/U2F) te gebruiken.

Bekende kwetsbaarheden en hoe je ze kunt vermijden

Veel voorkomende 2FA-kwetsbaarheden zijn phishing-aanvallen, SIM-swapping en social engineering om verificatiemethoden te resetten. Sms-gebaseerde 2FA is bijzonder riskant omdat berichten onderschept of omgeleid kunnen worden. Op e-mail gebaseerde 2FA heeft een vergelijkbare kwetsbaarheid, vooral als de crimineel toegang krijgt tot je e-mailaccount.

Om deze bedreigingen te vermijden, gebruik je app-gebaseerde of hardware authenticators, schakel je biometrische opties in indien beschikbaar en deel je nooit codes met iemand. Overweeg het gebruik van een wachtwoordmanager zoals ExpressKeys om ervoor te zorgen dat al je wachtwoorden sterk, uniek en moeilijk te kraken zijn. Organisaties moeten controleren op verdachte pogingen tot accountherstel en gebruikers trainen in het herkennen van phishing pogingen.

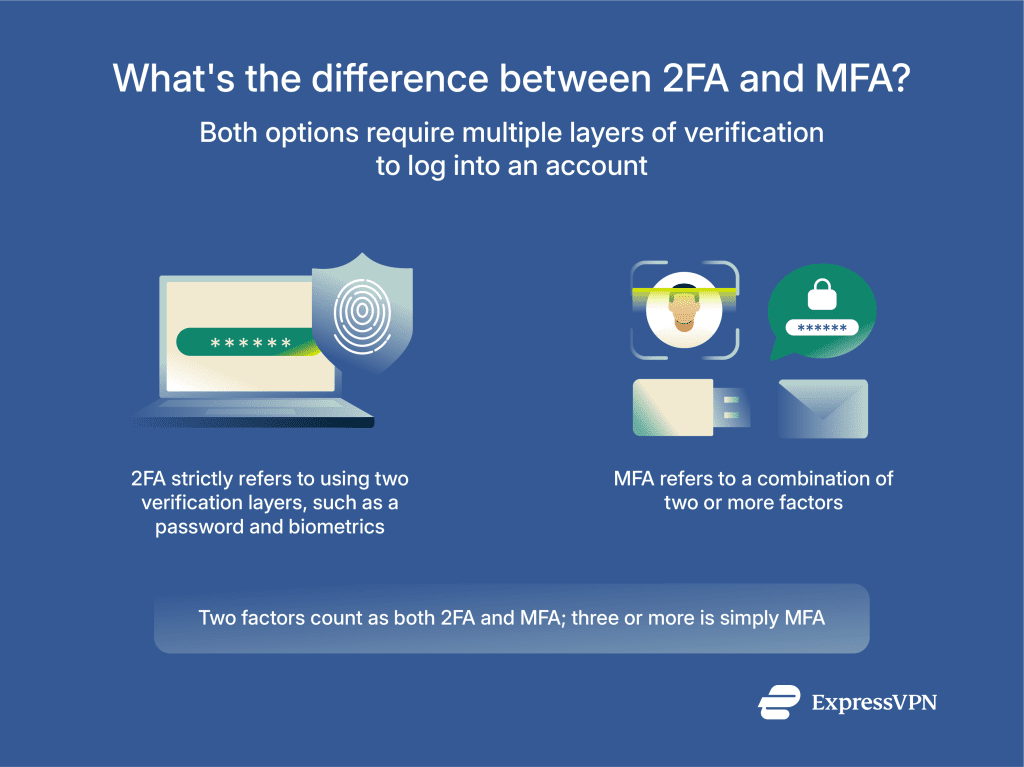

Multifactorauthenticatie (MFA) vs. tweefactorauthenticatie

MFA en 2FA hebben beide betrekking op het gebruik van meer dan één vorm van verificatie om toegang te krijgen tot een account. 2FA verwijst echter strikt naar het gebruik van precies twee factoren, meestal een wachtwoord en een TOTP. MFA daarentegen betekent dat je twee of meer factoren nodig hebt. Beide bieden extra beveiligingslagen en zijn veiliger dan alleen het gebruik van een wachtwoord.

Wat is het verschil?

Het belangrijkste verschil is dat 2FA een subset is van MFA. 2FA gebruikt precies twee verschillende verificatiemethoden, zoals een wachtwoord en een door het apparaat gegenereerde code.

MFA omvat elke combinatie van twee of meer factoren, waarbij ook biometrie, smartcards, locatiegegevens en authenticatie-apps een rol kunnen spelen. MFA is breder en kan een sterkere bescherming bieden dan 2FA, afhankelijk van hoeveel en welke factoren gebruikt worden. Het is ingewikkelder, maar dat is de prijs van extra beveiliging.

Wanneer moet je MFA gebruiken in plaats van 2FA?

Gebruik MFA in plaats van 2FA wanneer je gevoelige gegevens verwerkt, bevoorrechte toegang beheert of in omgevingen met een hoog risico werkt. Hoewel 2FA helpt om ongeoorloofde toegang te voorkomen, maken de extra beveiligingslagen die MFA toevoegt het nog moeilijker voor aanvallers om te omzeilen. Organisaties die gevoelige financiële gegevens of overheidssystemen beschermen, hebben bijvoorbeeld baat bij MFA, omdat het moeilijker wordt voor iemand om de referenties van werknemers te bemachtigen en deze te gebruiken om toegang te krijgen tot vertrouwelijke systemen. In sommige gevallen kan de regelgeving bedrijven zelfs verplichten om MFA te gebruiken.

Over het algemeen is 2FA doeltreffend in de meeste gevallen, maar MFA is ideaal voor organisaties en zeer gevoelige accounts.

Veelgestelde vragen over tweefactorauthenticatie

Waar staat 2FA voor?

2FA staat voor tweefactorauthenticatie. Het voegt een tweede stap toe om je identiteit te verifiëren tijdens het inloggen, meestal door zowel een wachtwoord als een tweede methode te vereisen, zoals een tekstcode of biometrie. 2FA vermindert het risico op ongeoorloofde toegang aanzienlijk, zelfs als iemand je wachtwoord heeft.

Is 2FA veilig?

Ja, tweefactorauthenticatie (2FA) is veilig. Zonder 2FA kan iedereen met jouw wachtwoord vrij inloggen op die app of account. Met 2FA hebben ze ook toegang nodig tot je secundaire vorm van verificatie, waaronder verificatie-apps of biometrische gegevens. Het is echter belangrijk om te weten dat alle vormen van 2FA (e-mail, sms, app en hardware) hun eigen unieke risico's hebben. Op e-mail gebaseerde 2FA is bijvoorbeeld effectief nutteloos als je hetzelfde wachtwoord gebruikt op je e-mailadres als op de dienst die de crimineel probeert te hacken.

Hoe weet ik of een dienst 2FA ondersteunt?

Er zijn twee manieren om te zien of een dienst tweefactorauthenticatie (2FA) ondersteunt. Controleer eerst de beveiligingsinstellingen van de website of app op 2FA-opties. Als je ze vindt, hoef je ze alleen maar is ze inschakelen. Als je daar niets ziet, neem dan contact op met de klantenondersteuning van het bedrijf en vraag of 2FA bestaat.

Wat gebeurt er als ik geen toegang meer heb tot mijn tweede factor?

Als je je tweede factor verliest, kun je je account blokkeren. De meeste services bieden back-up codes of alternatieve methoden om toegang te herstellen, maar dit is niet gegarandeerd. De VS Het National Institute of Standards and Technology (NIST) raadt aan om meerdere authenticators tegelijk zodat je kunt voorkomen dat je wordt buitengesloten en je beveiliging kunt verbeteren.

Wat is authenticatie zonder wachtwoord?

Wachtwoordloze verificatie vervangt wachtwoorden door veiligere methoden, zoals biometrie, apparaat gebaseerde logins of hardwaresleutels. Het wordt ondersteund door moderne beveiligingssystemen zoals FIDO2 en helpt het risico dat je inloggegevens worden gestolen te verminderen.

Welk type 2FA is het veiligst?

Hardware beveiligingssleutels worden beschouwd als de veiligste tweefactorauthenticatie (2FA). Ze maken gebruik van cryptografische protocollen en zijn bestand tegen phishing, in tegenstelling tot sms-gebaseerde codes. Telkens wanneer je je aanmeldt bij een nieuwe account, heb je de fysieke hardware nodig, zoals een USB-stick of smartcard, om je aanmelding te verifiëren. Hoewel ze veilig zijn, zijn ze ook erg onhandig, wat hun populariteit beperkt.

Zet de eerste stap om jezelf online te beschermen. Probeer ExpressVPN zonder risico.

Krijg ExpressVPN