O que são protocolos de rede? Um guia completo

Quantidades incalculáveis de dados circulam diariamente de dispositivo para dispositivo e de rede para rede, e cada uma dessas transmissões segue um conjunto muito específico de regras e padrões.

Essas regras e padrões são conhecidos como protocolos de rede. Eles definem como os dispositivos se comunicam e trocam dados entre si, desempenhando um papel essencial no funcionamento da internet, do e-mail à cibersegurança, passando por tudo o que existe entre esses dois extremos.

O que é um protocolo de rede?

De forma simples, os protocolos de rede são conjuntos de regras que determinam como os dispositivos se comunicam entre si, mais especificamente, como os dados são enviados, recebidos e interpretados.

Existem diversos tipos de protocolos de rede, e cada um é responsável por um aspecto específico da comunicação em rede. Alguns cuidam da transmissão de dados, outros do endereçamento e do roteamento, enquanto há aqueles focados em segurança e detecção de erros.

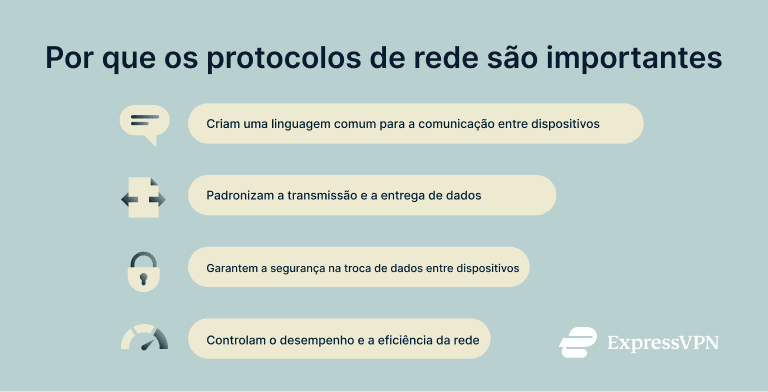

Por que os protocolos de rede são importantes?

Os protocolos de rede são o que tornam toda forma de comunicação digital possível.

Sem eles, não existiria uma maneira padronizada de os dispositivos trocarem dados de forma segura e eficiente. Sistemas inteiros, incluindo redes privadas e a própria internet, simplesmente não funcionariam. As redes, como as conhecemos hoje, deixariam de existir. Esses protocolos conectam bilhões de dispositivos ao redor do mundo, viabilizando processos como envio de e-mails, downloads de arquivos, streaming de vídeos e navegação na web.

Veja alguns dos principais benefícios que os protocolos de rede oferecem:

- Estabelecem uma linguagem comum entre dispositivos: os protocolos de rede permitem que dispositivos de fabricantes diferentes se comuniquem entre si, mesmo usando sistemas operacionais e arquiteturas totalmente distintas.

- Padronizam a entrega de dados: os protocolos controlam o fluxo de informações, garantindo que os dados sejam processados, enviados e recebidos de acordo com um modelo definido. Isso reduz o risco de erros ou transmissões incompletas.

- Protegem a troca de dados: os protocolos voltados à segurança ajudam a proteger as informações enquanto elas trafegam entre dispositivos, defendendo contra diferentes tipos de ataques cibernéticos, como o DNS spoofing ou falsificação de DNS (Domain Name System).

- Influenciam desempenho e eficiência: os protocolos também impactam a velocidade e a eficiência da comunicação dos dados nas redes. Alguns são projetados para operar o mais rápido possível, reduzindo a latência, enquanto outros adicionam camadas extras de verificação para aumentar a segurança, o que pode resultar em conexões mais lentas.

Quem utiliza protocolos de rede?

Praticamente todo mundo utiliza protocolos de rede, de uma forma ou de outra. Se você possui um dispositivo digital que se conecta, compartilha ou se comunica com algo, seja uma impressora, a internet ou a nuvem, então você está usando protocolos de rede.

Você depende deles para acessar esta página, por exemplo, e também sempre que navega na internet, envia um e-mail, faz upload ou download de arquivos ou realiza inúmeras outras atividades online. Qualquer tipo de comunicação digital exige protocolos de rede.

Já quem trabalha diretamente com redes, como profissionais de TI e administradores de sistemas, interage com protocolos de forma ainda mais direta. Eles os utilizam para gerenciar, desenvolver e proteger as redes sob sua responsabilidade. Infelizmente, cibercriminosos também exploram protocolos de rede para realizar ataques, como espalhar malware ou obter acesso não autorizado aos dispositivos dos usuários.

Como funcionam os protocolos de rede?

No nível mais básico, os protocolos de rede funcionam criando um conjunto de regras que todos os dispositivos participantes seguem ao enviar, receber e interpretar dados.

Quando um dispositivo envia informações, os protocolos de rede dividem esses dados em pequenas partes chamadas pacotes, adicionam rótulos com o endereço de destino e os transmitem pela rede. O dispositivo que recebe usa esses mesmos protocolos para reorganizar os pacotes, verificar se houve erros e entregar os dados ao aplicativo correto.

Ao abrir um site, por exemplo, os protocolos HTTP (Hypertext Transfer Protocol) ou HTTPS (Hypertext Transfer Protocol Secure) dizem ao navegador como solicitar e receber os dados da página. Já os protocolos TCP (Transmission Control Protocol) e IP (Internet Protocol) garantem que os dados corretos sejam localizados e cheguem completos e na ordem certa ao destino adequado.

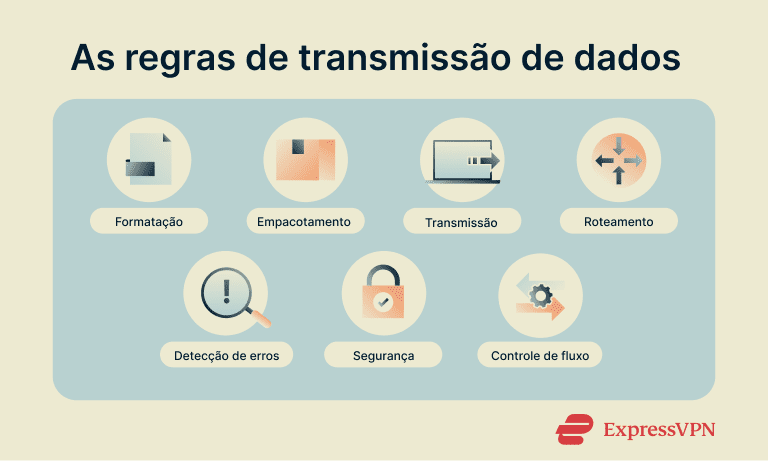

Regras para transmissão de dados

Durante a transmissão de dados, os protocolos de rede gerenciam todas as etapas do processo com base em regras padronizadas. As funções específicas variam de acordo com o protocolo, mas normalmente incluem aspectos como:

- Formatação de dados: organiza informações, como textos e imagens, em uma estrutura digital que todos os dispositivos conseguem interpretar.

- Empacotamento de dados: define como os dados são divididos em partes menores, chamadas de "pacotes”, e como cada um deles é identificado antes do envio. Isso inclui a adição de dados importantes, como eles são identificados antes do envio, incluindo números de sequência e informações de destino.

- Transmissão de dados: controla como os dados trafegam pelas redes até outros dispositivos, incluindo a ordem em que os pacotes são enviados.

- Endereçamento e roteamento: determina qual caminho os dados devem seguir de uma rede para outra e como os dispositivos nas pontas da comunicação são identificados e validados.

- Detecção e correção de erros: estabelece como os dispositivos identificam falhas durante a transmissão, como pacotes perdidos ou incompletos, e quais ações devem ser tomadas para corrigi-las.

- Segurança: garante que os dados permaneçam protegidos e privados durante a transmissão, usando métodos como criptografia, autenticação e handshakes seguros.

- Controle de fluxo: regula a quantidade de dados enviada de uma só vez, otimizando a eficiência e evitando o congestionamento da rede receptora.

Principais tipos de protocolos de rede

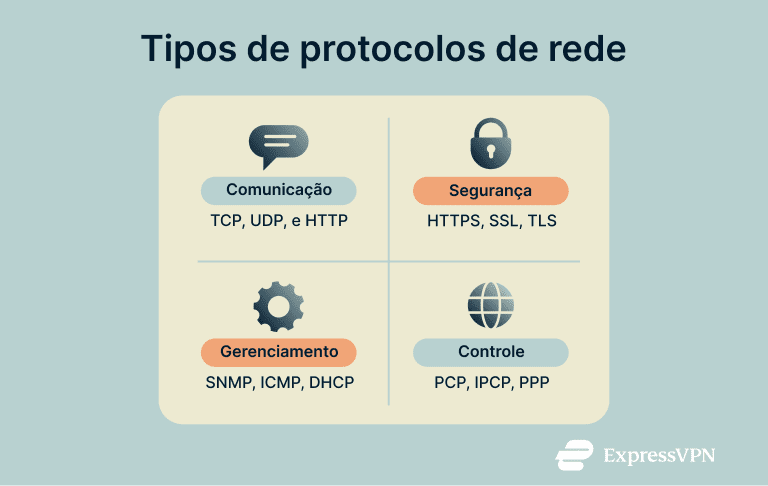

Existem milhares de protocolos de rede diferentes, mas a maioria pode ser agrupada em três grandes categorias: protocolos de comunicação, de gerenciamento e de segurança. A seguir, veja esses grupos de forma mais detalhada e com exemplos práticos.

Protocolos de comunicação

Como o nome sugere, os protocolos de comunicação controlam como os dispositivos se comunicam entre si. Eles ajudam a estabelecer conexões, viabilizam a troca de dados e são essenciais para o acesso à internet. Diversos serviços online, como e-mail, mensagens instantâneas e transferências de arquivos, dependem diretamente desses protocolos para funcionar.

Alguns exemplos incluem:

- TCP (Transmission Control Protocol): considerado o protocolo de comunicação mais importante, o TCP garante uma transmissão de dados confiável e sem erros entre dispositivos.

- UDP (User Datagram Protocol): um protocolo sem conexão prévia, mais rápido que o TCP, mas também mais suscetível a erros.

- HTTP (Hypertext Transfer Protocol): protocolo da camada de aplicação usado na navegação na web para transferir dados entre servidores e navegadores.

- RDP (Remote Desktop Protocol): permite que usuários se conectem remotamente e controlem outro computador por meio de uma rede.

- FTP (File Transfer Protocol): utilizado para transferir arquivos em formato binário ou texto entre clientes e servidores dentro de uma mesma rede de computadores.

Protocolos de segurança

Os protocolos de segurança de rede são responsáveis por estabelecer os padrões e sistemas necessários para manter os dados protegidos enquanto trafegam de um ponto a outro. Eles servem para criptografar dados, impedir o acesso de usuários não autorizados e desempenham um papel fundamental na cibersegurança e na comunicação segura e privada entre dispositivos conectados à rede.

Alguns dos protocolos de segurança mais conhecidos incluem:

- HTTPS (Hypertext Transfer Protocol Secure): versão segura do HTTP, esse protocolo utiliza SSL (Secure Sockets Layer) ou, mais comumente, TLS (Transport Layer Security) para criptografar os dados transmitidos na web.

- SSL (Secure Sockets Layer): protocolo criptográfico usado para proteger dados sensíveis e conexões na internet, tanto em comunicações servidor–cliente quanto servidor–servidor.

- TLS (Transport Layer Security): sucessor do SSL (é uma alternativa mais segura e eficiente), o TLS criptografa os dados trocados entre aplicações que se comunicam.

- IPsec (Internet Protocol Security): conjunto de protocolos de segurança que fornece autenticação e criptografia para dados transmitidos em redes baseadas em IP.

Protocolos de gerenciamento

Os protocolos de gerenciamento de rede definem as regras para administrar redes de computadores de forma eficiente, garantindo o melhor uso dos recursos e evitando falhas ou interrupções. Eles controlam processos como o estabelecimento e a manutenção de conexões estáveis entre dispositivos, além de identificar e resolver erros que possam surgir ao longo do caminho.

Entre os protocolos mais utilizados estão:

- SNMP (Simple Network Management Protocol): auxilia os administradores de rede a gerenciar dispositivos, monitorar o desempenho da rede e identificar problemas técnicos.

- ICMP (Internet Control Message Protocol): usado principalmente para o envio de mensagens de erro e para diagnósticos básicos de rede, como o comando ping.

- DHCP (Dynamic Host Configuration Protocol): atribui automaticamente endereços IP aos dispositivos que se conectam à rede, além de fornecer máscara de sub-rede e endereços DNS.

- ARP (Address Resolution Protocol): associa endereços IP a endereços físicos das máquinas, conhecidos como endereços MAC (Media Access Control), em redes locais.

- NetBIOS (Network Basic Input/Output System): gerencia conexões de sessão entre aplicações em diferentes dispositivos, permitindo que se comuniquem dentro de uma rede local.

Protocolos de controle: funções principais e exemplos

O termo "protocolos de controle” é menos específico do que as categorias anteriores e pode englobar alguns dos protocolos já mencionados. Ele se refere a protocolos que controlam como os dados se movimentam pela rede, em vez de transportar o conteúdo em si (como arquivos, vídeos ou e-mails).

Esses protocolos são responsáveis por definir detalhes como quando enviar dados, em que velocidade enviá-los e como agir caso algo dê errado durante a transmissão.

Eles ajudam a:

- Estabelecer conexões entre dispositivos

- Gerenciar o fluxo de dados para evitar congestionar a rede

- Garantir a entrega correta, verificando se os dados chegam ao destino certo

Entre os exemplos estão o TCP, além do PCP (Port Control Protocol), que permite que dispositivos se comuniquem com roteadores upstream para indicar como o tráfego de entrada deve ser encaminhado, e o IPCP (Internet Protocol Control Protocol), usado para configurar endereços IP em conexões baseadas no PPP (Point-to-Point Protocol).

Como os protocolos permitem a interoperabilidade

Os protocolos de rede permitem que diferentes sistemas operacionais e dispositivos (como roteadores) se comuniquem entre si ao padronizar as regras de comunicação, independentemente do design interno ou do código usado por cada um. Ao seguir os mesmos padrões, um computador com Windows, por exemplo, consegue se comunicar sem problemas com um Mac da Apple ou um smartphone Android, sem barreiras entre eles.

Para que essa interoperabilidade seja possível, os protocolos não atuam isoladamente. Eles funcionam em conjunto, organizados em grupos chamados "suítes de protocolos” (protocol suites). Cada protocolo dentro da suíte é responsável por uma tarefa específica, como roteamento, entrega de dados ou segurança, e, juntos, garantem que as informações circulem de forma eficiente entre os dispositivos.

O exemplo mais conhecido e amplamente utilizado é o TCP/IP, a suíte de protocolos que serve como base para o funcionamento da internet.

Exemplo prático: TCP/IP em ação

O TCP e o IP estão entre os protocolos de rede mais importantes justamente porque trabalham em conjunto para lidar com os dois aspectos mais essenciais da comunicação online: endereçamento e entrega de dados.

O IP (Internet Protocol) é responsável por atribuir endereços IP aos dispositivos, garantindo que os dados sejam corretamente identificados e roteados. Já o TCP (Transmission Control Protocol) cuida da entrega das informações e do estabelecimento da conexão entre os dispositivos.

Veja abaixo um passo a passo simplificado de como esse processo funciona:

- Consulta de IP: você digita um endereço de site no navegador e pressiona ‘Enter’. Isso inicia uma busca de endereço IP por meio do DNS, parte fundamental da infraestrutura da internet que traduz endereços legíveis por humanos (como nomes de sites) em endereços IP numéricos.

- Handshake do TCP: após encontrar o IP correto, ocorre o handshake do TCP, que estabelece a conexão entre o seu dispositivo e o servidor do site e confirma que ambos estão prontos para se comunicar.

- Encapsulamento dos dados: as informações solicitadas são divididas em pequenos pacotes, cada um identificado com um número de sequência e o endereço de destino.

- Transmissão dos dados: os pacotes são enviados pela rede até o endereço IP de destino. O TCP controla o fluxo desses dados para garantir o uso eficiente da rede e evitar congestionamentos.

- Remontagem: quando todos os pacotes chegam ao destino, eles são reorganizados para formar o fluxo de dados original, que então é entregue à aplicação correta para ser exibido ao usuário.

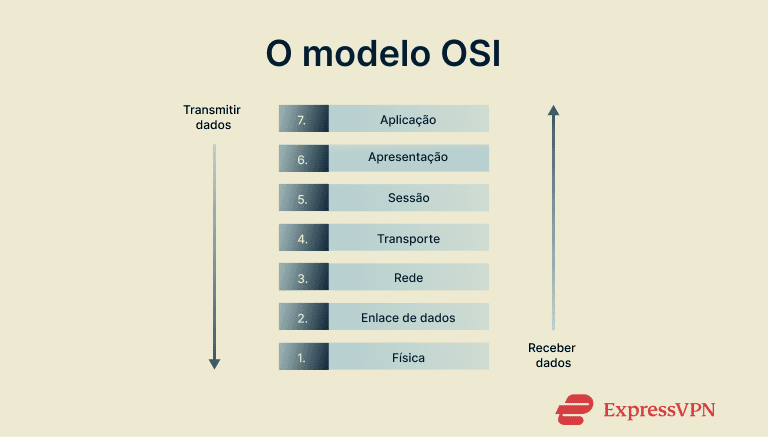

O modelo OSI e o uso de camadas de protocolos

O modelo OSI (Open Systems Interconnection) é uma representação conceitual de como a comunicação em rede funciona. Ele é dividido em sete camadas, cada uma responsável por um aspecto específico da transmissão de dados.

Os protocolos de rede atuam em todas essas camadas, fornecendo a estrutura necessária para cada etapa da transmissão de dados.

Visão geral das 7 camadas do modelo OSI

As sete camadas do modelo OSI são:

- Física: representa os componentes físicos e os meios responsáveis por transmitir bits brutos de dados, como cabos, switches e sinais Wi-Fi. Os protocolos não se aplicam nessa camada, pois ela lida apenas com sinais físicos, não com regras de comunicação.

- Enlace de dados: define como os dados são organizados em pequenas unidades chamadas frames e transferidos entre dispositivos na mesma rede, incluindo mecanismos básicos de detecção e correção de erros. Protocolos comuns nessa camada incluem PPP e ARP.

- Rede: concentra-se no roteamento e no encaminhamento dos dados, ou seja, na escolha dos melhores caminhos para que as informações cheguem ao destino. Protocolos típicos dessa camada são IP e IPsec.

- Transporte: trata da comunicação de ponta a ponta entre dispositivos e de como erros durante a transmissão podem ser identificados e corrigidos. Os principais protocolos aqui são TCP e UDP.

- Sessão: gerencia o estabelecimento, a manutenção e o encerramento dos canais de comunicação entre computadores que trocam dados. Protocolos relevantes incluem NetBIOS e RPC.

- Apresentação: é responsável por traduzir os dados para um formato compreensível e utilizável pelo usuário final. Protocolos comuns nessa camada incluem SSL e TLS.

- Aplicação: representa a camada final, onde os dados chegam diretamente às aplicações e serviços utilizados pelo usuário. Protocolos típicos incluem HTTPS e FTP.

OSI vs. TCP/IP: principais diferenças OSI vs. TCP/IP: Key differences

Até aqui, vimos o TCP/IP como um conjunto de protocolos de rede responsável pelo endereçamento IP e pela entrega de dados entre redes.

No entanto, o TCP/IP também pode ser entendido como um modelo de rede, assim como o modelo OSI, que divide a comunicação em rede em diferentes camadas, porém de forma mais prática e enxuta.

Existem algumas diferenças fundamentais entre os dois modelos.

Em primeiro lugar, o modelo OSI é puramente conceitual, utilizado principalmente para fins educacionais e de estudo. Já o modelo TCP/IP é prático e funcional, tendo sido desenvolvido pelo Departamento de Defesa dos Estados Unidos para viabilizar a comunicação entre redes interconectadas.

Outra diferença importante é que o TCP/IP é mais simplificado: ele possui apenas quatro camadas:

- Link: refere-se à forma como as conexões iniciais são estabelecidas entre dispositivos e redes.

- Internet: responsável pelo endereçamento e roteamento dos dados entre diferentes redes.

- Transporte: é responsável pela transmissão efetiva dos dados de um ponto a outro.

- Aplicação: camada voltada ao usuário final, onde os dados são recebidos e os serviços necessários para o funcionamento das aplicações são fornecidos.

Uma forma simples de entender a diferença entre os dois modelos é pensar que o OSI funciona como um mapa teórico, quase um plano de como a internet deveria operar, enquanto o TCP/IP representa a arquitetura prática e funcional que realmente torna essa comunicação possível.

Protocolos de rede na cibersegurança

Como já mencionado, existe um grupo inteiro de protocolos de rede voltados à segurança, encarregados de estabelecer processos como criptografia e autenticação, assegurando que os dados sejam transmitidos de maneira mais segura e privada. Infelizmente, se houver falhas ou configurações inadequadas, cibercriminosos podem explorar essas mesmas estruturas.

Como atacantes exploram protocolos

Os cibercriminosos podem se aproveitar do funcionamento previsível e padronizado dos protocolos de rede para explorar vulnerabilidades em redes e infraestruturas da internet. Alguns exemplos incluem ataques como ARP spoofing e DNS spoofing, usados para manipular relações de confiança e redirecionar o tráfego online, além do sequestro de sessões TCP (TCP session hijacking), que permite interceptar comunicações de dados não criptografadas. Além disso, o uso de protocolos desatualizados ou mal configurados, como versões antigas do FTP, pode facilitar ainda mais a ação desses agentes mal-intencionados.

Como proteger seus protocolos de rede

Uma das formas mais eficazes de proteger os protocolos de rede é aplicar criptografia, autenticação e verificação de integridade dos dados em todas as camadas de comunicação.

Também é altamente recomendável descontinuar o uso de protocolos antigos ou inseguros, como o Telnet, que permite acesso remoto sem criptografia, e substituí-los por alternativas mais seguras, como o SSH (Secure Shell), que utiliza conexões criptografadas para o acesso remoto entre computadores.

Por fim, é essencial manter softwares e firmwares sempre atualizados e adotar VPNs e outros protocolos de segurança modernos em dispositivos fundamentais da rede, como roteadores.

Ferramentas e boas práticas recomendadas para proteger protocolos

Existe uma grande variedade de ferramentas de segurança e monitoramento de rede que ajudam a proteger seus protocolos e a identificar possíveis vulnerabilidades. Administradores de rede devem considerar o uso de soluções de varredura de protocolos e portas, além de sistemas de validação de criptografia. Plataformas de SIEM (Security Information and Event Management) também auxiliam no monitoramento e no registro de dados de rede, enquanto firewalls e sistemas de detecção de intrusões ajudam a bloquear acessos não autorizados.

Aplicações dos protocolos de rede

Como já mencionado, os protocolos de rede são indispensáveis em praticamente todas as formas de comunicação digital. Suas aplicações são amplas e variadas, e usuários comuns, empresas e profissionais de TI dependem deles diariamente.

Casos de uso no dia a dia (web, e-mail e transferência de arquivos)

Diariamente, bilhões de usuários da internet dependem dos protocolos de rede para acessar sites por meio do navegador, realizar pesquisas, baixar e enviar arquivos, enviar e-mails para amigos e familiares, além de desfrutar de outras atividades online, como streaming, jogos online e videochamadas ao vivo. Enquanto protocolos como HTTP e HTTPS controlam a navegação na web, outros como o SMTP gerenciam o envio de e-mails do remetente ao destinatário.

Aplicações corporativas e de infraestrutura

No ambiente corporativo, os protocolos fornecem a base necessária para transferências de dados seguras e confiáveis, que sustentam diversas operações de negócios. Além dos protocolos fundamentais utilizados por todos os usuários, como TCP e IP, as redes empresariais geralmente utilizam protocolos mais especializados, voltados para necessidades corporativas, como:

- Protocolos SSH e VPN, para acesso remoto seguro a recursos e redes corporativas

- SNMP e ICMP, para monitoramento de tráfego e detecção de falhas

- RADIUS (Remote Authentication Dial-In User Service) e Kerberos, para verificação de identidade de usuários e controle de acesso

- BGP (Border Gateway Protocol), OSPF (Open Shortest Path First) e protocolos semelhantes, que definem como os dados trafegam entre diferentes sites e redes

Protocolos em IoT e dispositivos inteligentes

Cada vez mais dispositivos dependem de protocolos de rede, especialmente no contexto da Internet das Coisas (IoT) e dos dispositivos inteligentes. Como muitos desses dispositivos não têm a mesma capacidade de processamento dos computadores convencionais, eles geralmente empregam protocolos especializados e mais leves, desenvolvidos para consumir menos recursos e garantir uma comunicação eficaz com roteadores e redes. Exemplos comuns incluem o MQTT (Message Queuing Telemetry Transport) e o CoAP (Constrained Application Protocol).

Solução de problemas e dicas de desempenho

Os usuários comuns, em geral, não precisam se preocupar em entender os aspectos técnicos dos protocolos de rede. Todavia, especialistas e profissionais de redes, bem como equipes de TI corporativa, podem necessitar analisar problemas de conectividade e ajustar os parâmetros dos protocolos para detectar falhas e melhorar o desempenho dos dispositivos e sistemas.

Erros comuns de protocolos explicados

Administradores de rede costumam se deparar com problemas recorrentes relacionados à comunicação via protocolos, como:

- Timeouts, geralmente associados à perda de pacotes ou congestionamento da rede.

- Redefinições de conexão, que podem ocorrer quando firewalls bloqueiam o tráfego.

- Falhas de DNS, normalmente ligadas a servidores DNS mal configurados ou problemas de cache.

- Erros de handshake, causados por incompatibilidades em certificados de segurança ou cipher suites.

Como monitorar o desempenho dos protocolos de rede

Profissionais de TI e engenheiros de rede podem utilizar uma ampla gama de ferramentas de monitoramento para acompanhar o desempenho da rede. Essas ferramentas permitem monitorar e registrar métricas como latência, largura de banda, throughput (vazão efetiva), tempos de conclusão de handshake e outros indicadores importantes, ajudando a criar uma visão clara do desempenho da rede e a identificar falhas recorrentes ou vulnerabilidades.

Perguntas frequentes (FAQ) sobre protocolos de rede:

Quais são os 10 tipos de protocolos de rede?

Existem muito mais de 10 tipos de protocolos de rede, mas 10 exemplos bastante conhecidos incluem o TCP (Transmission Control Protocol), IP (Internet Protocol), HTTP (Hypertext Transfer Protocol), HTTPS (Hypertext Transfer Protocol Secure), FTP (File Transfer Protocol), DHCP (Dynamic Host Configuration Protocol), SNMP (Simple Network Management Protocol), ICMP (Internet Control Message Protocol), SSL (Secure Sockets Layer) e ARP (Address Resolution Protocol). Cada um desses protocolos tem uma função específica. Por exemplo, o TCP controla como os dados são divididos em pacotes e transmitidos entre redes, enquanto o HTTPS adiciona uma camada segura de criptografia aos dados das páginas da web

Quais são os 4 principais tipos de protocolos?

As principais categorias de protocolos de rede são protocolos de comunicação, de segurança de rede e de gerenciamento. Também existem os protocolos de controle, que podem incluir protocolos das outras três categorias. Cada grupo desempenha um papel específico: os protocolos de comunicação definem como os dispositivos de rede se comunicam entre si, enquanto os protocolos de segurança ajudam a manter redes, dispositivos e dados protegidos contra ataques cibernéticos ou acessos não autorizados.

O que é um protocolo? Cite 3 exemplos?

Em redes de computadores, um protocolo é basicamente um conjunto de regras ou instruções que definem como as redes devem funcionar ao se comunicar ou trocar dados. Alguns exemplos conhecidos incluem o TCP (Transmission Control Protocol), que controla a transmissão de dados de um ponto a outro; o SMTP (Simple Mail Transfer Protocol), usado para o envio de e-mails; e o HTTP (Hypertext Transfer Protocol), que regula como navegadores e servidores web se comunicam e trocam informações.

Como os protocolos de rede afetam a transmissão de dados?

Os protocolos de rede estabelecem as regras e os padrões sobre como os dados devem ser formatados, encapsulados, criptografados, transmitidos, enviados e recebidos pelos dispositivos de rede. Eles definem todos os detalhes de como os dados se deslocam de um ponto a outro, incluindo como devem ser divididos em pacotes individuais, como esses pacotes são formatados e como chegam aos destinos corretos.

Qual é a diferença entre protocolos de comunicação, segurança e gerenciamento?

Cada um desses grupos de protocolos de rede tem um propósito específico, e todos são importantes para o funcionamento das redes. Os protocolos de comunicação controlam como os dispositivos interagem e trocam dados, enquanto os de segurança se concentram em proteger (criptografar) os dados, e os de gerenciamento controlam as operações da rede e a alocação de recursos.

Quais protocolos os roteadores utilizam?

Os roteadores utilizam principalmente uma série de protocolos de roteamento que facilitam a comunicação entre os próprios roteadores e outros dispositivos de rede. Exemplos desses protocolos incluem o RIP (Routing Information Protocol) e o OSPF (Open Shortest Path First), ambos focados em ajudar os roteadores a identificar e utilizar o caminho mais eficiente para o tráfego de dados.

Como os protocolos de rede fazem a internet funcionar?

Os protocolos de rede fornecem as regras necessárias para que os dados se movimentem de forma segura, confiável e padronizada entre redes, incluindo o tráfego que vai de servidores e data centers até os dispositivos dos usuários. Eles tornam possível a comunicação entre dispositivos, o que permite que os usuários utilizem serviços da internet como a World Wide Web, e-mail e muitos outros.

As VPNs protegem contra ataques baseados em protocolos?

Depende do tipo de ataque. As VPNs criptografam seus dados de internet e ocultam o seu endereço IP, o que ajuda a proteger contra determinados ataques cibernéticos, como captura de pacotes, DNS spoofing, ataques man-in-the-middle (MITM) e ataques de negação de serviço distribuída (DDoS). Por outro lado, as VPNs não conseguem impedir ataques baseados em protocolos que ocorram acima do túnel VPN ou dentro de protocolos de serviços específicos, incluindo ataques de downgrade de TLS (Transport Layer Security) / SSL (Secure Sockets Layer) ou explorações na camada de aplicação.

Dê o primeiro passo para se proteger online. Experimente a ExpressVPN sem riscos.

Obtenha ExpressVPN