Как узнать, есть ли на вашем компьютере вирус (Windows и Mac)

Компьютерные вирусы и другие вредоносные программы угрожают и устройствам на базе Windows, и системам macOS. Некоторые такие вирусы вызывают вполне характерные проблемы: бесконечный поток рекламы, зависания приложений или медленную работу системы. Другие же работают более скрытно, отключая защиту устройства для того, чтобы незаметно красть ваши данные.

Признаки заражения, как правило, проявляются в виде повторяющихся снова и снова проблем: файлы исчезают словно сами по себе, настройки защиты отключаются без вашего на то разрешения, реклама постоянно появляется, а устройство начинает работать всё медленнее и медленнее по непонятной причине. Сами по себе эти проблемы о заражении не говорят, но если вы наблюдаете сразу несколько из них, и проблемы сохраняются даже после перезагрузки устройства, есть смысл заподозрить заражение вредоносной программой и проверить компьютер на вирусы.

В этом руководстве мы расскажем вам, как понять, что на вашем ПК вирус, а также объясним, каким образом можно выявить и безопасно удалить вредоносную программу. Кроме того, мы дадим советы о том, как защититься от будущих заражений, и объясним разницу между различными типами вредоносного ПО и способами их распространения.

Признаки, что ваш компьютер может быть заражен вирусом

Список ниже включает в себя наиболее типовые признаки возможного заражения устройств Windows и macOS.

1. Медленная работа или зависания

Приложения могут начать работать медленнее обычного, а курсор и окна — зависать, причем даже при выполнении таких простых задач, как открытие папки или переключение вкладок. Если работать медленно начали самые разные программы, и ситуация не меняется после перезагрузки, это может быть признаком заражения вредоносной программой, которая перетягивает на себя ресурсы устройства в фоновом режиме.

2. Неожиданные всплывающие окна и реклама

Новые вкладки и окна появляются сами по себе? Реклама появилась на сайтах, где ее никогда не было? Сайты, которые вы никогда не посещали, присылают обновления? Если одна и та же реклама появляется на несвязанных между собой сайтах, а также после сброса настроек браузера, виной тому может быть заражение рекламным вирусом.

3. Файлы исчезают или становятся недоступны

Документы могут исчезать, не открываться, отображаться под новыми названиями и расширениями. В ряде случаев ярлыки могут переставать работать, файлы оказаться зашифрованными, а при попытке открыть их появятся сообщения с требованиями выкупа. Необъяснимая недоступность файлов также является одним из основных признаков серьезного заражения устройства.

4. Встроенные инструменты защиты неожиданно отключаются

Антивирус отключает защиту в реальном времени, файрвол перестает работать, обновления системы не загружаются при работающем подключении к Сети — всё это может случаться по самым разным причинам. Но чем чаще всё это происходит, тем больше у вас поводов заподозрить вмешательство вредоносных программ.

5. Запускаются новые или неизвестные программы

В списке установленных может появиться программа, которую вы точно не устанавливали. В системном трее могут появиться новые значки, после включения ПК могут начать загружаться неизвестные вам программы. Да, некоторые предустановленные утилиты могут обновляться без вашего участия, однако необъяснимые новинки обычно указывают на заражение вредоносной программой.

6. Смена домашней страницы браузера

Домашняя страница или вкладка, а также поисковая система по умолчанию вашего браузера сменились сами по себе? Запросы перенаправляются через неизвестные поисковые системы? Ярлыки открывают невиданные ранее сайты? Возможно, ваш браузер взломали, или, может, всему виной скрытые расширения.

7. Устройства работают сами по себе (мышь, клавиатура)

Указатель мыши двигается, хотя само устройство неподвижно? Текст появляется на экране, хотя вы не у клавиатуры? Окна открываются и закрываются сами по себе? Это, конечно, может быть признаком заражения — или признаком проблем в работе периферийных устройств, беспроводного подключения или драйверов. Поэтому в первую очередь проверьте, сохраняется ли проблема с новой мышью или клавиатурой.

Если окажется, что проблема сохраняется, это может означать заражение вредоносной программой, обеспечивающей злоумышленнику удаленный доступ к вашему устройству — например, трояном удаленного доступа (RAT). Такие программы открывают посторонним полным доступ к вашей системе, позволяя удаленно перемещать курсор, копировать файлы или устанавливать другие опасные программы.

8. Подозрительная фоновая активность

Кулеры устройства могут начать гудеть, когда за компьютером никто не работает. Устройство может откровенно перегреваться даже при выполнении базовых задач. Сетевой индикатор может мигать даже без каких-либо запущенных приложений. Конечно, даже нормальные процессы (например, установка системных обновлений или облачное резервное копирование) могут приводить к периодической загрузке устройства, однако постоянная и необъяснимая активность в течение множества сессий обычно означает, что где-то в фоновом режиме очень активно работает вредоносная программа.

9. Аккумулятор устройства разряжается быстрее обычного

Рядовые задачи и даже спящий режим могут начать быстрее разряжать аккумулятор, вы также можете заметить, что устройство, которое точно должно быть прохладным на ощупь, оказывается теплым. Обновления, индексация и определенные задачи, нагружающие процессор, могут приводить к кратковременному скачку энергопотребления, но если проблема сохраняется, а очевидной причины ей нет, это может указывать на заражение вредоносной программой, активно расходующей ресурсы устройства.

10. Система зависает или часто перезагружается

В Windows вы можете чаще сталкиваться с великим и ужасным Синим Экраном Смерти (BSOD). На Mac заражение может проявиться ошибкой ядра и неожиданным требованием перезагрузить устройство. Аппаратные и программные конфликты могут приводить к подобного рода проблемам, но если система постоянно зависает сейчас, а в последний раз вы меняли ее компоненты или драйверы давно, дело может быть связано с работой вредоносной программы.

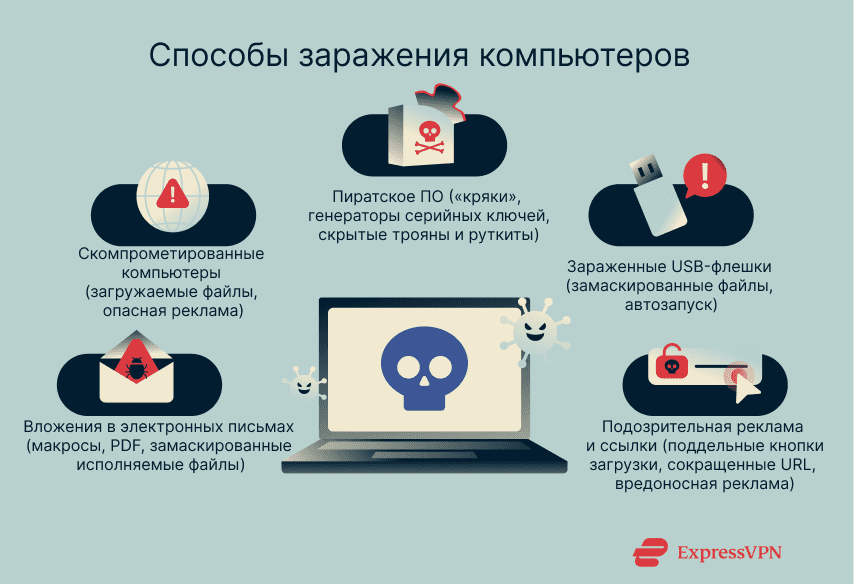

Как заражаются компьютеры?

К заражению ПК может привести множество ситуаций. Давайте рассмотрим наиболее распространенные:

Опасные прикрепленные файлы

Злоумышленники часто отправляют электронные письма со счетами, накладными, резюме или даже уведомлениями об активности в учетных записях. В таких письмах нередко оказываются прикрепленные файлы со скрытым и опасным кодом:

- Документы Office с макросами: файлы Word и Excel могут содержать макросы (встроенные скрипты), которые при запуске могут установить на ваше устройство вирус.

- PDF со встроенными скриптами: через файл PDF может запустить JavaScript-программу и скачать с ее помощью нежелательные файлы.

- Архивы: файлы вроде ZIP или RAR могут содержать исполняемые файлы, замаскированные под безвредные документы.

Такие письма нередко призывают получателя действовать как можно быстрее или даже откровенно запугивают, чтобы подтолкнуть к открытию файла или переходу по ссылке.

Посещение скомпрометированных сайтов

Даже известные и надежные сайты могут оказаться скомпрометированы злоумышленниками. В таком случае, к примеру, стоит опасаться так называемой теневой загрузки, когда код запускается автоматически из-за того, что браузер или какие-то его плагины устарели или неправильно настроены. Кроме того, даже на страницах нормальных сайтов может порой показываться опасная реклама, ведущая людей на фишинговые страницы или запускающая загрузку опасных файлов.

Загрузка взломанных игр и приложений

Взломанные приложения и генераторы ключей (программы, созданные для взлома платного ПО) могут содержать скрытый вредоносный код. Сама программа при этом может работать как и ожидается, но вместе с тем она незаметно установит на ваше устройство трояны, вирусы-шпионы и рекламные вирусы. В ряде случаев можно даже столкнуться с более продвинутыми угрозами — например, руткитами, маскирующими вредоносную деятельность. Кроме того, некоторые вредоносные программы умеют загружать дополнительные файлы и даже получать обновления с удаленных серверов.

Использование зараженных USB-флешек

USB-флешки могут распространять опасное ПО несколькими способами. Некоторые попадают вам в руки уже зараженными — например, еще на этапе производства или перепродажи, где на них записывают файлы, которые установят на ваше устройство вредоносное ПО при первом же запуске.

Иногда злоумышленники подбрасывают зараженные флешки в публичных местах или отправляют их по почте с файлами, замаскированными под обычные документы или ярлыки… которые тоже запускают опасные код при открытии.

В ранних версиях Windows была функция автозапуска приложения при подключении диска. Но уже в Windows 7 компания Microsoft эту функцию отключила, причем по умолчанию. Некоторые атаки также используют методы социальной инженерии, предлагая пользователям нажать на всплывающее окно или измененный ярлык для активации исполняемого вредоносного файла при подключении USB-флешки.

Переход по опасным ссылкам и объявлениям

Обманчивые кнопки «Скачать», «Играть» и «Обновить» могут лишь заразить ваше устройство вирусами. Злоумышленники также активно используют сокращенные ссылки в письмах и соцсетях, которые скрывают их реальный адрес и помогают направлять ничего не подозревающих пользователей на опасные сайты.

Другой тактикой здесь является использование вредоносной рекламы через рекламные сети, благодаря чему «зараженные» объявления могут отображаться даже на совершенно нормальных сайтах. Чтобы избежать блокировки, такие объявления часто меняют домены. Они могут призывать вас установить дополнительное ПО (например, кодек для воспроизведения аудио или видео), средства очистки системы для ускорения работы устройства или поддельное обновление для уже используемого вами приложения.

Типы компьютерных вирусов

Люди часто используют слово «вирус» для описания любых вредоносных программ. На самом же деле основной категорией здесь является именно «вредоносное ПО», куда входят и вирусы, и трояны, и черви, и вирусы-шпионы, и вирусы-вымогатели, и рекламные вирусы, и много что еще. Ниже показано, как отличаются поведение разных типов вредоносного ПО на пользовательских устройствах.

Вирусы, заражающие файлы

Такие вирусы прикрепляются к исполняемым файлам. При запуске зараженной программы вирус активируется и распространяется, прикрепляя свой код к другим исполняемым файлам на устройстве или совместно доступных дисках. Уровень вредоносности в данном случае варьируется от небольшого замедления работы системы до полного ее отказа.

Некоторые такие вирусы пытаются заблокировать обновления или иным образом нарушить работу антивируса, чтобы и дальше продолжать работу. Так как эти вирусы напрямую меняют файлы, восстановление без использования «чистой» точки доступа является затруднительным.

Взломщики браузеров

Такое вредоносное ПО меняет настройки вашего браузера — без вашего на то разрешения, конечно же. Измениться могут поисковая система по умолчанию, домашняя страница или страница новой вкладки. Некоторые такие программы добавляют расширения, включают показ рекламы или даже меняют поисковые результаты таким образом, чтобы направлять пользовательский трафик через партнерские сети злоумышленника.

На macOS системные настройки могут применяться через конфигурационные профили. Такие файлы обычно используются для управления устройствами учебных заведений и бизнеса; с их помощью можно настраивать подключения к сетям Wi-Fi и VPN, а также указывать настройки браузеров по умолчанию. Вредоносный профиль по тому же принципу может, к примеру, изменить поисковую систему браузера.

В случае заражения вы не сможете выбрать через настройки браузера нужную поисковую систему (например, Google, DuckDuckGo или Bing) и будете вынуждены использовать вариант, указанный взломщиком — как правило, это будет что-то совершенно ненадежное, работающее по принципу перенаправлений. Если в вашем браузере будет установлен вредоносный профиль, то смена настроек вручную просто не поможет — браузер будет вынужден загружать настройки взломщика.

Вирусы, распространяющиеся по сетям

Эти вирусы известны как «черви» — они автоматически распространяются по локальным сетям и подключенным устройствам. Черви сканируют открытые сервисы, ищут слабые пароли или неисправленные уязвимости, а затем копируют себя, не спрашивая для этого пользовательского разрешения. Попав в систему, такой вирус может загрузить дополнительные компоненты — например, вирус-шпион, майнер криптовалюты или вирус-вымогатель.

Домашние сети также находятся в группе риска — устаревшие принтеры и незащищенные умные устройства могут быть использованы злоумышленниками, так как подобные устройства с возможностью подключения к Сети крайне редко обновляются.

Вирусы-трояны

Трояны маскируются под нормальные программы и документы, они запрашивают разрешения, которые соответствующим файлам обычно не требуются. Достаточно открыть зараженный файл и дать ему нужные разрешения, чтобы тот тут же запустил на вашем устройстве опасные процессы. Например, так на вашем устройстве могут оказаться вирусы-шпионы, отслеживающие ваши действия, рекламные вирусы, обрушивающие на вас поток рекламы, кейлоггеры, записывающие каждую нажатую вами клавишу, и даже инструменты обеспечения удаленного доступа, благодаря которым злоумышленники смогут взять вашу систему под свой полный контроль.

Трояны часто распространяются со взломанным ПО или поддельными предложениями обновить программу. Многие трояны добавляют себя в список ПО, загружаемого после включения устройства, что позволяет им переустанавливаться после каждой перезагрузки.

Полиморфические вирусы

Полиморфический вирус меняет свой код или шифрование при каждом распространении. Это значит, что на байтовом уровне каждая копия уникальна, в связи с чем традиционный анализ на базе сигнатур (то есть способ, которым антивирус выявляет опасное ПО) оказывается менее эффективным.

Но вот поведение таких вирусов не меняется: самокопирование, порча файлов и попытки остаться в системе как можно дольше. Поэтому современные антивирусы используют анализ сигнатур вместе с эвристическим анализом (правилами выявления подозрительной активности) и мониторингом в реальном времени, чтобы оценить, как программы ведут себя в разных условиях.

Что может сделать с вашим компьютером вирус?

Кража и порча данных

Вредоносное ПО может незаметно собирать ваши персональные данные, в том числе пароли, платежные реквизиты и токены сохраненных логинов, чтобы получить доступ к вашим почтовым и облачным учетным записям. Некоторые типы вирусов-шпионов требуют или эксплуатируют доступ к веб-камерам и микрофонам, за счет чего не просто крадут пользовательские данные, но и в самом прямом смысле следят за ними.

Всё это нарушает работу устройства и оставляет данные без защиты — даже те, которые не были украдены.

Замедление работы системы

Вредоносное ПО нередко устанавливает различные фоновые процессы, которые никогда не прекращают свою работу. Например, майнеры криптовалют могут использовать ваш ПК, чтобы майнить криптовалюту для злоумышленников — при этом будут расходоваться ваши ресурсы и ваше электричество. Рекламные вирусы могут перегружать браузер всплывающими окнами и скриптами, которые забьют всю память и помешают нормально работать в Сети.

Отключение инструментов защиты

Многие типы вредоносного ПО пытаются ослабить защиту устройства, чтобы продолжать свою работу как можно дольше. Для этого они могут:

- Отключать режим защиты в реальном времени антивируса, чтобы система не могла заблокировать их во время работы.

- Блокировать обновления систем защиты, чтобы антивирус не научился распознавать новейшие угрозы.

- Менять правила файрвола, открывая подключения для удаленного доступа злоумышленников или не давая сетевому экрану блокировать подозрительный трафик.

- Откладывать или отключать установку обновлений ОС, чтобы известные уязвимости можно быть использовать и дальше.

Блокировка доступа к файлам или системе

Вирусы-вымогатели созданы специально для того, чтобы вы не получили доступ к собственным файлам, пока не заплатите выкуп. Такие программы могут шифровать личные папки, блокировать доступ к системным томам (мешая тем самым загрузке системы) или менять изображение на рабочем столе картинкой с требованием выкупа.

Чтобы затруднить откат системы к незараженной точке восстановления, многие такие вирусы отключают или удаляют локальные точки доступа, автоматически создаваемые Windows. Многие современные вирусы этого типа не просто используют шифрование, но и крадут сперва данные пользователей, а потом угрожают их опубликовать.

Распространение за пределы устройства

В ряде случаев зараженное устройство становится той точкой, через которую осуществляются более широкие атаки. Вредоносное ПО (черви) может перемещаться между всеми устройствами локальной сети. Программы, создающие ботнеты, могут использовать ваше подключение для рассылки спама, организации работы фишинговых страниц или даже запуска DDoS-атак. Всё это не только повредит вашей системе, но и поставит под угрозу других пользователей, в результате чего ваш IP-адрес может попасть в черные списки.

Как обнаружить и удалить вирус

Суть удаления вирусов в том, чтобы изолировать устройство, подтвердить заражение и удалить вирусы, не теряя при этом данные. Процесс выполняется следующим образом: изоляция устройства, затем активация встроенных инструментов защиты или антивируса, затем (при необходимости) восстановление системы. Записывайте все внесенные изменения, чтобы исправить возможные ошибки в будущем.

Отключитесь от Сети на время устранения неполадок

Первый этап — это изоляция, поэтому вам нужно отключить Wi-Fi и вытащить Ethernet-кабель перед началом. Это не даст вредоносному ПО связаться со своими серверами, загрузить удаленные файлы обратно или передать украденную у вас информацию злоумышленникам.

Если вам нужно загрузить инструменты очистки системы, воспользуйтесь для этого отдельным и незараженным компьютером. Перенести файлы можно с помощью отформатированной USB-флешки. Пока очистка не завершится, не подключайте зараженное устройство к Сети.

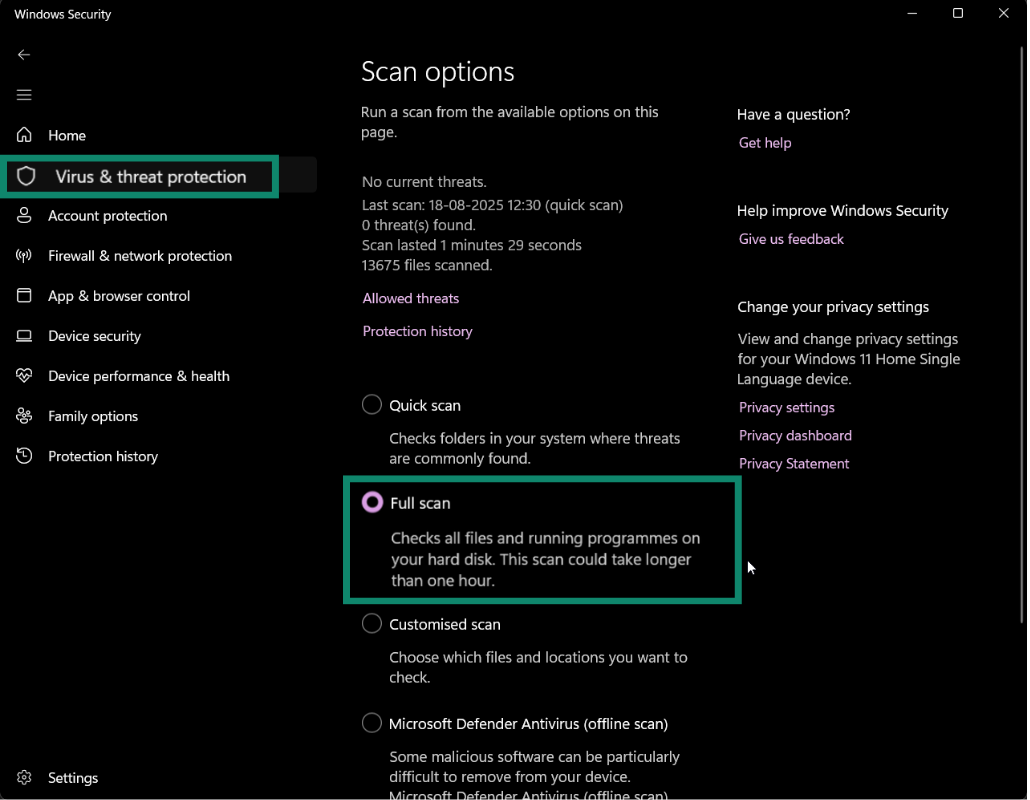

Проведите полное сканирование системы с помощью встроенных инструментов

Прежде чем устанавливать новое ПО, воспользуйтесь инструментами, доступными в вашей ОС. Быстрые сканирования занимают меньше времени, но они могут упустить угрозы глубокого залегания. В свою очередь, полные проверки длятся дольше, но и работают эффективнее.

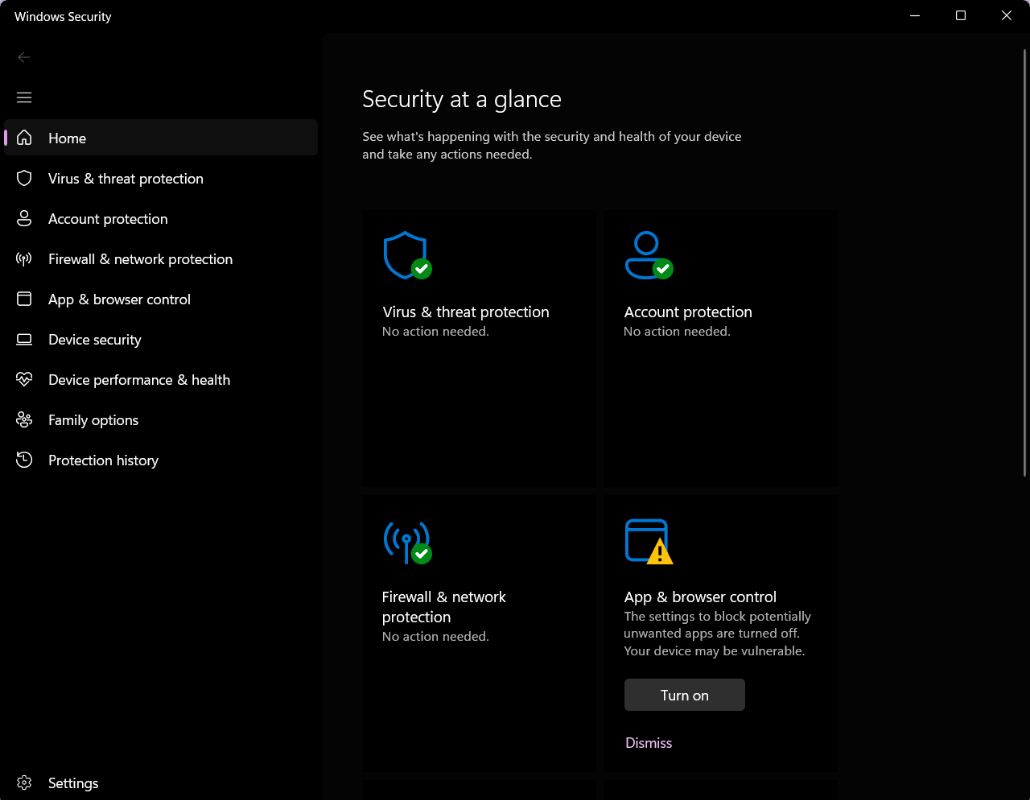

Windows 11

- Откройте Безопасность Windows в меню Пуск.

- Выберите Защита от вирусов и угроз > Варианты сканирования > Полное сканирование. Полное сканирование может занимать от пары часов до нескольких дней — в зависимости от типа и объема данных, сохраненных на ваших дисках.

- Если будут найдены угрозы, поместите их на карантин, а не удаляйте. Карантин изолирует файлы, после чего они не могут запуститься. Если среди изолированных файлов обнаружатся нормальные, вы сможете восстановить их.

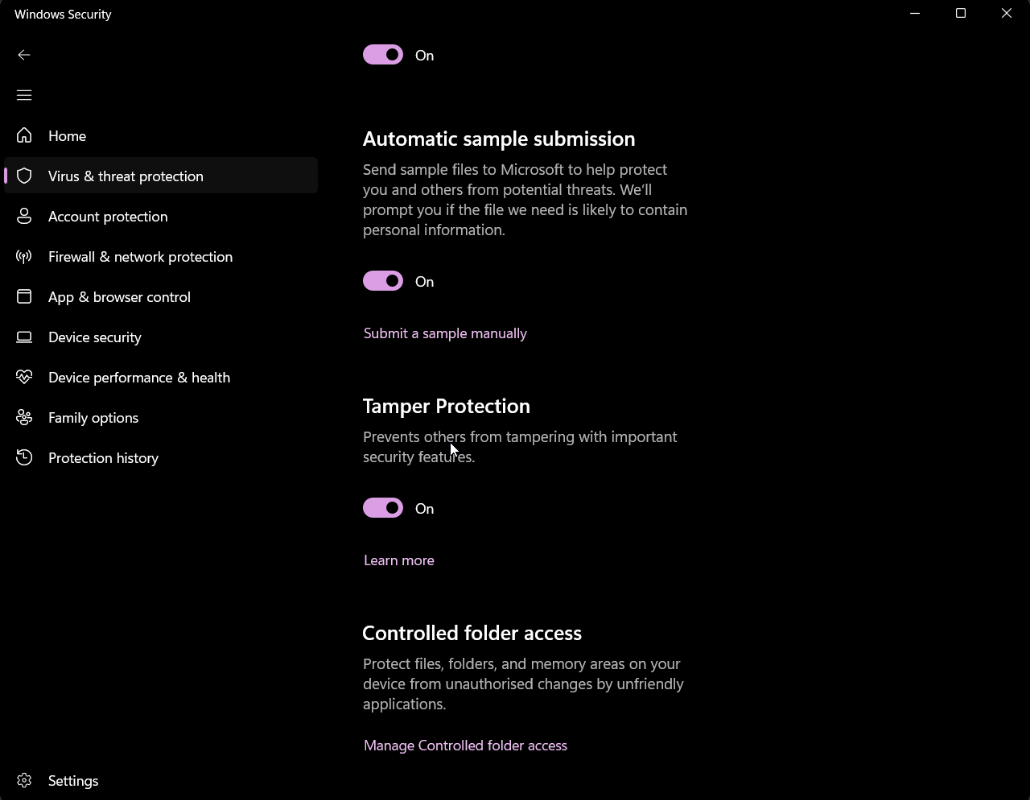

- После этого включите опцию Защита от изменений, чтобы не дать вредоносному ПО поменять ваши настройки. В том же меню включите облачную защиту и автоматическую отправку образцов, чтобы иметь возможность обнаружить даже самые последние угрозы.

macOS (Ventura, Sonoma и более новые релизы)

Компания Apple предлагает такие встроенные инструменты защиты, как Gatekeeper (для блокировки ненадежных приложений) и XProtect (для блокировки известных вредоносных программ). При этом у macOS нет возможности запустить полную проверку всей системы вручную через системные параметры.

Если проблемы сохраняются, установите надежный сторонний антивирус и запустите полную проверку системы.

Загрузитесь в безопасном режиме и проверьте процессы в автозагрузке

Безопасный режим загружает только основные драйверы и сервисы. Если симптомы заражения исчезают в безопасном режиме, но возвращаются при обычной загрузке, есть все основания полагать, что виной тому сторонняя программа.

Windows 11

- Зажмите клавишу Shift и нажмите Перезагрузить в меню Пуск. Выберите Устранение неполадок > Дополнительные параметры > Параметры запуска > Перезапуск. Затем нажмите 4 или F4 для безопасного режима или 5 или F5 для загрузки в безопасном режиме с возможностью подключения к Сети. Последний вариант пригодится, если вам нужно загрузить обновления или инструменты для устранения неполадок.

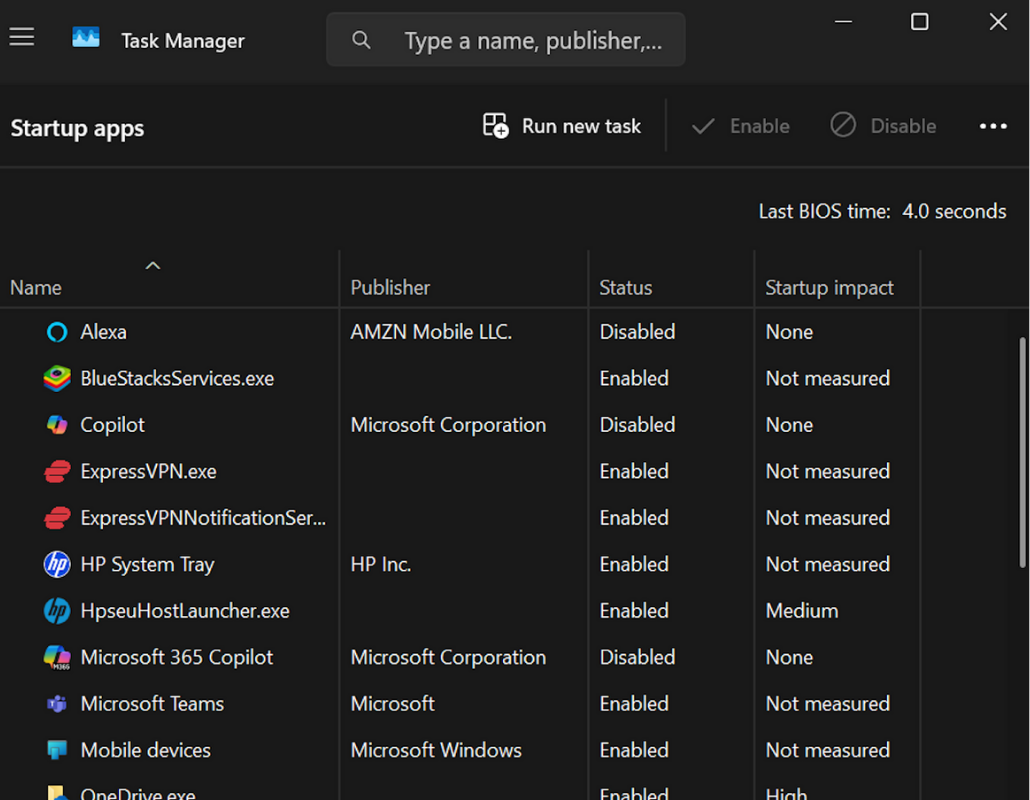

- После включения устройства откройте Диспетчер задач > Автозагрузка и отключите записи, которые не узнаете.

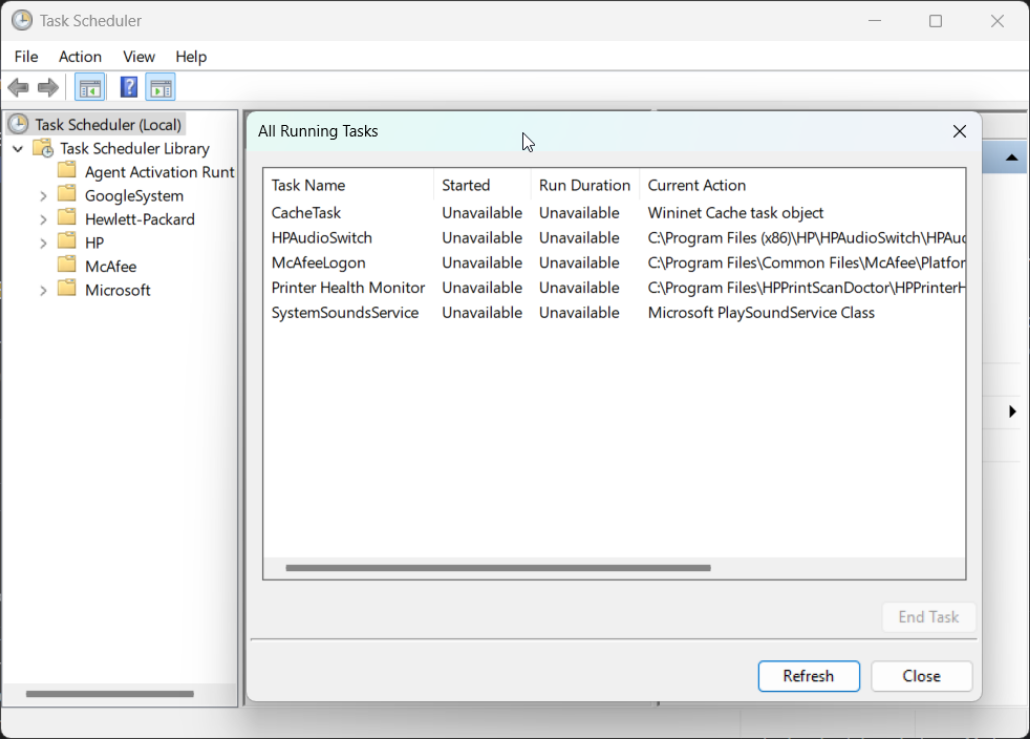

- Затем откройте Планировщик заданий и поищите задачи с необычными условиями запуска. Например, подозрительное задание может запускаться каждые несколько минут без определенной причины, или вы можете найти незнакомый файл .exe в AppData, а не в обычной папке Windows.

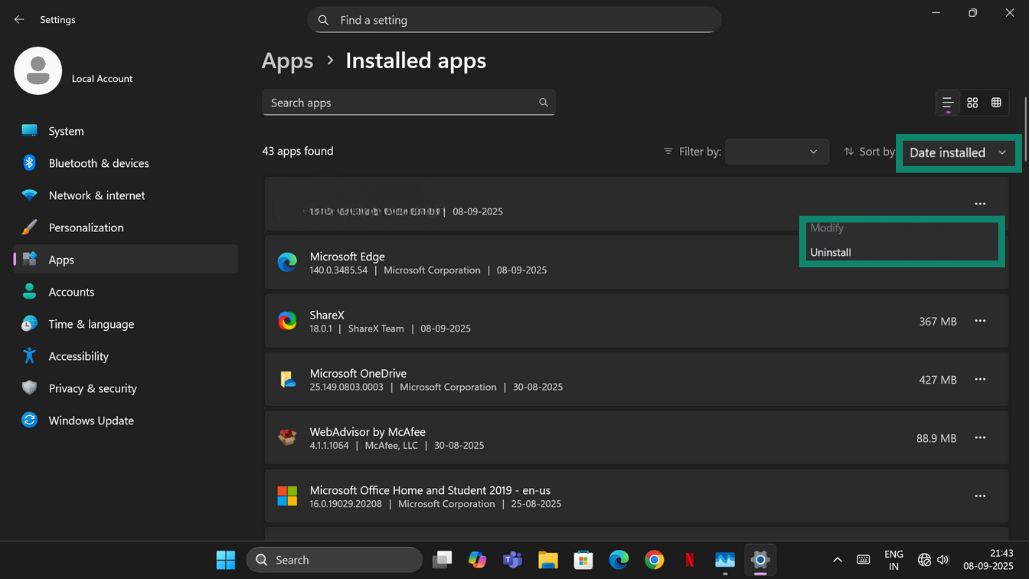

- Найдя подозрительное задание, проверьте поле Действие, чтобы узнать, какую программу или файл оно запускает. Если действие связано с установленным приложением, откройте Параметры > Приложения > Установленные приложения, отсортируйте их по дате установки и удалите соответствующее приложение. Обратите внимание на файловый путь перед удалением, чтобы проверить потом, что связанные с приложением файлы действительно удалены.

- Если задание связано с отдельным файлом (например, файлом .exe или скриптом в AppData или ProgramData), который не отображается в списке установленных приложений, удалите его вручную или поместите на карантин.

macOS

- Устройства Apple Silicon необходимо отключить, зажав кнопку включения и удерживая ее до появления меню Загрузка параметров запуска, далее выберите ваш диск и зажмите клавишу Shift. Далее выберите Продолжить в безопасном режиме. На устройствах Mac с процессорами Intel можно перезагрузиться, зажав клавишу Shift.

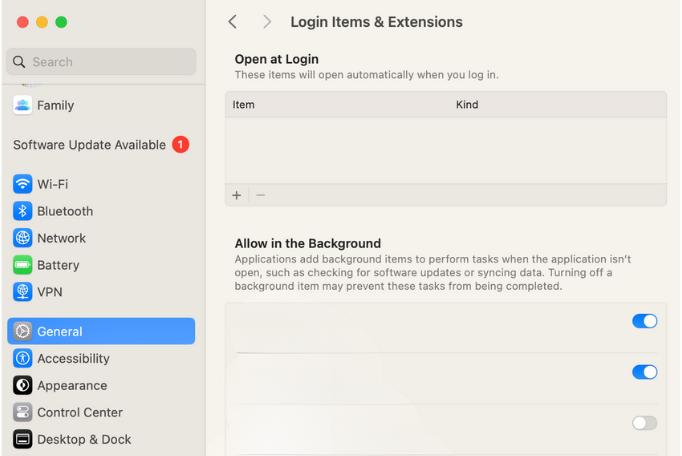

- После входа в систему откройте Системные параметры > Общие > Объекты входа и расширения и удалите оттуда все незнакомые объекты. В верхней части можно удалять приложения, которые будут открываться при входе, далее (ниже) можно отключать объекты, работающие в фоновом режиме. Перепроверьте незнакомые объекты, прежде чем удалять их — некоторые из них могут оказаться нормальными приложениями.

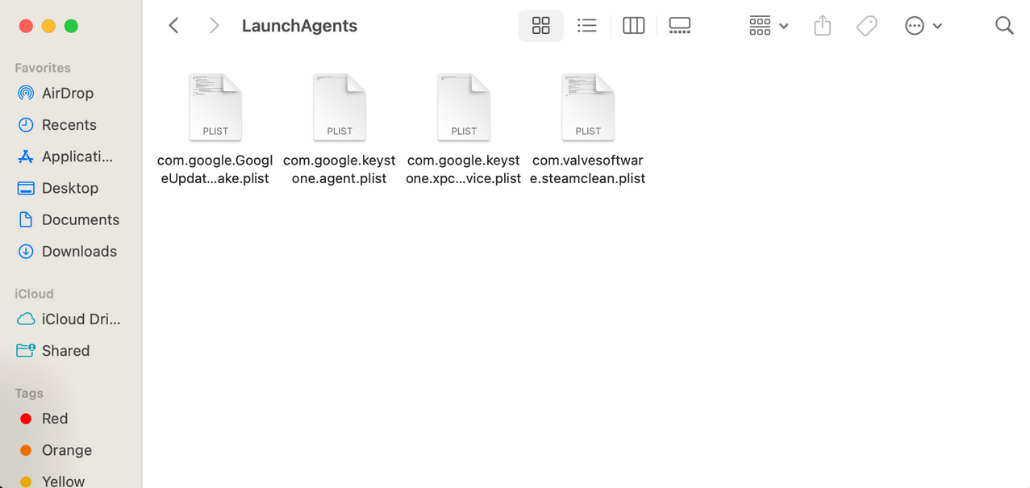

- Проверьте папки /Library/LaunchAgents и /Library/LaunchDaemons, а также эквиваленты в пользовательском каталоге (~/Library/LaunchAgents). Чтобы открыть их, запустите, Finder, нажмите Command + Shift + G и введите путь (например, /Library/LaunchAgents).

- Удалите подтвержденные опасные элементы, очистите корзину и запишите имена файлов, чтобы иметь возможность проверить и убедиться, что они полностью удалены.

Внимание. Удаляйте и отключайте только те элементы, которые точно опасны. Вполне нормальные и необходимые для работы устройства сервисы могут быть вам незнакомы. Проверяйте и перепроверяйте всё, если сомневаетесь.

Удалите подозрительные файлы вручную (если это безопасно)

Вы можете попробовать удалить опасные файлы вручную, но это может быть опасно. Удаление неправильного файла приведен к нарушению работы определенных программ или даже всей ОС сразу. А некоторые вирусы, например, могут вернуться, если вы не удалите все их файлы целиком и сразу. Если вы сомневаетесь, доверьте эту работу антивирусу. Удаляя файлы вручную, делайте резервные копии важных файлов и будьте готовы восстановить систему из «чистой» точки восстановления, если что-то пойдет не так.

Удалив точно зараженные файлы, очистите временные каталоги и кэш, чтобы удалить установщики и скрипты, которые могут загрузить всё обратно:

- Windows: откройте Параметры > Система > Хранилище > Временные файлы, удалите временные данные и кэш браузеров.

- macOS: очистите корзину и кэш браузеров, удалите оставшиеся установочные файлы.

Загрузите и установите надежный антивирус

Если встроенные инструменты с проблемой не справляются (или если вы решили не заниматься удалением вручную), воспользуйтесь надежным антивирусом с функцией защиты в реальном времени, который будет постоянно отслеживать работу вашей системы на предмет подозрительной активности. Загрузите антивирус прямо с официального сайта разработчика, чтобы не стать жертвой взломанной версии программы.

После установки запустите полную проверку системы, которая проверит все файлы и программы на ПК на предмет необычного поведения и соответствия известным вредоносным паттернам. Далее антивирус поместит на карантин или иным образом заблокирует все найденные угрозы. Такая изоляция не даст им навредить вашей системе.

Восстановите систему из «чистой» точки восстановления (если заражение не удается устранить)

Восстановление из резервной копии, которая точно не заражена, нередко бывает более удобным и безопасным вариантом, чем поиск особо устойчивых к удалению фрагментов файлов.

Windows

- Восстановление системы: откройте Панель управления, выберите Восстановление системы > Открыть восстановление системы. Выберите точку восстановления, созданную до появления проблемы. А для этого вам нужно было заранее включить соответствующую функцию — в противном случае точки восстановления, в которых сохранены конфигурации и настройки на текущий момент, не будут создаваться. Такое решение откатит системные файлы и настройки к одной из предыдущих версий, но не повлияет на личные документы.

- Полный образ диска: если ранее вы создавали полный образ диска с помощью таких инструментов, как Резервное копирование Windows или аналогичных сторонних сервисов, воспользуйтесь инструкциями программы для восстановления из образа. После восстановления установите новейшие обновления, прежде чем подключаться к Сети.

macOS

- Time Machine: подключите свой внешний диск или сетевой резервный ресурс. Откройте программу Time Machine из соответствующего каталога или меню, выберите резервную точку, сделанную до заражения вашего устройства. Проверьте дату резервной копии и восстановите либо файлы, либо состояние системы — в зависимости от того, что вам нужно.

Переустановка ОС — это крайняя мера

Если ничего не помогает, есть смысл рассмотреть вариант форматирования диска и установки ОС с нуля. Прибегать к этому методу стоит лишь в том числе, если очистить устройство не удается, и резервные копии или отсутствуют, или тоже заражены.

Windows 11

Откройте Параметры > Система > Восстановление > Вернуть этот компьютер в исходное состояние. Выберите Удалить всё, чтобы… удалить всё. Затем выберите Скачивание в облако (скачивает последнюю версию вашей системы) или Локальная переустановка (более быстрый вариант с использованием локальных файлов).

macOS

На устройстве Mac откройте Системные настройки > Основные > Перенос или сброс > Стереть контент и настройки. Если вы используете более раннее устройство, воспользуйтесь функцией Восстановить, чтобы стереть и переустановить macOS с помощью Disk Utility.

Внимание: это действие удалит все пользовательские данные, приложения и настройки. Перед продолжением создайте резервные копии необходимых файлов.

Обновите систему после очистки

Итак, ваше устройство снова стабильно работает. Теперь установите все необходимые обновления ОС, драйверов и приложений. Использование актуальных версий приложений устраняет потенциальные уязвимости, которыми могло бы воспользоваться вредоносное ПО. Если вас не смущают редкие перезагрузки, включите автоматические обновления, чтобы решить вопрос раз и навсегда. Если перезагрузки вам не нравятся, следуйте графику ручных обновлений и старайтесь от него не отставать.

Смените пароли после удаления вируса

Если ваше устройство было заражено кейлоггерами или взломщиками браузеров, а также если вы получаете подозрительные уведомления об активности в личных учетных записях, можете смело полагать, что ваши пароли известны посторонним. На устройстве, которое точно не заражено, смените пароли от всех ваших важных аккаунтов — почты, банка, облачного хранилища и так далее. Используйте мощные и уникальные пароли для каждой учетной записи, для дополнительной защиты включите двухфакторную аутентификацию везде, где есть такая возможность.

Как предотвратить возможное заражение

Обновляйте ОС и приложения

Регулярно используйте доступные обновления для ОС, браузеров, драйверов и офисных программ. Для большинства пользователей лучшей защитой станет автоматическое обновление — его не следует отключать.

Если вы предпочитаете управлять обновлениями вручную, регулярно их проверяйте. В первую очередь обновляйте программы, имеющие доступ в Сеть: браузеры, почтовые клиенты, мессенджеры и всё, что может использовать для открытия почтовых вложений. Многие типы вредоносного ПО используют уязвимости, которые уже устранены разработчиками, поэтому регулярное обновление программ и является одной из самых эффективных линий защиты.

Не загружайте файлы из незнакомых источников

Загружайте ПО только на сайтах издателей или в надежных магазинах приложений. Избегайте репаков, «кряков» и генераторов ключей — они нередко оказываются зараженными. Если сайт предлагает установить кодек, обновление или плеер перед загрузкой контента, сразу же его закройте — нормальные сайты не требуют загрузки стороннего вспомогательного ПО для типовых форматов файлов.

Не переходите по подозрительным ссылкам и объявлениям

Вас призывают сделать что-то как можно скорее или даже запугать? Это большой красный флаг. Также есть смысл проверять перед нажатием на ссылку, куда она ведет. Закрывайте всплывающие окна через функции управления браузера, а не кнопками на самом объявлении. Современные браузеры и почтовые клиенты (в том числе Chrome, Edge, Safari и Gmail) имеют встроенную защиту от фишинга, включить которую нужно через настройки.

ExpressVPN предлагает функцию Threat Manager, которая заблокирует известные трекеры и доступ к опасным доменам на сетевом уровне, что уменьшит количество вредоносных сайтов, с которыми вы можете столкнуться.

Используйте менеджер паролей и 2FA

Использование одного и того же пароля для разных учетных записей крайне опасно. Менеджер паролей (например, ExpressKeys) поможет создавать и хранить надежные и уникальные пароли для каждой учетной записи, и так вам будет проще менять пароли после соответствующих инцидентов. В важных учетных записях следует включить двухфакторную аутентификацию (2FA). ExpressKeys также умеет создавать и хранить 2FA-коды, так что вам не потребуется использовать отдельное приложение-аутентификатор.

По возможности выбирайте верификацию через коды в приложении, а не через SMS. Это безопаснее, так как SMS можно перехватить, если привязать ваш номер к другой SIM-карте.

Научитесь выявлять фишинговые атаки

Фишинг остается одним из основных способов распространения опасного ПО и взлома аккаунтов. У вас должна быть возможность независимо подтвердить личность отправителя через надежный канал (например, на странице поддержки сервиса), особенно если в сообщении вас призывают сделать что-то быстро. Обращайте внимание на такие говорящие признаки, как орфографические ошибки, разницу в доменах или вложения, не соответствующие контексту. Другие типовые признаки фишинга можно узнать из нашего руководства по типичным признакам фишинговых писем.

Используйте VPN в публичных сетях Wi-Fi

Публичные сети Wi-Fi могут иметь ошибки в настройках, не использовать шифрование или и вовсе принадлежать хакерам, которые анализируют весь проходящий через такие сети трафик, не имеющий соответствующей защиты. После этого злоумышленники могут перенаправить перехваченный трафик на поддельные страницы входа или встроить в него вредоносный код. VPN зашифрует ваше подключение, поэтому другим пользователям сети станет практически нереально его перехватить, изменить или отследить.

VPN защитит ваш трафик на этапе передачи, но это не замена для антивируса или надежной защиты выходного узла. Используйте VPN вместе с программами для защиты ПК, особенно при входе в учетные записи, пересылке файлов или доступе к конфиденциальным данным в публичных сетях (например, в кафе, аэропортах и отелях).

ЧаВо: распространенные вопросы про компьютерные вирусы

Может ли вирус незаметно заразить компьютер?

Да. Многие виды вирусов созданы для максимально незаметной работы — точнее, кражи ваших данных, отслеживания нажатых клавиш и распространения по сетям.

В чем разница между вредоносным ПО и вирусом?

Вредоносное ПО — это широкий термин, под которым понимается любая программа, созданная для причинения вреда и захвата контроля над устройством. Сюда относятся вирусы-шпионы, вирусы-вымогатели, трояны, черви, вирусы и так далее. В свою очередь, вирус — это особый тип вредоносного ПО, который распространяется, прикрепляясь к файлам или программам, нередко требуя для этого то или иное пользовательское действие.

Бывают ли вирусы, нацеленные на устройства Mac?

Да. У macOS есть встроенная защита, но даже устройства Mac могут быть заражены через опасные приложения, взлом браузера или загрузку фишинговых файлов. Совершенно неуязвимых систем нет, поэтому следует соблюдать правила безопасной работы в Сети и регулярно обновлять свое ПО.

Правда, что можно заметить заражение любым компьютерным вирусом?

Нет. Некоторые вирусы вызывают экстренные завершения работы программ, появление всплывающих окон или медленную работу устройства, но в большинстве своем они стараются не привлекать к себе внимания, чтобы красть данные пользователей и отключать защиту их устройств. Отсутствие симптомов заражения не означает отсутствие заражения, вот почему необходимо использовать антивирусную защиту в режиме реального времени.

Всегда ли необходимо форматировать жесткий диск ПК, чтобы удалить вирус?

Нет. Большинство видов вредоносного ПО может удалить с помощью антивируса, через очистку в безопасном режиме или за счет восстановления системы из резервной копии. Переустановка ОС или форматирование диска необходимы только в случае устойчивых заражений, а также в случае серьезного повреждения системных файлов.

Какие компьютерные вирусы сегодня наиболее распространены?

Какого-то отдельного вида вирусов, который был бы самым распространенным, нет. Есть типовые семейства вредоносного ПО, которые включают в себя трояны, скрытые внутри на первый взгляд нормальных приложений, вирусы-вымогатели, созданные для блокировки файлов в целях получения выкупа; червей, которые распространяются по сетям, и рекламное ПО, обрушивающее на устройства пользователей потоки нежелательной рекламы.

Как избежать заражения компьютерным вирусом?

Лучшая защита — это комбинация здоровых привычек и надежных инструментов. Регулярно обновляйте свою систему и приложения, загружайте файлы только из проверенных источников, не переходите по подозрительным ссылкам и не открывайте непрошенные файлы в электронной почте. Используйте надежный антивирус с защитой в реальном времени, установите надежные и уникальные пароли, включите двухфакторную аутентификацию. Задумайтесь об использовании VPN при работе в публичных сетях Wi-Fi, чтобы защитить свои подключения. Помните про фишинговые атаки и обращайте внимание на необычные сообщения. Всё это позволит избежать заражения вашего устройства опасными программами.

Сделайте первый шаг и защитите себя в Сети. Начните работу с ExpressVPN без риска.

Получить ExpressVPN