Как сделать свой впн: полноценный гайд для новичков и экспертов

Виртуальная частная сеть (VPN) — это важнейший инструмент конфиденциальности. И хотя можно оформить подписку на платный VPN-сервис и использовать простые приложения, вы также можете настроить VPN самостоятельно.

Эта статья поможет вам понять все преимущества и недостатки создания собственного VPN и пройти весь процесс его настройки. Ещё вы узнаете о VPN-протоколах, лучших способах обеспечить защиту, а также найдёте решения для часто возникающих проблем и многое другое.

Что лучше: создать свой впн или использовать платный?

Большинству пользователей не нужно создавать собственный VPN. Оформить подписку на качественный и надёжный платный VPN-сервис, например ExpressVPN, намного проще и потенциально более безопасно. В конце концов, в этом случае речь идёт о программе, которую тщательно тестирует команда сервиса и внешние эксперты, чего нельзя сказать о самостоятельно запущенном VPN.

Чтобы помочь вам принять решение, мы расскажем о преимуществах и недостатках создания собственного VPN и использования платного VPN.

Преимущества и недостатки создания своего VPN

| Преимущества | Недостатки |

|

|

В каких случаях платный VPN может быть лучше

Как уже говорилось выше, для большинства людей платный VPN является более предпочтительным решением. В частности, это касается следующих случаев:

- Вам необходим глобальный выбор серверов: Платные VPN предлагают серверы в десятках стран по всему миру.

- Вам нужен простой в использовании сервис: Хороший платный VPN решит все сложные вопросы за вас. Вы можете скачать и подключиться к VPN менее, чем за 5 минут, и вам никогда не придётся заботиться об обслуживании сервера.

- Фокус на конфиденциальность: Платные VPN используют общие IP-адреса и постоянно их меняют, поэтому отследить пользователей очень сложно. Лучшие VPN также предлагают строгую политику несохранения логов, которая защищает вашу конфиденциальность.

Как создать собственный VPN: пошаговый гайд

Есть два основных способа создать собственный VPN. Вы можете настроить VPN-сервер дома при помощи собственного оборудования или разместить VPN на облачном виртуальном частном сервере (VPS).

При настройке на домашнем устройстве вы получите защищённый удалённый доступ к домашней сети, однако это более сложный технический процесс, который также требует больше внимания к обслуживанию. К тому же, ваше устройство должно быть всегда включено.

При размещении на VPS-сервере вам не нужно будет выполнять сложную настройку на домашнем устройстве, при этом аптайм и пропускная способность будут выше, но их стоимость сравнима с платными VPN-сервисами, и вам всё равно придётся доверять свой интернет-трафик третьей стороне.

Способ 1: Настройка VPN-сервера дома

Если вы хотите запустить собственный VPN, вы можете использовать сборку от ExpressVPN и его собственный протокол Lightway. Данный гайд проведёт вас через процесс настройки сервера и клиента с нуля. Эти шаги подразумевают, что вы используете сервер на Linux и клиент на Linux, macOS или Windows.

Системные требования

Перед началом убедитесь, что у вас установлены следующие инструменты:

- Сервер Linux (x86_64, arm64 или riscv64)

- Root или sudo-доступ на сервере и клиенте

- Необходимые пакеты на сервере Linux: jq, yq, apache2-utils, iproute2, зависимости iptablesInstall на Debian/Ubuntu:

sudo apt-get update

sudo apt-get install jq yq apache2-utils iproute2 iptables - На клиентах Windows необходим Wintun.

- На клиентах Linux/macOS необходим доступ root/sudo для управления устройством TUN.

Шаг 1: Скачайте бинарный файл сервера

Скачайте подходящий бинарный файл сервера для вашей архитектуры:

ARCH=$(uname -m)

[[ "$ARCH" == "arm64" ]] && ARCH="aarch64"

curl -fL "https://github.com/expressvpn/lightway/releases/download/lightway-nightly/lightway-server-${ARCH}-unknown-linux-gnu" -o lightway-server

chmod +x lightway-server

После этого, у вас будет готовый исполняемый файл сервера.

Шаг 2: Скачайте скрипт запуска сервера

Скрипт server_start.sh выполняет конфигурацию сети и настройку сервера:

curl -L -o server_start.sh

https://raw.githubusercontent.com/expressvpn/lightway/main/samples/server_start.sh

chmod +x server_start.sh

Шаг 3: Создайте учётные данные пользователя (серверная часть)

Для управления пользователями, Lightway использует файлы вида htpasswd:

Замените myuser на желаемое имя пользователя.

Чтобы добавить других пользователей, уберите признак -c:

После создания файла пароля, установите ограничение на доступ, чтобы только владелец мог прочитать его:

Шаг 4: создайте TLS-сертификаты

Для шифрования трафика серверу требуются TLS-сертификаты. Для проверки достаточно самоподписанных сертификатов:

mkdir certs && cd certs

# Создание CA

openssl genrsa -out ca.key 4096

openssl req -x509 -new -nodes -key ca.key -sha256 -days 3650 -out ca.crt

# Создание сертификата сервера

openssl genrsa -out server.key 4096

openssl req -new -key server.key -out server.csr

openssl x509 -req -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt -days 365 -sha256

Шаг 5: Настройте сервер

Скачайте пример файла конфигурации:

curl -L -o server_config.yaml

https://raw.githubusercontent.com/expressvpn/lightway/main/tests/server/server_config.yaml

Измените следующие поля:

- user_db → путь к lwpasswd

- server_cert → путь к server.crt

- server_key → путь к server.key

Для безопасности, ограничьте доступ к файлу конфигурации вашего сервера:

Шаг 6: Запустите сервер

Скрипт настроит интерфейс TUN, включит переадресацию IP, настроит правила NAT/SNAT и запустит сервер Lightway через порт 27690 (по умолчанию).

Шаг 7: Настройте клиент

- Скачайте бинарный файл клиента для вашей платформы и создайте исполняемый файл ((Linux/macOS).

На Windows, скачайте wintun.dll и поместите его в каталог с клиентом Lightway.

Скопируйте ca.crt с сервера на устройство клиента. Это необходимо для создания доверия между клиентом и сервером.

- Скачайте пример файла конфигурации клиента.

https://raw.githubusercontent.com/expressvpn/lightway/main/tests/client/client_config.yaml

Измените следующие поля:

сервер → IP или имя хоста сервера

Пользователь или пароль → совпадает с данными сервера

Установите ограничение на файл конфигурации клиента для защиты данных:

- Запустите клиент:

sudo ./lightway-client --config-file client_config.yaml

Если всё настроено правильно, трафик клиента теперь будет проходить через VPN-сервер Lightway. Если у вас возникли проблемы:

- Проверьте правильность всех путей в файлах конфигурации.

- Убедитесь, что правила фаервола разрешают VPN-трафик.

- Без правильного разделения сети тестирование на одном и том же устройстве может оказаться неудачным; рекомендуется настроить настоящий клиент и сервер.

- Сборки постоянно обновляются; при возникновении проблем, проверьте наличие новых релизов.

Способ 2: используйте облачный сервис для размещения VPN

Способ с настройкой VPN через облачный сервис похож на способ с использованием собственного оборудования. Большинство VPS-сервисов поддерживают популярные протоколы, в том числе OpenVPN и WireGuard. Вы также можете создать VPN через Lightway.

Однако процесс может различаться для разных VPS, поэтому мы рекомендуем выполнять шаги, предлагаемые вашим VPS-провайдером.

Рекомендуемые VPS-сервисы

На рынке существует множество VPS-сервисов. Выбор лучшего сервиса для VPN сильно зависит от ваших конкретных потребностей. Ниже вы найдёте краткий обзор самых популярных сервисов.

- Digital Ocean: Очень надёжный VPS-провайдер с дата-центрами по всему миру. К тому же, на нём изначально установлен OpenVPN, и он может похвастаться превосходной документацией. Однако это достаточно дорогое решение.

- Hetzner: Популярный выбор среди технических специалистов из-за своей доступной цены и надёжной работы. Но у него не так много серверов в разных странах. Дата-центры в основном расположены в Германии и Финляндии.

- Oracle: Благодаря щедрому бесплатному предложению, он является хорошим выбором для пользователей с ограниченным бюджетом, которые готовы мириться с определёнными лимитами. Следует отметить, что некоторые пользователи иногда сообщают об удалении бесплатных серверов без предупреждения.

Дополнительное решение: Настройка VPN на роутере для защиты домашней сети

Если вашей основной целью является использование VPN-подключения из дома, а не создание собственного VPN, проще приобрести платный VPN-сервис и установить его на WiFi-роутер. Это можно сделать несколькими способами.

Вариант 1: Используйте преднастроенный VPN-роутер

VPN-роутер — это роутер с изначально установленным и настроенным VPN. Одним из примеров является роутер Aircove от ExpressVPN.

При прохождении через такой роутер весь трафик шифруется, что делает его отличным решением для защиты интернет-трафика всех устройств в вашем доме без необходимости устанавливать VPN-приложение на каждое устройство по отдельности.

В качестве бонуса, VPN-роутер также защищает устройства, которые не поддерживают VPN-приложения, в том числе игровые приставки, стриминговые приставки и умные колонки.

Вариант 2: Ручная настройка VPN на вашем роутере

некоторые платные VPN-сервисы предлагают файлы конфигурации, которые позволяют вручную настроить VPN на вашем роутере. Однако этот способ требует технических знаний, и вам необходимо проверить совместимость вашего роутера. Более подробную информацию об этом способе можно найти в нашем гайде по установке VPN на роутер.

Вариант 3: установка VPN-прошивки на ваш роутер

Если вы не хотите покупать VPN-роутер, а ваш роутер не поддерживает ручную настройку VPN, вы можете разблокировать эту возможность путём установки сторонней прошивки, например DD-WRT, OpenWRT или FreshTomato. Она заменит родную прошивку роутера на кастомную версию с поддержкой настройки VPN.

Однако помните, что прошивка роутера обнуляет его гарантию, а в случае неправильного выполнения, может безвозвратно испортить (или "окирпичить") ваш роутер.

Объяснение VPN-протоколов: Какой лучше использовать?

VPN-протокол определяет, как именно будет происходить обмен данными между устройством и VPN-сервером. Выбор VPN-протокола может влиять на скорость, безопасность и надёжность передачи вашего трафика.

Ниже вы найдёте описание самых популярных на сегодняшний день VPN-протоколов:

- OpenVPN: Безопасный протокол с открытым кодом, хорошей скоростью и широким признанием. Позволяет маскировать VPN-трафик под обычный интернет-трафик, поэтому многие платные VPN-сервисы используют его для обфускации.

- WireGuard: Более современный протокол с открытым кодом, который известен своей скоростью и эффективностью благодаря лёгкой базе кода. Однако он не поддерживает режим TCP (Transmission Control Protocol — протокол управления передачей), поэтому он не всегда подходит для сетей со строгими фаерволами.

- Lightway: Современный протокол с открытым кодом, разработанный ExpressVPN. Он быстрее, использует меньше кода, чем многие другие протоколы, и прошёл несколько независимых аудитов безопасности. Также он использует постквантовую защиту. Всё это доступно в стандартной сборке Lightway, поэтому вам не придётся выполнять дополнительные действия для включения постквантовой криптографии (PQC).

- Протокол туннелирования второго уровня с протоколами безопасности интернета (L2TP/IPsec): Более старый и медленный протокол, который редко используется в современных VPN.

- Туннельный протокол типа точка-точка (PPTP): Один из самых быстрых протоколов, но у него слабое шифрование, которое легко взломать. Это устаревший протокол, который не рекомендуется для создания защищённого подключения.

Более подробная информация и прямое сравнение доступны в нашем гайде по VPN-протоколам.

Лучшие рекомендации по безопасности при использовании собственного VPN

Включите автоматическое отключение

Функция автоматического отключения отключает интернет-трафик в случае обрыва VPN-соединения. Это исключает случайные утечки данных. Некоторые VPN-клиенты, в том числе официальный клиент OpenVPN и OpenVPN Connect, предлагают функцию автоматического отключения. Если в вашем клиенте нет этой функции, вы можете создать собственное правило для фаервола, чтобы блокировать интернет-трафик, если VPN отключен.

Используйте мощное шифрование и актуальные протоколы

Выбирайте проверенные современные VPN-протоколы с мощным шифрованием, например OpenVPN или WireGuard. Не используйте небезопасные и устаревшие протоколы, такие как PPTP.

Отслеживайте несанкционированное получение доступа к вашему серверу

Чтобы гарантировать безопасность вашего VPN-сервера, важно отслеживать любую подозрительную активность. Есть несколько инструментов, которые могут помочь с этим. Одним из популярных инструментов является Fail2Ban. Он отслеживает все входы на сервер и автоматически блокирует IP-адреса, которые несколько раз подряд неудачно пытаются войти на сервер. Это позволяет защитить ваш VPN от атак методом подбора, при которых злоумышленник пытается угадать ваш пароль многочисленными попытками.

Ещё одним полезным инструментом является Wazuh, который собирает и изучает логи сервера (в том числе кто и когда входил на сервер и какие ошибки при этом возникали). Он определяет необычное поведение, в том числе несколько неудачных попыток входа, странные изменения в файлах и неожиданные действия, и сообщает пользователю о необходимости обратить внимание на подобные события.

Реальные примеры использования собственного VPN

Во многих случаях, собственный VPN можно использовать также, как и платные VPN: для защиты удалённой работы, обхода ограничений скорости для определённого контента со стороны интернет-провайдера и обеспечения стабильного подключения во время путешествий. Однако, в большинстве этих случаев, платный VPN проще в настройке, предлагает больше серверов в разных регионах и может лучше защищать конфиденциальность без необходимости дополнительной настройки.

Основным отличием является возможность получения доступа к вашей локальной сети из любой точки мира. Платные VPN не позволяют получить доступ к вашим устройствам в домашней сети, например к принтеру, серверу с файлами или устройствам, подключённым к интернету вещей (IoT), при этом собственный VPN позволяет напрямую подключиться к вашей домашней или рабочей локальной сети (LAN).

Популярные проблемы с собственными VPN-серверами и способы их решения

Настройка собственного VPN может иметь преимущества, но часто в процессе могут возникать определённые сложности. Ниже вы найдёте популярные проблемы с VPN и способы их устранения.

Обрыв подключения и низкая скорость

Медленная работа VPN может быть связана с различными причинами, в том числе с физическим расстоянием до сервера, загрузкой сети или высокой нагрузкой на VPN-сервер.

Чтобы решить эту проблему, для начала проверьте скорость интернета без VPN. После этого, попробуйте подключиться к ближайшему к вам VPN-серверу. Смена VPN-протокола также может увеличить скорость. И наконец, убедитесь, что другие приложения на вашем устройстве с VPN-сервером не используют слишком много трафика или вычислительной мощности.

Конфликт переадресации портов и фаервола

Чтобы ваш VPN-сервер принимал входящие подключения, необходимо выполнять переадресацию соответствующих портов с любого сетевого устройства, выступающего шлюзом (например, с роутера или фаервола) на локальный IP-адрес вашего VPN-сервера. Если переадресация портов настроена неправильно, или если правила фаервола блокируют VPN-трафик, клиент не сможет выполнить подключение.

Проверьте фаервол вашего VPN-сервера и убедитесь, что он разрешает подключение через соответствующие порты. Если для размещения VPN вы используете облачный сервер, проверьте настройки безопасности или фаервола вашего VPS-провайдера. Стандарт Universal Plug and Play (UPnP), который автоматизирует переадресацию портов, может конфликтовать с установленными вручную правилами переадресации портов, что потенциально может привести к проблемам с подключением или непостоянному поведению, поэтому отключение этого стандарта также может решить проблему.

DNS-утечки и как их избежать

Утечка через систему доменных имен (DNS) подразумевает утечку DNS-запросов за пределы зашифрованного VPN-туннеля. Из-за этого, посторонние лица могут отслеживать вашу онлайн-активность и видеть ваш IP-адрес. DNS-утечки могут возникать при неправильной настройке VPN.

Чтобы предотвратить утечки DNS, вы можете убедиться, что ваш VPN использует только защищённые DNS-серверы, включить блокировку трафика без VPN в правилах фаервола и отключить IPv6, если ваш VPN его не поддерживает. Чтобы проверить VPN на утечки, вы можете воспользоваться бесплатным инструментом, например нашей проверкой на DNS-утечки.

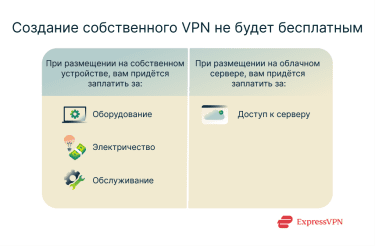

Стоимость создания и запуска собственного VPN

Создание собственного VPN может оказаться дешевле, чем использование платного VPN, но это всё равно не бесплатно.

Расходы на оборудование и электричество (для установки дома)

Если вы размещаете VPN-сервер на собственном оборудовании, вам придётся заплатить за само устройство и оплачивать расходы на электроэнергию для круглосуточной работы оборудования.

Облачный хостинг и лицензия на ПО

Несмотря на наличие очень ограниченных бесплатных решений (например, бесплатная версия Compute Engine от Google Cloud), для размещения VPN в облаке обычно вам потребуется заплатить за подписку на доступ к серверу. Если вам нужен недорогой вариант, вы можете найти тарифы на VPS у бюджетных хостингов с ценой около 2 долларов в месяц. Однако если вам необходимо больше ресурсов или более высокая производительность, вам придётся заплатить от 4 долларов в месяц и выше. Это значит, что создание собственного VPN в итоге может стоить столько же, сколько и покупка подписки на платный VPN.

Скрытые расходы на обслуживание

При использовании собственного VPN, у вас может возникнуть необходимость вкладывать время и деньги в регулярное обслуживание. Например, оборудование может сломаться или потребовать замены, или вы захотите купить продвинутый фаервол или инструмент для отслеживания, который поможет обезопасить работу вашего VPN и обеспечить его стабильную работу.

Часто задаваемые вопросы: Популярные вопросы о создании собственного VPN

Можно ли создать VPN бесплатно?

В определённой степени. Вы можете создать VPN без необходимости платить за ПО, поскольку Lightway и другие VPN-протоколы с открытым кодом можно использовать бесплатно. Однако вам всё равно придётся платить за оборудование и электричество или за облачный хостинг, в зависимости от места размещения вашего VPN.

Запуск собственного VPN разрешён законом?

VPN разрешены в большинстве стран. К ним также относятся и собственные VPN. Однако в некоторых странах VPN запрещены законом, поэтому лучше всего изучить местные законы и требования перед запуском собственного VPN.

Насколько безопасен собственный VPN?

Собственный VPN может быть очень безопасен, при условии правильной настройки и использования. В некоторых случаях, он может быть более безопасен, чем платный VPN-сервис, поскольку вам не нужно доверять обработку ваших данных третьей стороне. При этом, отследить ваш IP-адрес при размещении VPN на собственном устройстве легче, а при использовании облачного сервиса, вам всё равно придётся доверять свой трафик какой-то компании.

Можно ли использовать домашний VPN на всех моих устройствах?

Да. Большинство VPN-протоколов совместимы со всеми крупными платформами, в том числе с Windows, macOS, Linux, Android и iOS. Если ваше устройство не совместимо с клиентскими приложениями VPN-сервиса (например, смарт ТВ или некоторые игровые приставки), вы всё равно сможете защитить свой трафик, установив домашний VPN на роутер.

В чём разница между VPN-сервером и VPN-клиентом?

VPN-сервер — это система, на которой размещается VPN. Он создаёт защищённое зашифрованное подключение и обрабатывает входящий и исходящий интернет-трафик для подключаемых устройств. Это может быть домашний компьютер, облачный виртуальный частный сервер (VPS) или специальный роутер.

VPN-клиент — это приложение или программа на вашем личном устройстве (например, на телефоне, ноутбуке или планшете), которое подключается к VPN-серверу. Он начинает подключение, авторизуется на сервере и переадресует интернет-трафик через защищённый туннель, предоставленный сервером.

Сделайте первый шаг и защитите себя в Сети. Начните работу с ExpressVPN без риска.

Получить ExpressVPN