Что такое сетевые протоколы? Полное руководство

Каждый день в компьютерных сетях перемещаются просто неописуемые объемы данных, но каждая такая транзакция соблюдает весьма конкретный набор правил и стандартов.

Эти правила и стандарты известны как сетевые протоколы. Они определяют, как именно устройства могут подключаться друг к другу и обмениваться данными через цифровые сети. Как следствие, протоколы являются ключевым аспектом, обеспечивающим работу Интернета во всем его разнообразии — от электронной почты до киберзащиты и всего, что между ними.

Что такое сетевой протокол?

Если не усложнять, то сетевые протоколы — это правила, по которым устройства обмениваются друг с другом данными. Они определяют, как данные отправляются, получаются и преобразуются.

Есть разные типы сетевых протоколов, каждый из которых управляет своим аспектом сетевого взаимодействия. Некоторые занимаются самой передачей данных, другие — определением адресов и маршрутов передачи данных, третьи — защитой и выявлением ошибок.

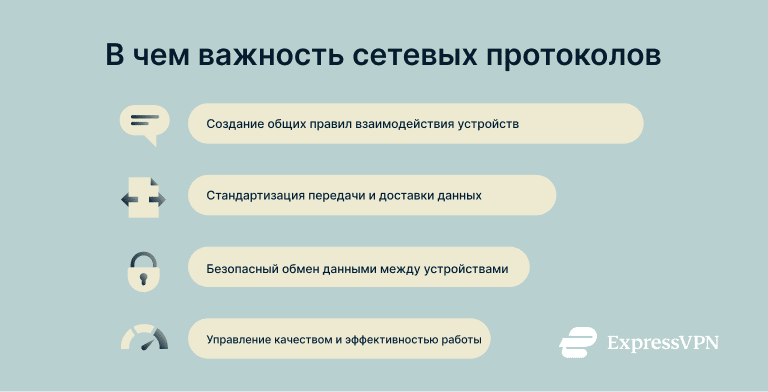

Почему сетевые протоколы так важны?

Именно благодаря сетевым протоколам стало возможно любое взаимодействие цифровых устройств друг с другом.

Не будь сетевых протоколов, не было бы и единого способа безопасно и эффективно обмениваться данными между устройствами. Целые системы, в том числе частные сети и Интернет в целом, не смогли бы работать. Фактически, привычных нам компьютерных сетей просто бы не существовало. Сетевые протоколы связывают миллиарды устройств по всему миру, они лежат в основе электронной почты, загрузок файлов, потоковых трансляций и работы в Сети.

Вот лишь несколько ключевых преимуществ сетевых протоколов:

- Определение единого способа обмена информацией между устройствами: благодаря сетевым протоколам устройства разных фирм и производителей могут без проблем обмениваться друг с другом информацией, несмотря на совершенно разные операционные системы и не только.

- Стандартизация процедур доставки данных: протоколы управляют потоком данных и гарантируют, что они будут обрабатываться, отправляться и получаться согласно установленным правилам. Это помогает свести к минимуму риск ошибок или незавершенных транзакций.

- Защита процесса обмена данными: сетевые протоколы, созданные для защиты обмена данными, позволяют устройствам обмениваться информацией, не опасаясь различных кибератак — например, спуфинга DNS.

- Повышение стабильности и эффективности работы: протоколы также оказывают заметное влияние на скорость и качество передачи данных между сетями и внутри них. Некоторые протоколы разработаны таким образом, чтобы обеспечивать максимально быструю передачу данных, другие же включают в себя дополнительные сложные этапы, чтобы обезопасить процесс, пусть и в ущерб скорости.

Кто использует сетевые протоколы?

Практически все и вся используют сетевые протоколы — в той или иной степени. Если у вас есть цифровое устройство, которое умеет подключаться к сетям или другим устройствам и обмениваться с ними данными, будь то принтер, облачный сервер или Интернет, вы используете сетевые протоколы.

Сетевые протоколы открывают вам доступ к сайтам, и вы используете их всякий раз, когда заходите в Интернет, отправляете электронное письмо, загружаете файл с сервера на сервер или занимаетесь другой онлайн-активностью. Сетевые протоколы нужны вам для любого обмена данными по цифровым каналам.

В свою очередь, профессионалы (IT-специалисты и сетевые администраторы) используют сетевые протоколы более непосредственным образом — для управления, разработки и защиты сетей, с которыми те работают. Увы, хакеры тоже умеют использовать как сетевые протоколы, так и содержащиеся в них уязвимости. С их помощью они проводят различные кибератаки — например, распространяют вредоносное ПО или получают несанкционированный доступ к пользовательским устройствам.

Как работают сетевые протоколы?

Если максимально просто, то сетевые протоколы устанавливают набор правил, которые должны соблюдать все участвующие в процессах отправки, получения и интерпретации данных устройства.

Когда какое-то устройство отправляет данные, сетевые протоколы дробят их на небольшие фрагменты («пакеты»), помечают их порядковым номером и адресом получателя и передают по сети. Устройство-получатель использует протоколы для сбора исходных данных из полученных пакетов, проверки на предмет наличия ошибок и передачи данных соответствующему приложению.

Например, когда вы открываете сайт, Hypertext Transfer Protocol (HTTP, протокол передачи гипертекста) или Hypertext Transfer Protocol Secure (HTTPS, протокол защищенной передачи гипертекста) объясняют вашему браузеру, как получить и отправить данные веб-страницы, а Transmission Control Protocol (TCP, протокол управления передачей) и Internet Protocol (IP, интернет-протокол) следят за тем, чтобы нужные данные использовались и передавались правильно и целиком указанному адресату.

Правила передачи данных

На этапе передачи данных сетевые протоколы управляют каждым этапом процесса, руководствуясь стандартными правилами. Эти правила и функции зависят от протокола, а в целом выглядят так:

- Форматирование данных: информация (текст, изображения и так далее) преобразуется в структуру, понятную всем устройствам.

- Разделение данных на пакеты: данные делятся на фрагменты («пакеты») и подписываются в рамках подготовки к передаче — например, к ним могут добавить индивидуальный номер и адрес получателя.

- Передача данных: пакеты данных перемещаются по сети от одного устройства к другому в определенном порядке.

- Адресация и маршрутизация: выбирается маршрут передачи данных от одной сети к другой, также определяется, как как должны идентифицироваться и проверяться устройства-участники передачи данных.

- Выявление и исправление ошибок: определяются порядок выявления ошибок, связанных с передачей — например, неполной передачи, — и способы их устранения.

- Защита: вводятся меры защиты данных и их конфиденциальности при передаче с устройства на устройство, для чего используются шифрование, аутентификация и механизмы безопасного обмена рукопожатиями.

- Управление передачей: определяется, сколько данных можно передать за раз для максимальной эффективности процесса, так, чтобы сеть-получатель не оказалась перегруженной.

Основные типы сетевых протоколов

Есть буквально тысячи сетевых протоколов, которые можно разделить на три основные группы: протоколы коммуникации, управления и защиты. Давайте рассмотрим эти группы и приведем некоторые примеры относящихся к ним протоколов.

Протоколы коммуникации

Как подсказывает название этих протоколов, они управляют процессом коммуникации устройств друг с другом. С их помощью происходит установка подключения и обмен данными, они помогают устройствам подключаться к Интернету. Многочисленные онлайн-сервисы, в том числе электронная почта, мессенджеры и сервисы обмена файлами, используют в своей работе эти протоколы.

Вот некоторые примеры:

- Transmission Control Protocol (TCP, протокол управления передачей): фактически, важнейший протокол этой группы; TCP обеспечивает стабильную и безошибочную передачу данных между устройствами.

- User Datagram Protocol (UDP, протокол пользовательских датаграмм): не требующий подключений протокол, который работает быстрее TCP, так как не устанавливает соединение перед передачей данных. При этом он более склонен к ошибкам в работе.

- Hypertext Transfer Protocol (HTTP, протокол передачи гипертекста): протокол прикладного уровня, использующийся для передачи данных между веб-серверами и браузерами.

- Remote Desktop Protocol (RDP, протокол удаленных рабочих столов): дает пользователям возможность удаленно подключаться и управлять другими компьютерами по сети.

- File Transfer Protocol (FTP, протокол передачи файлов): преобразует компьютерные файлы и бинарный и текстовый форматы для передачи между клиентами и серверами одной компьютерной сети.

Протоколы защиты

Эти протоколы отвечают за соблюдение стандартов и использование систем защиты данных на этапе передачи от отправителя к получателю. Они служат для шифрования и блокировки доступа к данным неавторизованным пользователям. Сложно недооценить роль этих протоколов в сфере киберзащиты и обеспечения правильной коммуникации между сетевыми устройствами.

Среди известных примеров протоколов этой группы можно назвать следующие:

- Hypertext Transfer Protocol Secure (HTTPS, протокол безопасной передачи гипертекста): это более безопасная версия HTTP, которая использует либо Secure Sockets Layer (SSL, уровень безопасных сокетов), либо Transport Layer Security (TLS, уровень безопасной передачи данных) для шифрования веб-трафика. Как правило, используется TLS.

- Secure Socket Layer (SSL, уровень безопасных сокетов): криптографический протокол, служащий для шифрования конфиденциальных данных и интернет-подключения типа сервер-клиент и сервер-сервер.

- Transport Layer Security (TLS, уровень безопасной передачи данных): своего рода наследник SSL (то есть более безопасный и эффективный протокол), который шифрует обмен данными между приложениями.

- Internet Protocol Security (IPsec, протокол интернет-защиты): набор протоколов защиты для аутентификации шифрования при передаче данных через IP-сети.

Протоколы управления

Протоколы управления определяют правила, по которым должны работать компьютерные сети для оптимального использования своих ресурсов и защиты от возможных проблем и нарушений работы. Они также управляют такими процессами, как установка и поддержание стабильных подключений между устройствами, а также выявлением и устранением связанных с этим ошибок, которые могут возникнуть.

Среди типовых протоколов этой группы можно выделить следующие:

- Simple Network Management Protocol (SNMP, простой протокол управления сетью): помогает управлять сетевыми устройствами, отслеживать их работу и выявлять технические проблемы.

- Internet Control Message Protocol (ICMP, протокол управления интернет-сообщениями): используется в основном для отправки сообщений об ошибках и запуска базовой сетевой диагностики (например, команды ping).

- Dynamic Host Configuration Protocol (DHCP, протокол динамической конфигурации хоста): выделяет IP-адреса устройствам при подключении к сети, а также маски подсети и DNS-адреса.

- Address Resolution Protocol (ARP, протокол определения адреса): связывает в локальных сетях IP-адреса с адресами конкретных устройств, известными как MAC-адреса (Media Access Control).

- Network Basic Input/Output System (NetBIOS, сетевая система базового ввода/вывода): управляет подключениями сеансов между приложениями на разных устройствах для обмена данными в локальной сети.

Протоколы управления: ключевые функции и примеры

Термин «протоколы управления» в целом менее точен и может включать в себя протоколы разных категорий и групп. Он используется в отношении любых протоколов, управляющих передачей данных из одной точки в другую и не связан с конкретным содержимым данных (например, файлами, видео или почтой).

Эти протоколы отвечают за такие аспекты, как время отправки данных, скорость отправки данных и действия в случае возникновения ошибок.

Они помогают:

- Устанавливать подключения между устройствами

- Управлять потоком данных для защиты сетей от перегруженности

- Обеспечивать успешную доставку данных за счет механизмов проверки достижения данными указанной точки

Среди примеров этих протоколов можно назвать TCP, а также Port Control Protocol (PCP, протокол управления портами), которые позволяют устройствам обмениваться данными с вышестоящими роутерами и объяснять им, как направлять входящий трафик. Также сюда относится Internet Protocol Control Protocol (IPCP, протокол управления интернет-протоколом), который служит для настройки IP через подключения, установленные по протоколу точка-точка (PPP).

Как протоколы обеспечивают взаимную согласованность

Сетевые протоколы позволяют разным ОС и устройствами (например, роутерам) обмениваться друг с другом данными с помощью единых правил, то есть независимо от их архитектуры и особенностей кодовой базы. Так, с помощью таких стандартов ПК на базе ОС Windows могут обмениваться данными с устройствами Mac от Apple или смартфонами под управлением Android без каких-либо проблем или барьеров.

Чтобы добиться такой взаимной согласованности, протоколы не работают сами по себе — они используют для работы специальные группы, известные как «наборы протоколов». Каждый протокол в наборе имеет свою задачу: маршрутизация, доставка, защита и так далее. Вместе они обеспечивают свободную передачу информации между устройствами.

Самым активно используемым набором такого рода является TCP/IP, который лежит в основе самого Интернета.

Реальный пример: TCP/IP в деле

TCP и IP — это одни из самых актуальных сетевых протоколов. Они совместно используются для того, чтобы управлять двумя важнейшими частями онлайн-коммуникации как таковой: адресацией и доставкой данных.

IP отвечает за распределение IP-адресов устройствам, что нужно для адресации и корректной маршрутизации, а TCP управляет доставкой данных и подключениями между устройствами.

Вот базовая схема работы двух этих протоколов:

- Поиск IP: вы вводите адрес веб-сайта и нажимаете на кнопку «Ввод», после чего начинается поиск соответствующего IP-адреса через систему DNS. Эта система является одной из базовых элементов интернет-инфраструктуры, с ее помощью происходит перевод понятных людям текстовых адресов в числовые IP-адреса.

- Рукопожатия TCP: после того, как будет найдет правильный IP, выполняются так называемые TCP-рукопожатия, которые формируют соединение между вашим устройством и соответствующим веб-сервером, а также подтверждают, что обе стороны готовы к обмену данными.

- Упаковка данных: необходимые данные делятся на пакеты и подписываются с указанием их номера и целевой точки.

- Передача данных: пакеты передаются по сети на указанный IP-адрес. TCP управляет передачей для эффективного использования сетевых ресурсов и защиты от перегруженности.

- Сбора данных из пакетов: когда получатель получит все отправленные пакеты, они распаковываются в исходный файл и передаются соответствующему приложению для отображения пользователю.

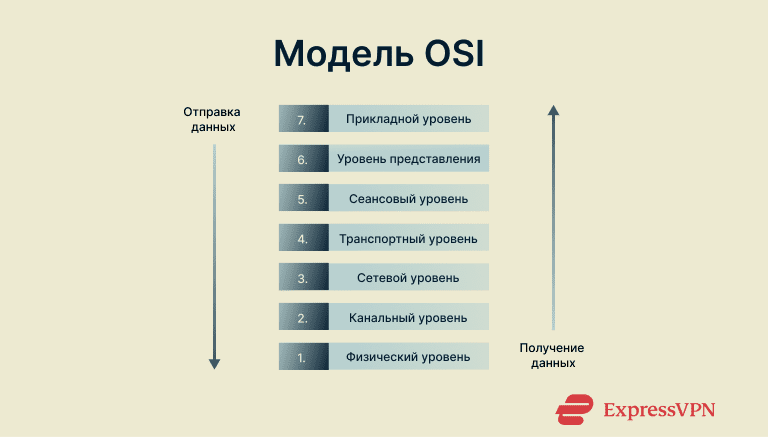

Модель OSI и уровни протоколов

Модель Open Systems Interconnection (OSI, взаимодействие открытых систем) — это концептуальное представление того, как работает Интернет. Она разделена на семь отдельных уровней, каждый из которых представляет собой отдельный аспект сетевого функционала.

Сетевые протоколы связаны с каждым из этих уровней и выступают в качестве правил разных этапов передачи данных.

Обзор 7 уровней модели OSI

В модели OSI выделяют семь следующих уровней:

- Физический уровень: физические компоненты и среды, передающие исходные биты данных — кабели, свитчи, сигналы Wi-Fi. Протоколы на этом уровне не применяются, так как работа здесь ведется с сигналами, а не правилами передачи данных.

- Канальный уровень: определяет правила упаковки данных в так называемые фреймы и их передачи между устройствами в пределах одной сети. Тут доступны встроенные методы выявления и исправления простых ошибок. Среди протоколов этого уровня можно назвать PPP и ARP.

- Сетевой уровень: решает задачу направления и перенаправления данных. На этом уровне определяются идеальные пути, по которым следует направить данные. Среди протоколов этого уровня можно назвать IP и IPsec.

- Транспортный уровень: управляет сквозной коммуникацией между устройствами, а также выявлением и устранением ошибок, связанных с процессом передачи данных. Ключевые протоколы этого уровня — TCP и UDP.

- Сеансовый уровень: показывает, как каналы устройства, собирающиеся подключиться друг к другу и обменяться данными, управляют подключением. Актуальные протоколы этого уровня — NetBIOS и RPC.

- Уровень представления: показывает, как данные конвертируются в используемый и понятный конечному пользователю формат. Типовые протоколы этого уровня — SSL и TLS.

- Прикладной уровень: это финальный уровень, который определяет, как данные достигают конечных приложений и сервисов. Типовые протоколы этого уровня — HTTPS и FTP.

OSI и TCP/IP: ключевые различия

Всё это время мы рассматривали TCP/IP как набор сетевых протоколов, которые управляют распределением IP-адресов и доставкой данных в сетях.

Но TCP/IP также относится к сетевой модели, как и OSI. Эта модель разделяет по уровням различные сетевые взаимодействия более практичным и сжатым образом.

Вот ключевые различия между двумя этими моделями.

Во-первых, OSI — это модель сугубо концептуальная, используемая преимущественно в образовательных целях. Модель TCP/IP более практична, она разработана Министерством обороны США для обеспечения взаимодействия различных связанных между собой сетей.

Модель TCP/IP также более компактна, в ней всего четыре уровня, тогда как в OSI их семь. Вот эти четыре уровня модели TCP/IP:

- Канальный уровень: определяет, как устанавливаются первоначальные соединения между устройствами и сетями.

- Уровень Интернета: управляет адресацией и маршрутизацией данных через различные сети.

- Транспортный уровень: занимается непосредственной передачей данных из одной точки в другую.

- Прикладной уровень: с этим уровнем работают пользователи, на нем происходит получение данные и активация функций, необходимых для работы приложений.

Если в общем, то представить эти две модели можно так: OSI — это концепция или даже теория работы Интернета, а TCP/IP — это конкретная рабочая архитектура, лежащая в основе всего.

Сетевые протоколы в киберзащите

Как упоминалось ранее, целая группа сетевых протоколов создана для защиты данных. Такие протоколы управляют шифрованием трафика и авторизацией пользователей, чтобы обеспечить более защищенный и конфиденциальный обмен данными там, где это необходимо. Увы, киберпреступники умеют использовать уязвимости в сетевых протоколах для запуска различных атак.

Как преступники используют уязвимости в протоколах

Хакеры могут воспользоваться предсказуемым и упорядоченным способом работы сетевых протоколов, чтобы получить доступ к сетям и элементам интернет-инфраструктуры. Для этого могут использоваться ARP-атаки и спуфинг DNS, которые призваны перенаправлять онлайн-трафик, или взлом сеансов TCP для перехвата незашифрованных сообщений. Злоумышленники могут также воспользоваться неправильно настроенными или устаревшими протоколами — например, ранними версиями FTP.

Как защитить свои сетевые протоколы

Обязательное использование шифрования, аутентификации и проверки целостности данных на всех уровнях обмена информацией — это один из самых эффективных способов защиты ваших сетевых протоколов.

Также есть смысл перейти с устаревших протоколов (например, Telnet), где пользователи могли удаленно начинать работу с другими устройствами в той же сети, на более защищенные и современные решения — например, Secure Shell (SSH), где для удаленного доступа используются зашифрованные подключения.

Уместным будет регулярно обновлять и всё прочее программное и аппаратное обеспечение. Кроме того, установите самые надежные VPN-протоколы и другие протоколы защиты на ключевых сетевых устройствах (например, на роутерах).

Рекомендованные инструменты и методы защиты протоколов

Есть множество инструментов сетевого мониторинга и обеспечения защиты, благодаря которым вы сможете выявить и устранить уязвимости в своих сетях. Сетевые администраторы должны обратить внимание на решения для сканирования протоколов и портов, а также системы проверки шифрования. Платформы для защиты информации и управления событиями (SIEM) помогут отслеживать и вести журналы сетевых данных, а файрволы и системы выявления несанкционированного доступа помогут обнаружить и заблокировать доступ посторонних.

Примеры использования сетевых протоколов

Как уже упоминалось, сетевые протоколы просто незаменимы в практически всех формах цифрового взаимодействия. Примеры использования сетевых протоколов многочисленны и разнообразны. Каждый день с ними так или иначе сталкиваются миллионы обычных людей, компаний и IT-специалистов.

Повседневные задачи (Интернет, эл. почта, передача файлов)

Каждый день буквально миллиарды пользователей Сети сталкиваются с сетевыми протоколами, чтобы получить доступ к сайтам, искать информацию в Интернете, загружать файлы с серверов и на серверы, отправлять письма, смотреть онлайн-трансляции, играть онлайн и общаться в чатах. Протоколы HTTP и HTTPS, к примеру, управляют доступом к сайтам, а протоколы вроде SMTP определяют, как электронные письма попадают от отправителя к получателю.

Корпоративные и инфраструктурные задачи

В мире бизнеса сетевые протоколы используются как основа безопасной и надежной передачи данных, также они лежат в основе многих других рабочих процессов. Помимо ключевых протоколов, с которыми работают и обычные люди (например, TCP и IP), корпоративные сети нередко используют более специализированные решения:

- SSH и VPN для управления удаленным доступом к корпоративным сетям и ресурсам.

- SNMP и ICMP для мониторинга трафика и выявления проблем.

- Remote Authentication Dial-In User Service (RADIUS, расширенный протокол удаленной аутентификации пользователей) и Kerberos для подтверждения личности пользователей и управления доступом.

- Border Gateway Protocol (BGP, протокол пограничного шлюза), Open Shortest Path First (OSPF, протокол первоочередного открытия кратчайшего пути) и другие аналогичные протоколы управляют передачей данных между сайтами.

Протоколы в IoT и умных устройствах

В наши дни все больше и больше устройств начинают использовать сетевые протоколы — спасибо Интернету вещей (IoT) и умным устройствам. Учитывая, что эти устройства порой существенно уступают ПК в вычислительной мощности, они применяют упрощенные и специализированные протоколы для установки подключения и обмена данными с роутерами и сетями. В качестве примеров можно привести Message Queuing Telemetry Transport (MQTT) и Constrained Application Protocol (CoAP).

Советы по устранению неполадок и повышению качества работы

Обычным пользователям обычно не нужно задумываться над тем, как работают сетевые протоколы. Но вот сетевым администраторам и другим техническим экспертам, особенно сотрудникам IT-отделов бизнеса, необходимо уметь устранять сетевые проблемы и менять настройки протоколов для обеспечения оптимальной работы их устройств.

Типовые ошибки, связанные с протоколами

Сетевые администраторы часть сталкиваются с одними и теми же проблемами, возникающими из-за проблем взаимодействия протоколов:

- Тайм-ауты, нередко связанные с потерей пакетов или перегруженностью сети.

- Обрывы подключения, которые порой возникают из-за файрволов, блокирующих трафик.

- Ошибки DNS, причина которым — ошибки настройки DNS-серверов или ошибки кэширования DNS.

- Ошибки на этапе рукопожатия из-за несовместимостей сертификатов безопасности или используемых алгоритмов шифрования.

Как отслеживать качество работы сетевого протокола

IT-эксперты и сетевые инженеры могут использовать множество специальных средств для отслеживания качества работы сети. С их помощью они могут собирать статистику по пингу, пропускной способности, объему трафика, скорости завершения рукопожатия и другим важным параметрам, каждый из которых может многое рассказать о работе сети и помочь выявить слабые места и уязвимости.

ЧаВо: популярные вопросы про сетевые протоколы

Что за 10 типов сетевых протоколов?

Собственно говоря, типов сетевых протоколов больше 10, но если называть самые хорошо известные из них, то это Transmission Control Protocol (TCP, протокол управления передачей), Internet Protocol (IP, интернет-протокол), Hypertext Transfer Protocol (HTTP, протокол передачи гипертекста), Hypertext Transfer Protocol Secure (HTTPS, защищенный протокол передачи гипертекста), File Transfer Protocol (FTP, протокол передачи файлов), Dynamic Host Configuration Protocol (DHCP, протокол динамической конфигурации хоста), Simple Network Management Protocol (SNMP, простой протокол управления сетью), Internet Control Message Protocol (ICMP, протокол управления интернет-сообщениями), Secure Sockets Layer (SSL, уровень безопасных сокетов) и Address Resolution Protocol (ARP, протокол управления адресами). Каждый из них имеет собственные задачи — например, TCP управляет делением данных на пакеты и их последующей передачей между сетями, а протокол HTTPS защищает данные веб-страниц с помощью шифрования.

Что за 4 основных типа протоколов?

Основные категории сетевых протоколов — это протоколы коммуникации, защиты сети и управления передачей данных. Также есть протоколы управления, которые могут включать в себя протоколы из других категорий. У каждой группы своя роль: протоколы коммуникации определяют, как устройства обмениваются друг с другом данными, протоколы защиты ограждают сети, устройства и данные от кибератак и неавторизованного доступа.

Что такое протокол? Дайте 3 примера

Сетевой протокол — это набор правил или инструкций о том, как сети должны работать при взаимодействии друг с другом или обмене данными. Среди хорошо известных примеров протоколов можно назвать Transmission Control Protocol (TCP), который управляет передачей данных от одной точки к другой; Simple Mail Transfer Protocol (SMTP) — простой протокол передачи почты, благодаря которому мы можем отправлять электронные письма; и Hypertext Transfer Protocol (HTTP), он же протокол передачи гипертекста, который управляет работой браузеров и обменом данными с веб-серверами.

Как сетевые протоколы влияют на передачу данных?

Сетевые протоколы устанавливают правила и стандарты, согласно которым данные должны форматироваться, инкапсулироваться, передаваться, отправляться и получаться сетевыми устройствами. Они определяют буквально все подробности перемещения данных из одной точки в другую, в том числе правила деления на отдельные пакеты, правила форматирования самих пакетов и правила доставки по конечному адресу.

В чем разница между протоколами коммуникации, защиты и управления?

У каждой группы сетевых протоколов своя задача, и все они необходимы для корректной работы сетей. Протоколы коммуникации управляют взаимодействием устройств и обменом данных, протоколы защиты шифруют трафик, а протоколы управления организуют работу сетей и занимаются распределением ресурсов.

Какие протоколы используют роутеры?

Роутеры используют множество протоколов маршрутизации, которые способствуют обмену данными между самими роутерами и другими устройствами в сети. Среди примеров протоколов маршрутизации можно назвать Routing Information Protocol (RIP, протокол маршрутизации данных) и Open Shortest Path First (OSPF, протокол первоочередного открытия кратчайшего пути), которые помогают роутерам искать и находить оптимальный путь передачи данных.

Как сетевые протоколы поддерживают работу Интернета?

Сетевые протоколы предоставляют правила передачи данных между сетями защищенным, надежным и стандартизированным образом, в том числе интернет-трафика, которым серверы и дата-центры обмениваются с пользовательскими устройствами. Фактически, они и позволяют устройствам обмениваться друг с другом данными, благодаря чему мы можем использовать интернет-сервисы — Всемирную паутину, электронную почту и многое другое.

Защищают ли VPN от атак на основе протоколов?

Зависит от самой атаки. VPN-сервисы шифруют ваш интернет-трафик и скрывают IP, что помогает защититься от определенных кибератак — например, сниффинга пакетов, спуфинга DNS, атак через посредника и DDoS-атак. Но VPN-сервисы бессильны в тех случаях, когда атака ведется на уровне выше VPN-туннеля или через определенные служебные протоколы. В качестве примера здесь можно назвать атаки через Transport Layer Security (TLS, протокол защиты транспортного уровня) / Secure Sockets Layer (SSL, уровень защищенных сокетов) или уязвимости в конкретных приложениях.

Сделайте первый шаг и защитите себя в Сети. Начните работу с ExpressVPN без риска.

Получить ExpressVPN