Что такое двухфакторная аутентификация (2FA) и как безопасно ее настроить

В современных реалиях только лишь пароля может быть недостаточно, чтобы защитить свои учетные записи.

Пароли и другие личные данные часто оказываются в базах данных, выставленных на продажу в Дарквебе. Если у вас слабый пароль, а также если вы используете один и тот же пароль для многих учетных записей, киберпреступникам проще его угадать или взломать. Для лучшей защиты аккаунтов здравым решением будет использование двухфакторной аутентификацией (2FA) там, где это возможно.

Активировав 2FA, вам нужно будет указать второй способ подтверждения (помимо пароля), чтобы получить доступ к своей учетной записи. Как правило, это электронная почта, на которую отправляется код подтверждения, приложение-аутентификатор или SMS, но есть и более сложные варианты — например, подтверждение личности с помощью биометрии и электронный ключ.

Как работает двухфакторная аутентификация

2FA является дополнительным рубежом защиты вашей учетной записи. Вместо одного фрагмента данных (например, пароля) для доступа к ней требуется два разных код. В зависимости от выбранного способа 2FA, это может быть код, отправленный в электронном письме, SMS или приложении-аутентификаторе, отпечаток пальца или цифровой ключ на физическом носителе.

Многие 2FA-способы подразумевают использование временного одноразового пароля (TOTP), который генерируется в специальном приложении. Сайт или сервис, к которому вы хотите получить доступ, использует такой же алгоритм, чтобы независимо генерировать ожидаемый TOTP-пароль. Таким образом сервис или сайт могут проверить, соответствует ли введенный вами пароль тому, который был ими сгенерирован. Более-менее безопасный формат авторизации предусматривает отправку вам сайтом случайно сгенерированного кода в письме или СМС. И если вы вводите на сайте и в сервисе правильный пароль, они понимают, что это действительно вы пытаетесь получить доступ к своей учетной записи.

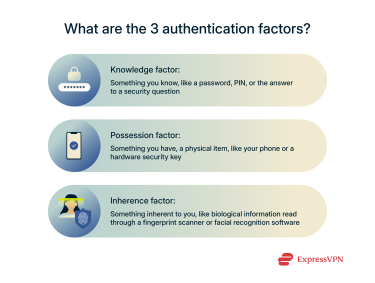

Факторы аутентификации

Факторы аутентификации делятся на три категории: знание (то, что вы знаете), владение (предмет, которым вы владеете) и свойство, которым обладает субъект (уникальные для вас физические свойства). 2FA укрепляет защиту вашей учетной записи, запрашивая два фактора из разных категорий.

Пользуясь двухфакторной аутентификацией, вы можете быть уверены, что даже если злоумышленники получат сведения об одной из этих категорий, ваша учетная запись все еще будет защищена от неавторизованного доступа. Узнав подробнее о трех видах факторов аутентификации, вы сможете придумать лучший способ защитить свои учетные записи.

Фактор знания (то, что вы знаете)

К факторам знания относятся пароли, PIN-коды и ответы на секретные вопросы. Это широко распространенные способы подтверждения, но в то же время их очень легко узнать благодаря фишингу, подбору методом перебора и утечке данных. Большинство сайтов, приложений и организаций пользуются этим фактором.

Чтобы фактор знания мог надежно вас защитить, его не должно быть просто угадать. Создавая или изменяя пароль, используйте случайные комбинации букв, цифр и символов. Если вы используете PIN-код, делайте его как можно более длинным. Избегайте часто используемых паролей, а также рассмотрите вариант с менеджером паролей, таким как ExpressKeys, чтобы хранить пароли, управлять ими и генерировать надежные пароли.

Фактор владения (предметы, которыми вы владеете)

Фактор владения основан на физических предметах, таких как смартфоны или флешки с цифровым ключом. Так можно избежать удаленных атак, поскольку для успеха (входа в ваш аккаунт) хакеру потребуется контроль над вторым физическим устройством. Этот фактор аутентификации в целом считается самым надежным, но при этом он не самый удобный и может даже стать причиной утери учетной записи, если вы потеряете физический ключ аутентификации.

Фактор свойства (уникальные для вас физические свойства)

Факторы свойства основаны на биологических особенностях людей, таких как отпечатки пальцев, лицо, тембр голоса и глаза. Такой фактор удобно использовать и трудно подделать, поэтому многие люди используют именно его.

Но, в отличие от пароля, биометрические данные нельзя изменить. Это может стать проблемой, если кто-то получит доступ к вашим отпечаткам пальцев и создаст достоверную копию с помощью 3D-печати. Так злоумышленники легко получат доступ ко всем учетным записям, защищенным вашими отпечатками пальцев.

По этой причине факторы свойства всегда нужно сочетать с другими факторами аутентификации. Опять же, стоит отметить, что не все устройства поддерживают биометрические способы аутентификации.

Примеры 2FA

В зависимости от выбранных вами факторов и учетной записи, к которой вы хотите получить доступ, процесс 2FA может немного отличаться. Вот несколько примеров использования 2FA:

- Google. Для доступа к Google-аккаунту на новом устройстве вам нужно нажать на ссылку в приглашении, отправленном на ваш смартфон.

- Microsoft. Microsoft требует от пользователей комбинировать пароль с приложением Microsoft Authenticator, в котором генерируются временные коды, действующие как 2FA.

- GitHub. Чтобы войти в свою учетную запись GitHub, разработчикам нужен как пароль, так и TOTP-приложение для аутентификации, либо цифровой ключ (FIDO/U2F).

- Банковские сервисы. Банки могут требовать от пользователей предоставить код из СМС при входе в личный кабинет или после совершения онлайн-покупки.

- Учетные записи на рабочем месте. Многие организации требуют от сотрудников использовать аппаратные ключи безопасности для 2FA, когда требуется защищенный удаленный доступ к рабочему пространству.

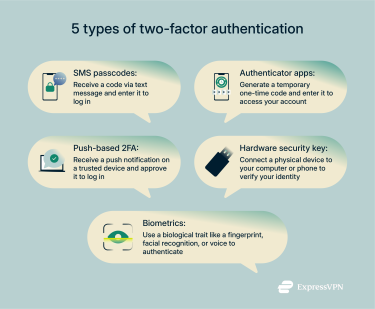

Типы двухфакторной аутентификации

Наиболее распространенными типами 2FA являются TOTP-пароли, которые отправляются пользователю по электронной почте, в SMS или через приложения-аутентификаторы. Среди других вариантов: push-уведомления, аппаратные ключи безопасности и биометрические данные (отпечаток пальца, распознавание лица и т. д.). Каждый метод имеет свои преимущества и риски.

Коды доступа в SMS

Двухфакторная аутентификация на базе SMS является самым распространенным способом, но также и довольно рискованным. Принцип прост: вы получаете на свой смартфон SMS-сообщение с кодом, который необходим для входа в учетную запись. Код, как правило, нужно вводить после ввода пароля.

В чем же риски? Злоумышленники умеют подменять SIM-карты, чтобы перенаправлять текстовые сообщения на свои устройства. Подгадав нужный момент, преступники могут попытаться заставить вас передать им код через фишинговую ссылку. Опытные хакеры могут использовать уязвимости мобильной связи, чтобы напрямую перехватывать коды, хотя этот способ и не используется против обычных граждан.

Впрочем, использование кодов из SMS всё еще лучше, чем использование одних только паролей. Чтобы получить доступ к чужому SMS-коду, необходимы выдающиеся технические навыки. Скорее всего, если кто-то способен это сделать, то сможет взломать любую учетную запись, защищенную только паролем. И все же организациям и пользователям, заботящимся о своей конфиденциальности, следует отдавать предпочтение приложениям-аутентификаторам или аппаратным ключам безопасности.

Приложения-аутентификаторы

Приложения-аутентификаторы, такие как Google Authenticator и Authy, генерируют временные TOTP-коды или QR-коды, которые можно использовать только в течение короткого промежутка времени. Они более безопасны, чем SMS, поскольку коды генерируются локально, то есть их невозможно перехватить в незащищенной сети.

2FA на базе push-уведомлений

Двухфакторная аутентификация на базе push-уведомлений позволяет настроить доверенное устройство для подтверждения входа в учетные записи. При попытке входа в учетную запись на ваше доверенное устройство будет отправлено уведомление с просьбой одобрить или отклонить попытку входа.

Коснуться уведомления на экране гораздо быстрее, чем вводить код, но здесь может вмешаться человеческий фактор — так называемая «усталость от push-уведомлений». Некоторые пользователи настолько привыкли к этим запросам, что подтверждают вход автоматически, даже если не пытаются войти в свою учетную запись. Чтобы защититься от этого фактора, некоторые сервисы заставляют пользователей отвечать на более подробные запросы, но эта тактика мало распространена. Несмотря на эту уязвимость, двухфакторная аутентификация на основе push-уведомлений более безопасна, чем способы на основе кодов из SMS или электронных писем.

Аппаратные ключи безопасности (U2F, FIDO)

Аппаратные способы двухфакторной аутентификации, такие как YubiKey, обеспечивают максимальный уровень защиты. Такие ключи нельзя получить с помощью фишинга, а также их нельзя перехватить удаленно. Чтобы завершить процесс аутентификации, пользователю нужно всего лишь подключить к рабочему устройству ключ. Конечно, если вы потеряете ключ, то можете лишиться доступа к своим учетным записям. По этой причине рекомендуется приобретать несколько ключей и подключить их все к своим учетным записям. Аппаратные ключи идеально подходят для защиты конфиденциальных или ценных учетных записей.

Биометрическая аутентификация

Биометрическая 2FA использует уникальные физические характеристики, такие как отпечаток пальца или черты лица, в качестве второго фактора. Это быстрый и удобный способ, но не идеальный. Биометрические данные нельзя изменить, если к ним получат доступ посторонние, а на более слабых системах возможны атаки с подделкой данных. Не все устройства поддерживают биометрическую аутентификацию, поэтому этот вариант не всегда доступен.

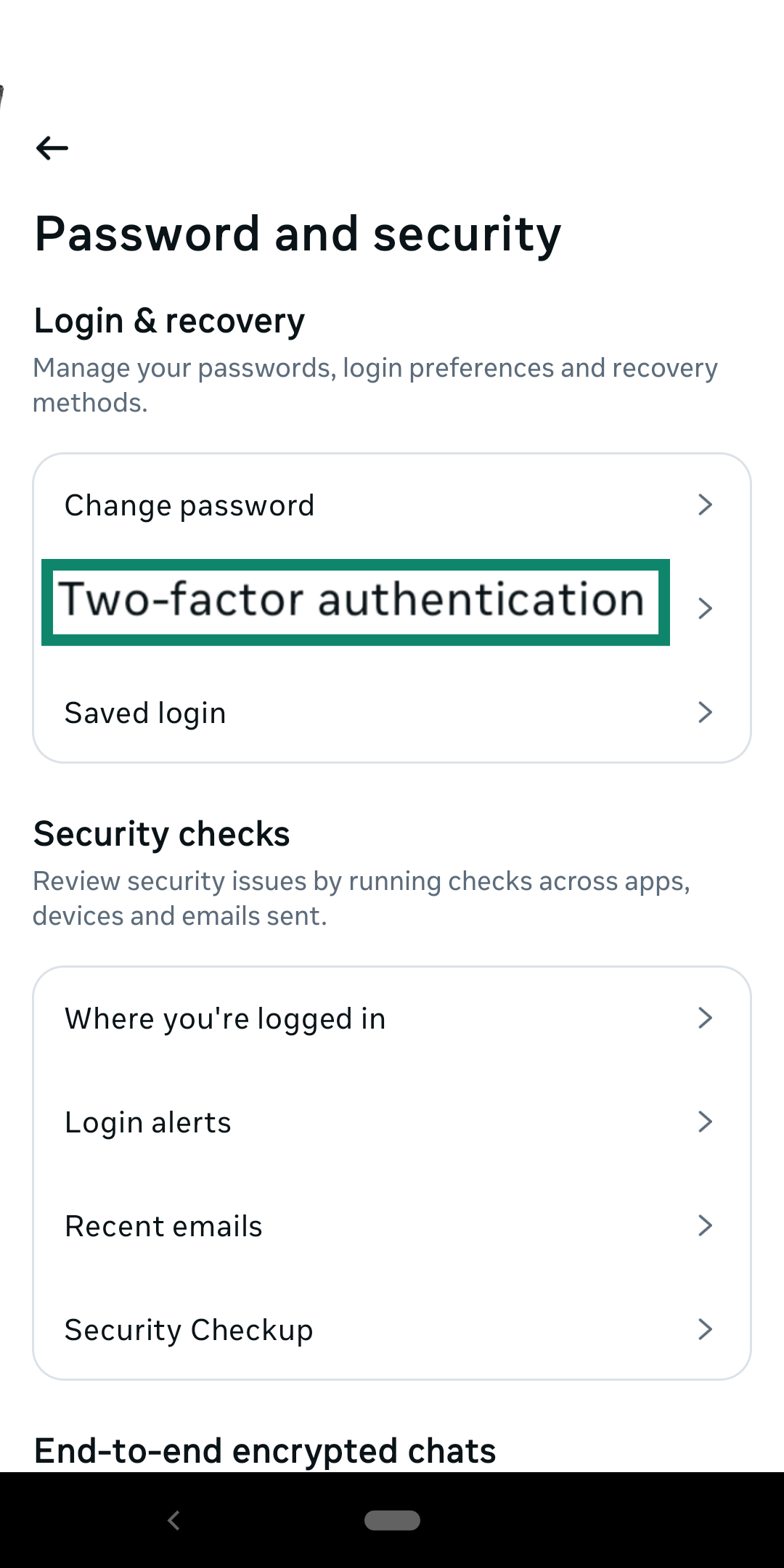

Как настроить двухфакторную аутентификацию

Настройка 2FA зависит от используемого приложения или сайта, а некоторые из них и вовсе не поддерживают 2FA. Чтобы включить 2FA, войдите в учетную запись на сайте или в приложении, а затем найдите настройки 2FA (обычно они находится в настройках учетной записи или безопасности). Если вы не можете найти настройки 2FA, обратитесь в службу поддержки, чтобы узнать, доступна ли у них вообще 2FA.

Пошаговое подключение аутентификации через SMS

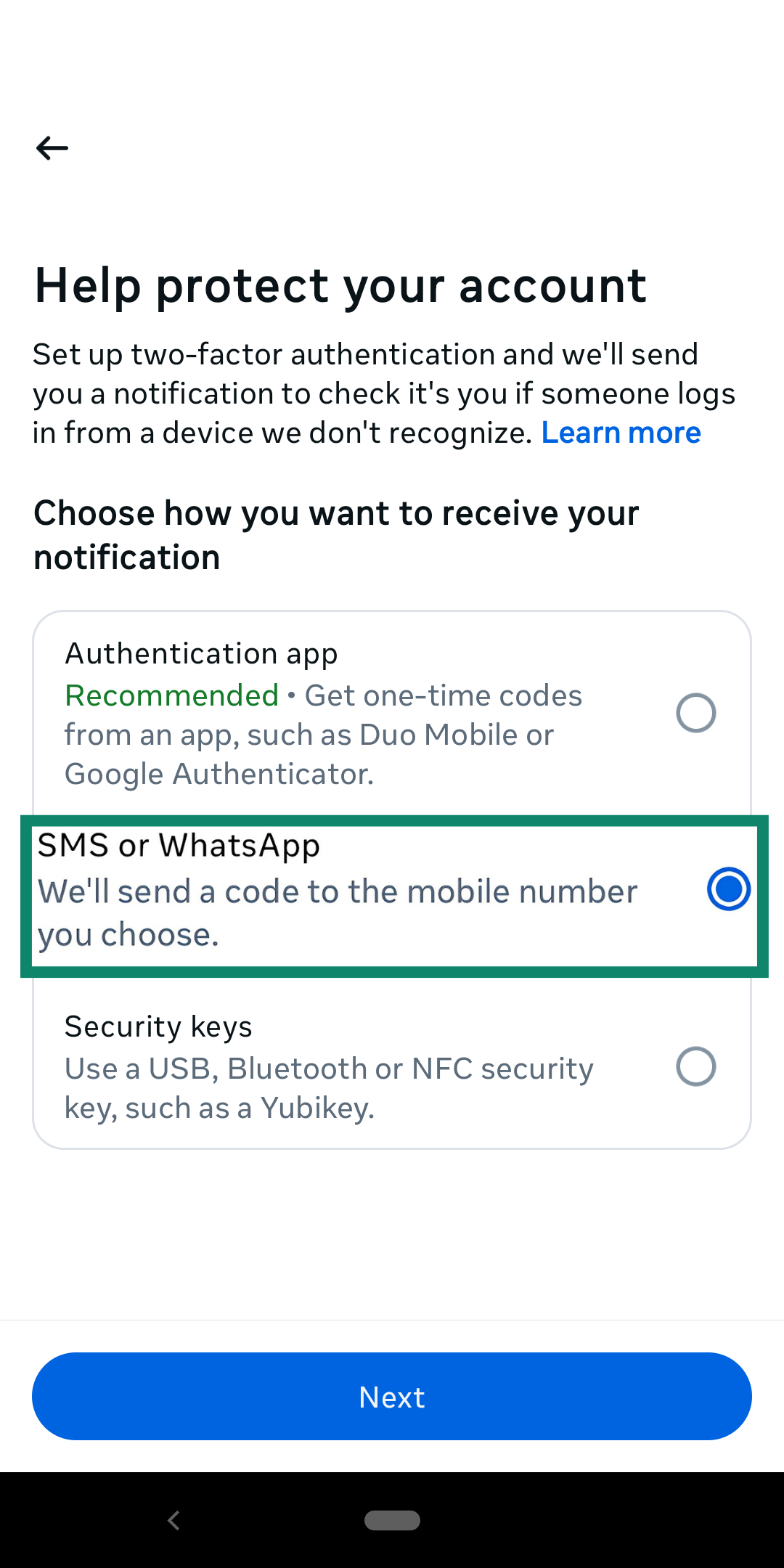

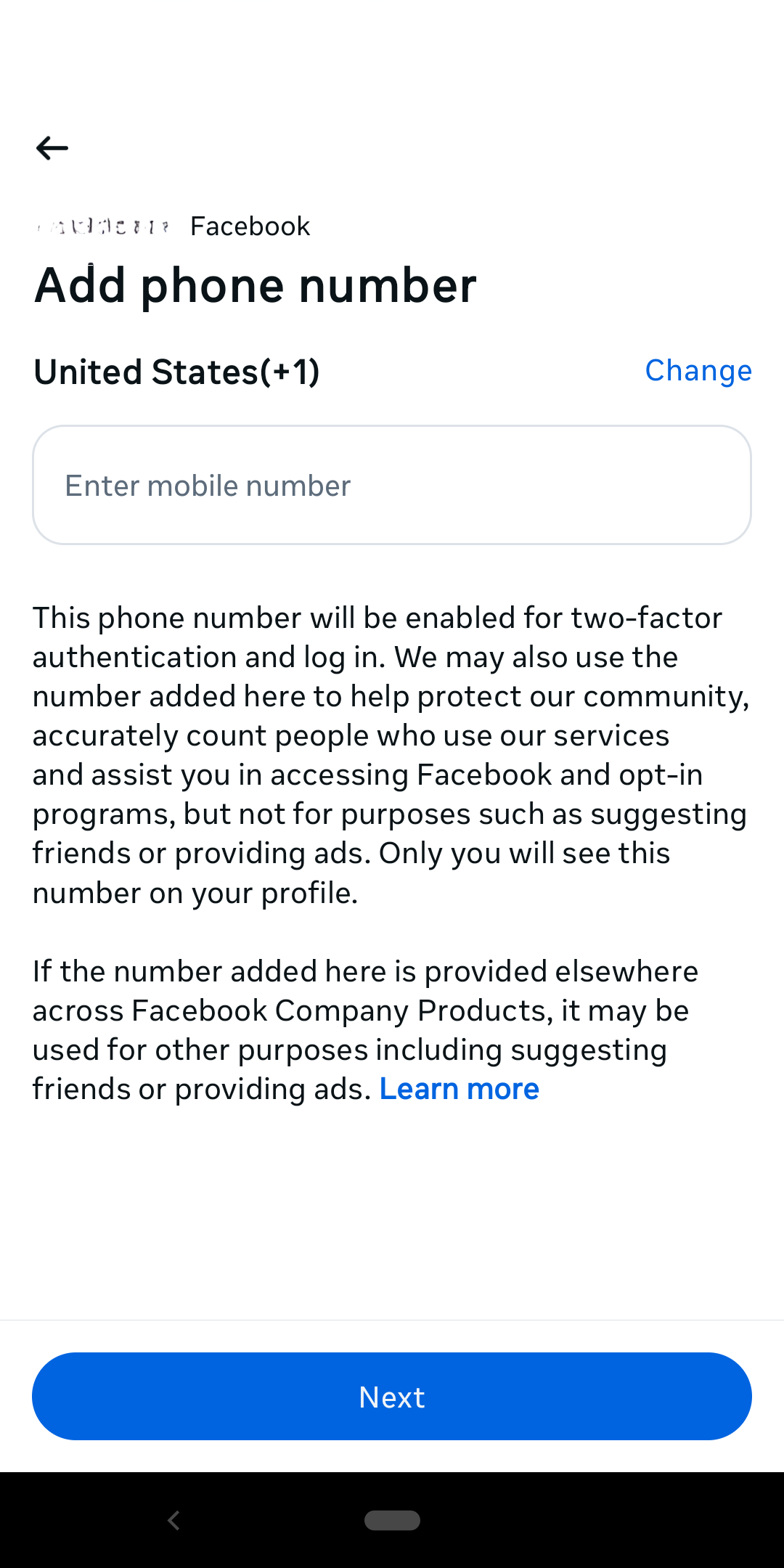

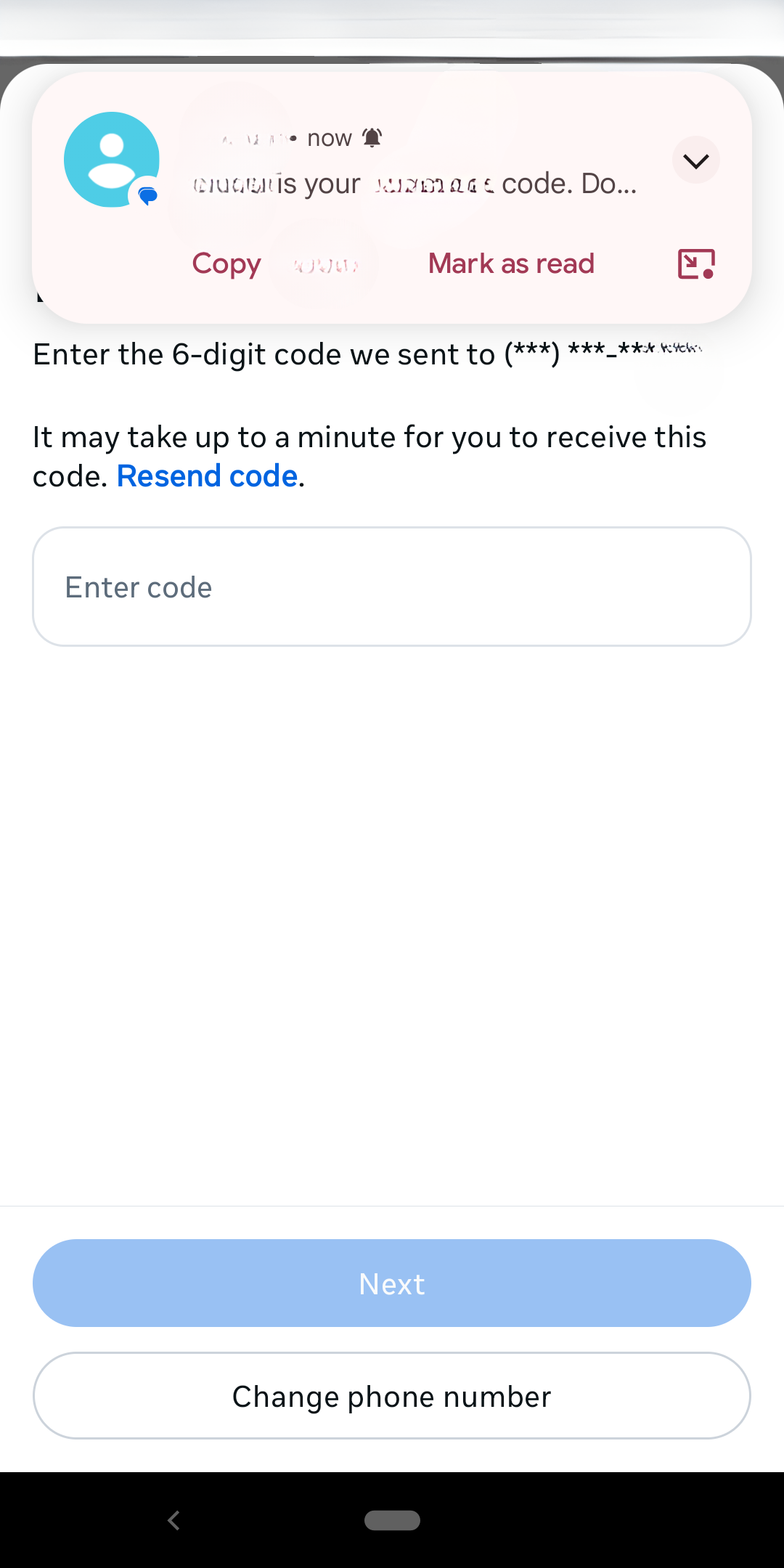

2FA на базе SMS проще всего настроить и использовать. Вот как можно подключить подтверждение входа по SMS практически на любом сайте и сервисе.

- Откройте настройки безопасности своей учетной записи. В зависимости от приложения, вам нужно будет открыть настройки безопасности пароля или управления учетной записью.

- Выберите SMS/текстовое сообщение в качестве способа 2FA.

- Введите свой номер телефона.

- Подтвердите с помощью проверочного кода из SMS.

- Сохраните изменения.

Как пользоваться приложениями-аутентификаторами

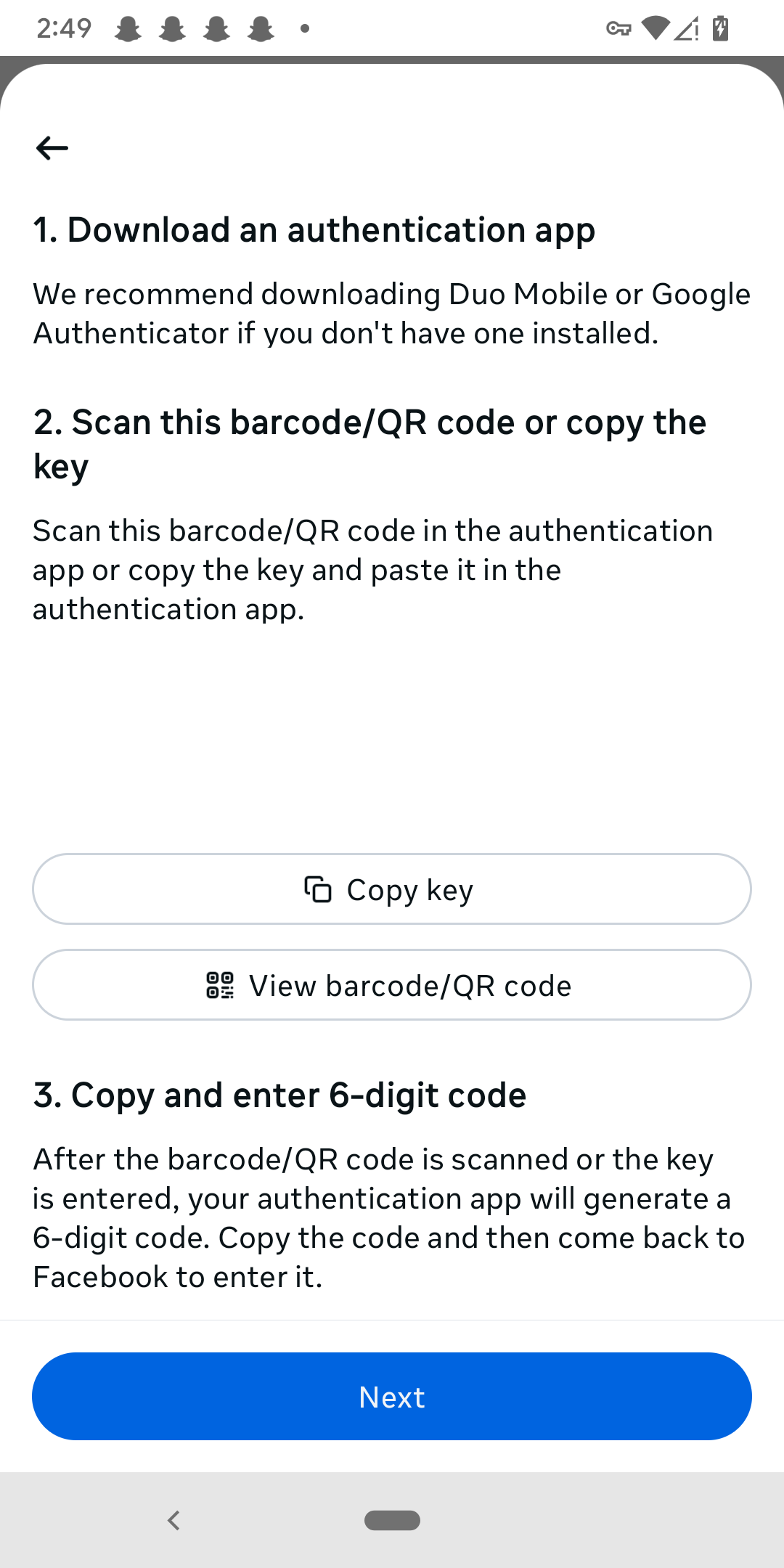

Обычно это приложения сторонних разработчиков, которые можно привязать к своим учетным записям. Рассмотрим процесс подключения на примере приложения Google Authenticator.

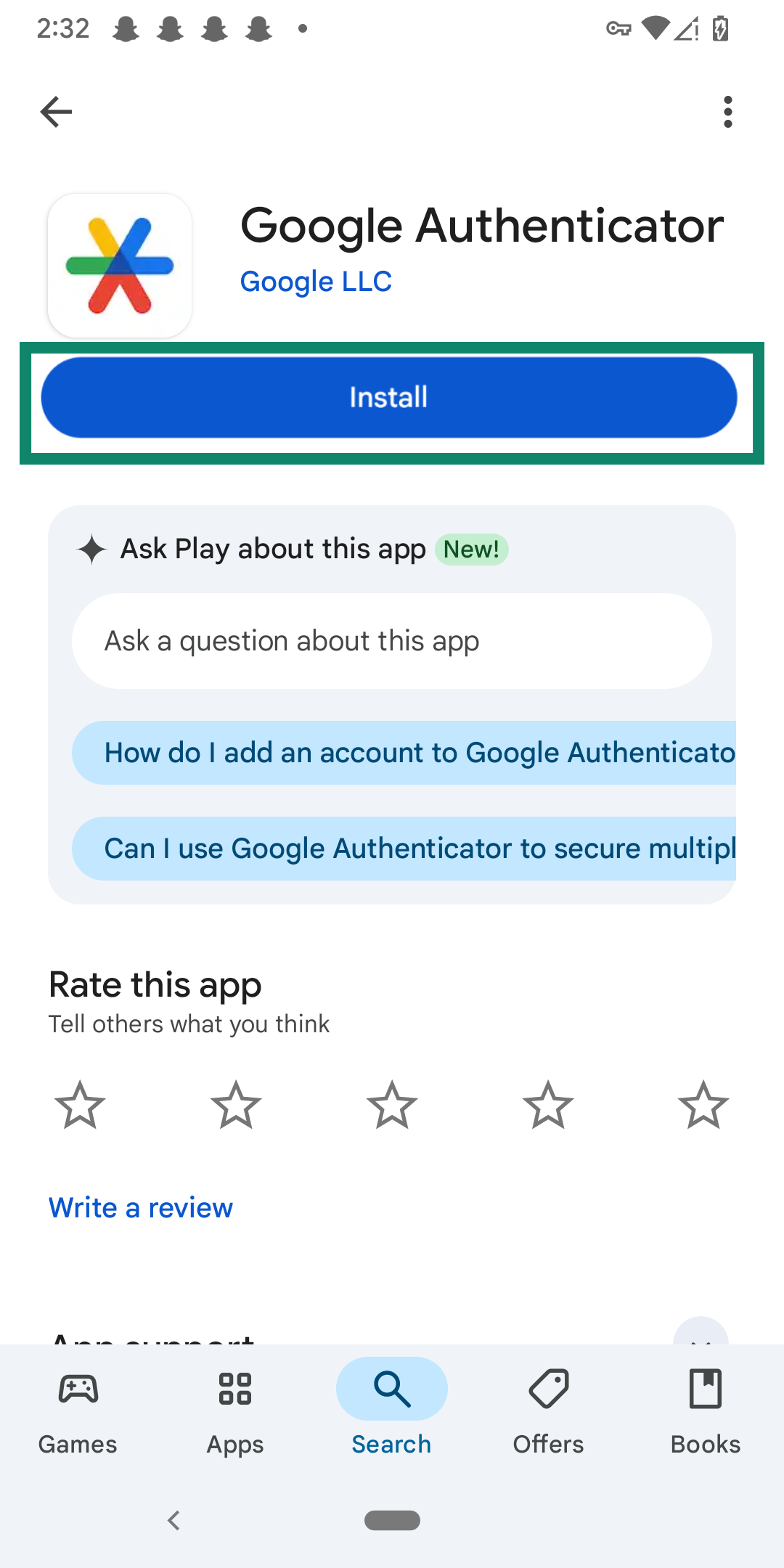

- Установите приложение Google Authenticator из магазина приложений на своем устройстве.

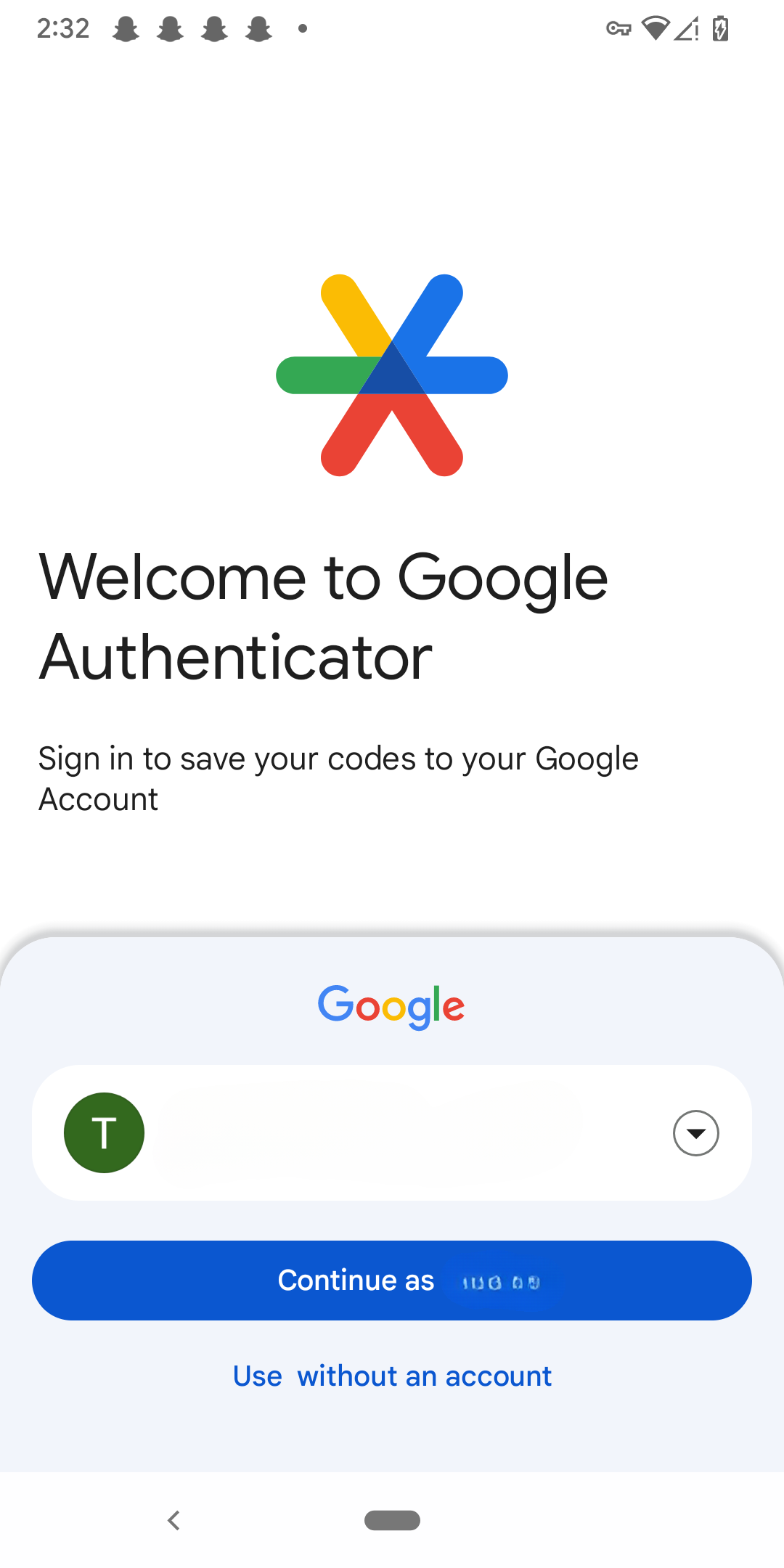

- Откройте приложение и войдите в свою учетную запись Google.

- Затем войдите в учетную запись выбранного приложения или сервиса для 2FA.

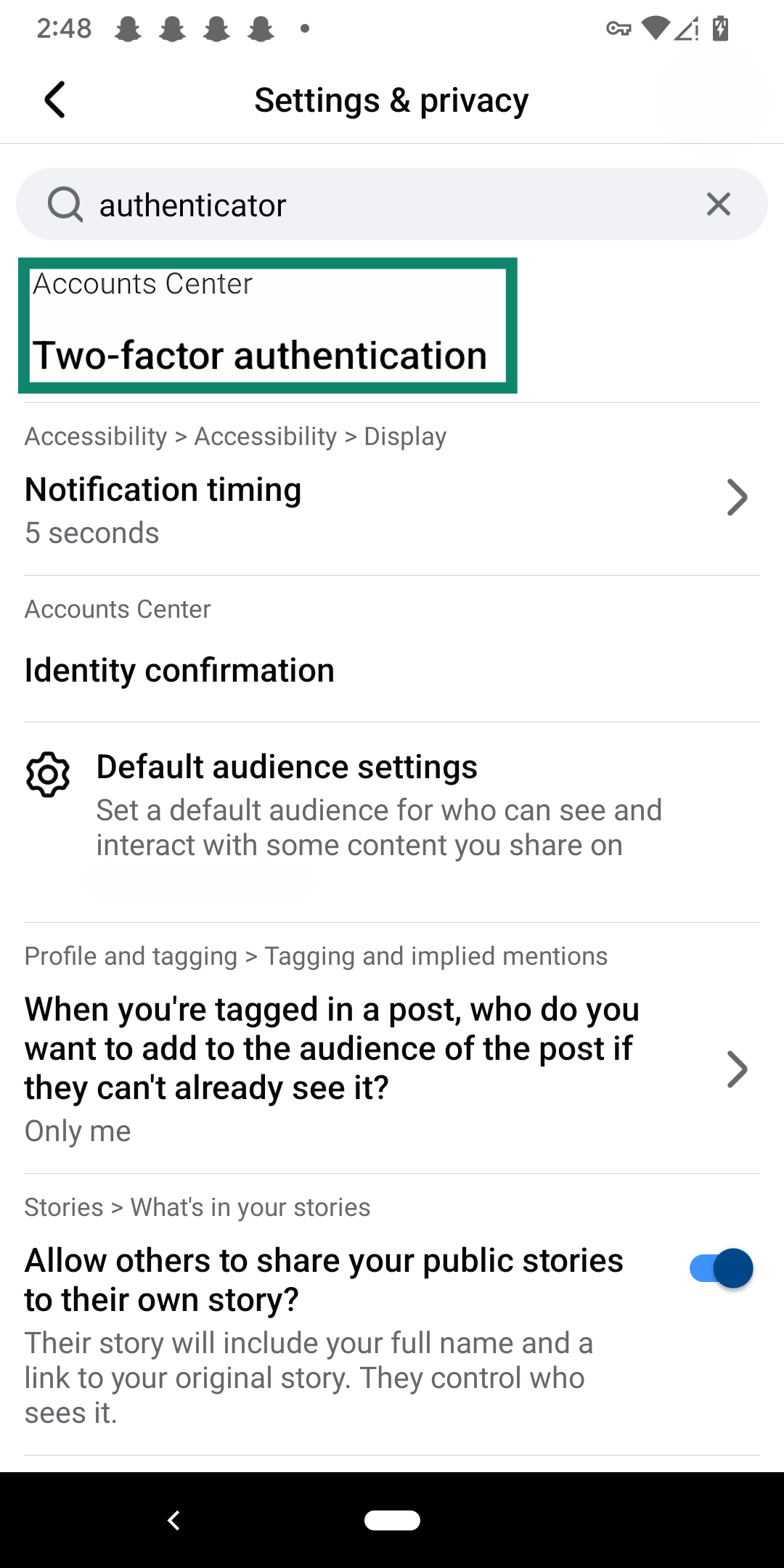

- Найдите настройки 2FA; обычно они находятся в настройках приватности и безопасности.

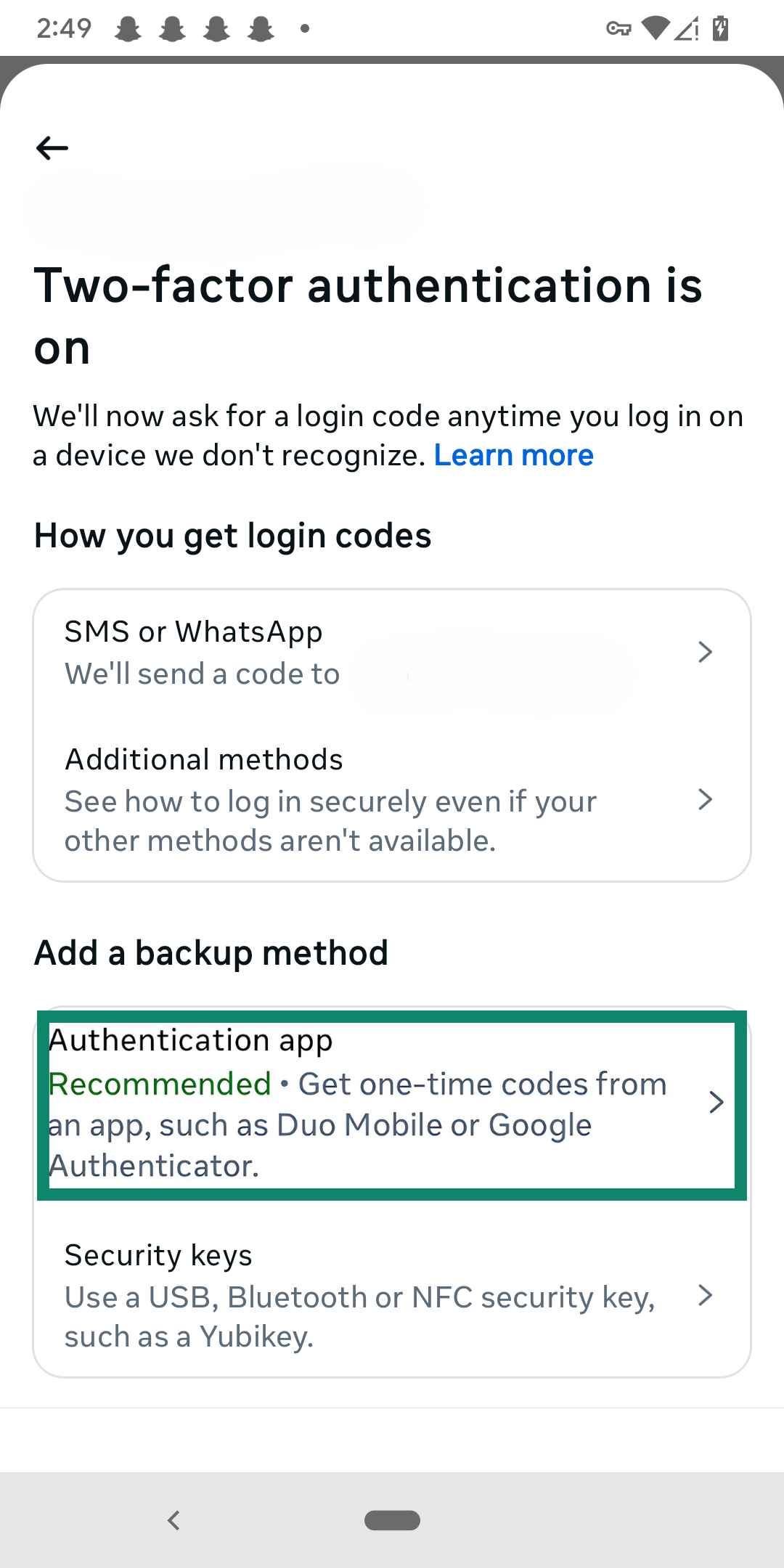

- Выберите Authentication или схожий вариант (название у каждого сервиса может быть свое).

- Можно либо ввести предоставленный код, либо отсканировать QR-код.

- Снова откройте приложение Google Authenticator. В нижнем правом углу вы увидите разноцветный значок +, на которой нужно нажать.

- Можно либо ввести сгенерированный код, либо отсканировать QR-код.

- Сохраните свой код восстановления.

Отметим, что Google Authenticator собирает больше личных данных, чем другие аутентификаторы, включая ваше местоположение, контакты и идентификаторы устройств. По этой причине может быть целесообразно использовать менеджер паролей со встроенным аутентификатором.

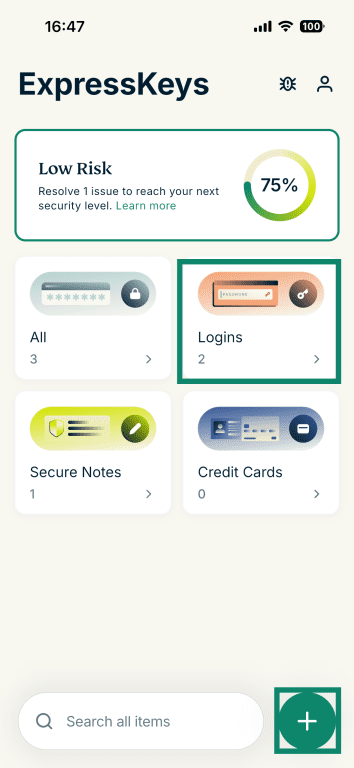

Не у каждого менеджера паролей есть такая функция. ExpressKeys и некоторые другие позволяют генерировать ключи 2FA для любых паролей от ваших учетных записей — при условии, конечно, что соответствующие приложения или сервисы поддерживают 2FA-аутентификаторы. Вот как настраивается эта функция:

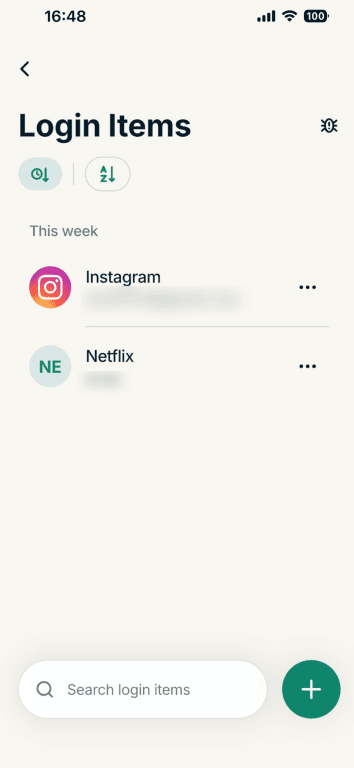

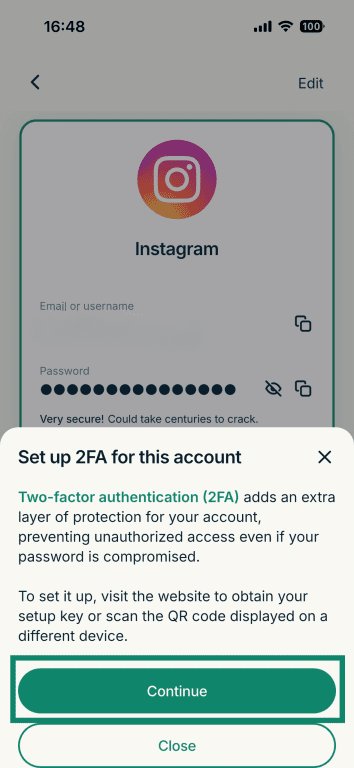

- Откройте приложение ExpressKeys, нажмите Логины. Если вы еще не создавали пароль для учетной записи, где хотите использовать 2FA, нажмите на кнопку + в нижней части окна.

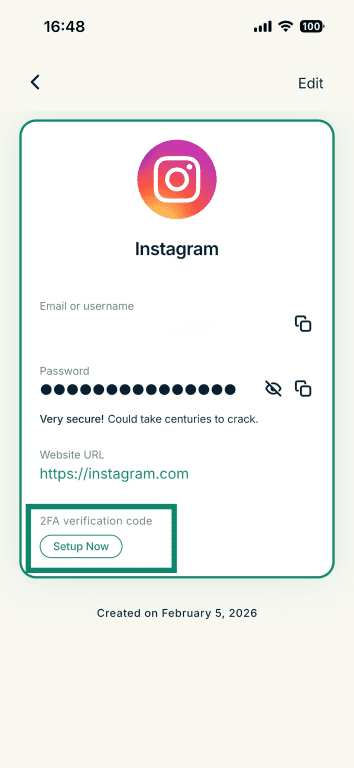

- Нажмите на учетную запись, с которой вы хотите использовать 2FA, и убедитесь, что указали также к ней корректный адрес сайта в соответствующем поле.

- Нажмите Настроить сейчас в разделе Код проверки 2FA.

- Нажмите продолжить в открывшемся окне.

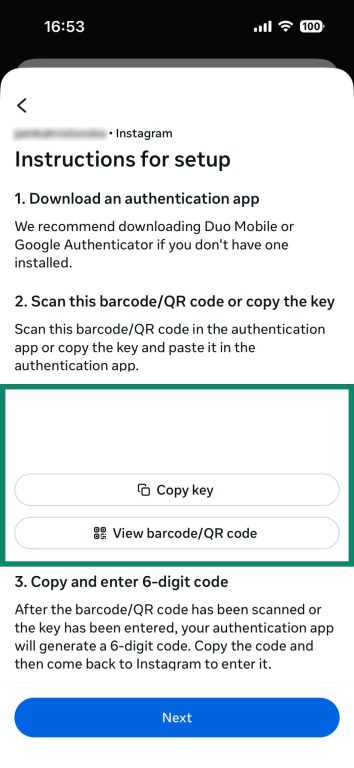

- Затем закройте ExpressKeys и откройте настройки безопасности учетной записи на сайте или в приложении, где вы хотите включить 2FA. Выберите приложение-аутентификатор для получения кодов. Вы получите ключ настройки. Обратите внимание, что в некоторых приложениях также можно сканировать для этого QR-код (также там могут быть доступны оба варианта).

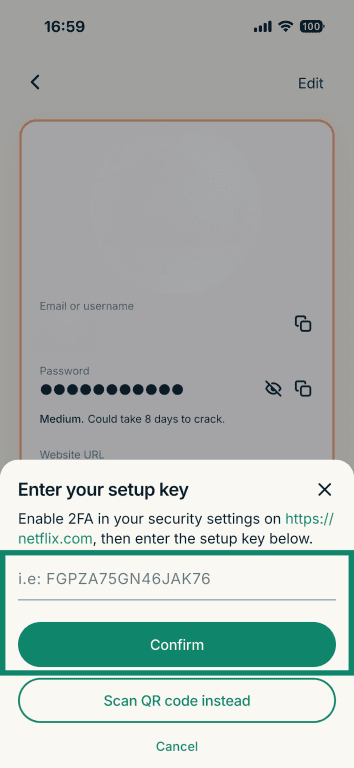

- Вернитесь в приложение ExpressKeys, введите ключ настройки или сканируйте QR-код, далее нажмите Подтвердить.

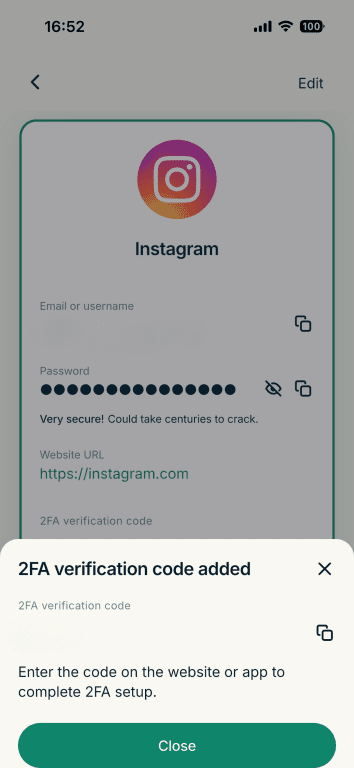

- Вы получите сообщение о том, что 2FA-верификация успешно добавлена, а также увидите код, которым можно воспользоваться для подтверждения входа.

Настройка аппаратного ключа безопасности

Настройка аппаратного ключа требует больше усилий, чем другие решения, в частности потому, что вам будет необходимо приобрести физический аппаратный ключ. Подробности процесса настройки зависят от типа аппаратного ключа и сервиса, к которому вам необходимо его привязать. Ниже приведено общее руководство по настройке аппаратного ключа безопасности:

- Купите аппаратный ключ безопасности (в идеале как минимум два).

- Подключите ключ(и) к устройству.

- Откройте настройки 2FA в своей учетной записи.

- Выберите аппаратный ключ в качестве своего способа 2FA.

- Следуйте инструкции на экране, чтобы зарегистрировать устройство.

- Подтвердите свой выбор.

Преимущества и ограничения 2FA

2FA надежно защищает учетные записи, это неоспоримый факт. Так блокируется большинство автоматических атак, фишинговых атак и других способов получения доступа к вашим учетным записям. Это не значит, что вы получите абсолютную защиту, особенно если вы не соблюдаете правила безопасности в отношении паролей (используете один пароль для многих учетных записей, используете очень простые пароли и т. д.).

Самые большие преимущества 2FA в плане защиты

2FA укрепляет защиту вашей учетной записи, требуя пройти дополнительную форму проверки для доступа к учетной записи. Даже если пароль станет известен злоумышленникам, им все равно понадобится второй фактор, который либо действует ограниченный период времени, либо привязан к конкретному устройству.

Двухфакторная аутентификация особенно важна для организаций, которые управляют конфиденциальными данными, имеют доступ к государственным системам или подпадают под действие нормативных актов по контролю данных. Без 2FA любой преступник может получить учетные данные сотрудников и использовать их для шпионажа за организацией или кражи ее данных.

2FA также выгодна для отдельных пользователей. Возможно, вы не рискуете потерять так же много, как крупная компания, но у вас все равно есть банковские счета, личная переписка и другие данные, которые нужно защитить. Как и компании, частные лица становятся целями для фишинговых атак, вредоносных сайтов и автоматических атак.

Можно ли взломать двухфакторную аутентификацию?

Да, 2FA можно взломать, хотя это гораздо сложнее, чем заполучить только пароль. Злоумышленники могут воспользоваться способами типа фишинга, атакой через посредника (MITM) и другими, чтобы перехватить или получить второй фактор.

Коды из SMS и электронных писем являются наиболее уязвимыми элементами. Коды, отправляемые в текстовых сообщениях, можно перехватить с помощью подмены SIM-карты, а учетные записи электронной почты очень часто атакуют с помощью фишинга, поскольку они представляют большую ценность.

Самой безопасной двухфакторной аутентификацией является аппаратная, но в повседневной жизни ее не так удобно использовать. И все же для максимальной безопасности мы рекомендуем установить защиту от фишинга и использовать аппаратные ключи безопасности (FIDO2/U2F).

Распространенные уязвимости 2FA и как их избежать

К распространенным уязвимостям 2FA относятся фишинговые атаки, подмена SIM-карты и социальная инженерия, помогающая отключить дополнительные способы аутентификации. 2FA на базе SMS является самым уязвимым способом, ведь сообщения можно перехватить и перенаправить. 2FA на базе электронной почты уязвима в той же степени, особенно если злоумышленник получит доступ к вашей учетной записи электронной почты.

Можно избежать этих угроз, используя приложения-аутентификаторы или аппаратные ключи безопасности, активировав биометрическую защиту, если она доступна, а также не сообщая никогда и никому проверочные коды. Подумайте о том, чтобы начать пользоваться менеджером паролей (например, ExpressKeys), чтобы сделать каждый из ваших паролей был надежным, уникальным и сложным. Организациям стоит отслеживать подозрительные попытки восстановления учетных записей и обучать сотрудников распознавать попытки фишинга.

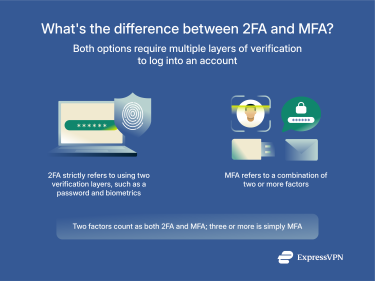

Многофакторная аутентификация (MFA) и двухфакторная аутентификация

Как MFA, так и 2FA предполагают использование более одной формы аутентификации для доступа к учетной записи. При этом 2FA строго относится к использованию именно двух факторов, как правило, пароля и TOTP. В свою очередь, с MFA вам понадобятся два фактора или более. Оба способа обеспечивают дополнительную защиту учетных записей — куда более надежную, чем один только пароль.

В чем разница?

Основное отличие заключается в том, что MFA включает в себя 2FA. При 2FA используется ровно два различных способа аутентификации: например, пароль и код, сгенерированный устройством.

MFA включает в себя любую комбинацию из двух или более факторов, среди которых могут быть биометрические данные, смарт-карты, данные о местоположении и приложения-аутентификаторы. MFA включает больше слоев защиты, поэтому является более надежным способом, чем 2FA: все зависит от количества и типа используемых факторов. Это более сложный инструмент, но такова цена дополнительной защиты.

Когда нужно отдавать предпочтение MFA вместо 2FA?

Используйте MFA вместо 2FA, если имеете дело с конфиденциальными данными, привилегированным доступом или работаете в опасной окружающей среде. 2FA помогает предотвратить несанкционированный доступ, однако дополнительные уровни защиты, которые дает MFA, еще больше затрудняют злоумышленникам процесс взлома. Например, организации, защищающие конфиденциальные финансовые документы или государственные системы, пользуются MFA, поскольку благодаря ей становится трудно получить доступ к учетным данным сотрудников, чтобы затем использовать их как лазейку в конфиденциальные системы. В некоторых случаях требование использовать MFA для компаний закреплено в нормативных актах.

В целом, 2FA эффективна в большинстве случаев, а MFA — идеальное решение для организаций и учетных записей стратегической важности.

ЧаВо: двухфакторная аутентификация

Что означает 2FA?

2FA расшифровывается как двухфакторная аутентификация. Она добавляет второй способ для подтверждения вашей личности во время входа в учетные записи. Обычно вам нужно как ввести пароль, так и предоставить второй фрагмент данных в виде кода из текстового сообщения или биометрии. 2FA значительно снижает риск неавторизованного доступа, даже если кто-то узнает ваш пароль.

Надежно ли защищает 2FA?

Да, двухфакторная аутентификация (2FA) является надежным способом защиты. Без 2FA любой, кто знает ваш пароль, может свободно войти в вашу учетную запись в приложении или на сайте. Если вы настроите 2FA, то злоумышленнику дополнительно потребуется доступ к вашей вторичной форме подтверждения (например, приложению-аутентификатору на вашем смартфоне или биометрическим данным). При этом важно понимать, что все формы 2FA (по электронной почте, SMS, через приложение и аппаратное обеспечение) имеют свои уникальные риски. К примеру, 2FA на базе электронной почты будет фактически бесполезной, если пароль от вашей электронной почты и учетной записи сервиса, которую пытается взломать злоумышленник, одинаковый.

Как понять, что сервис поддерживает 2FA?

Есть два способа определить, поддерживает сервис двухфакторную аутентификацию (2FA). Откройте настройки безопасности приложения или сервиса, в которых обычно находятся настройки 2FA. Если вы их нашли, то осталось только активировать их. Если вы не нашли такие настройки, обратитесь в службу поддержки сервиса и спросите, предоставляют ли они возможность 2FA.

Что будет, если я потеряю доступ к своему второму фактору?

Это может привести к потере учетной записи. Большинство сервисов предлагают создать код восстановления или указать альтернативные способы подтверждения личности для восстановления доступа, но не всегда. Национальный институт стандартов и технологий США (NIST) рекомендует настраивать сразу несколько способов аутентификации, чтобы не потерять доступ и повысить уровень безопасности.

Что такое аутентификация без использования пароля?

Аутентификация без использования пароля заменяет пароли более надежными способами защиты, включая биометрию, вход с подтверждением на устройстве и аппаратные ключи безопасности. Такая форма аутентификации поддерживается современными инфраструктурами безопасности типа FIDO2 и предназначена для того, чтобы максимально снизить риски кражи учетных данных.

Какой способ 2FA самый надежный?

Самым надежным способом двухфакторной аутентификации считаются аппаратные ключи безопасности. Они используют протоколы криптографического обмена и устойчивы к фишингу, в отличие от кодов из SMS. Каждый раз, когда вы входите в новую учетную запись, вам необходимо физическое оборудование, к примеру, USB-накопитель или смарт-карта, чтобы подтвердить свою личность. Несмотря на то, что этот способ безопасный, он также очень неудобный, поэтому он наименее популярный из всех.

Сделайте первый шаг и защитите себя в Сети. Начните работу с ExpressVPN без риска.

Получить ExpressVPN