ExpressVPN veiligheidstools

De WebRTC lektester gebruiken

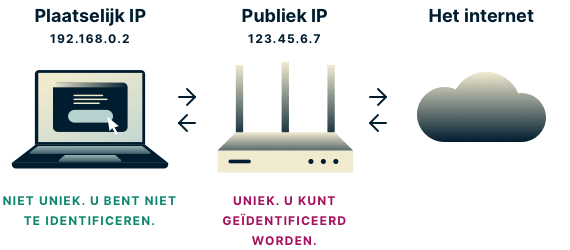

Wat is het verschil tussen een openbaar en een plaatselijk IP-adres?

Wanneer u de lektester gebruikt, ziet u twee soorten IP-adressen: openbaar en plaatselijk.

Openbare IP's zijn specifiek voor u. Ze maken deel uit van uw identiteit op internet. Wanneer u een VPN gebruikt zien websites het openbare IP-adres van de VPN server in plaats van uw eigen IP-adres. Zo wordt uw identiteit beschermd.

Maar wanneer WebRTC uw echte openbare IP-adres ziet wanneer u met een VPN verbonden bent en niet dat van de VPN server, kunnen derden dat nog steeds gebruiken om u te identificeren. Als u een openbaar IP-adres ziet in de testresultaten hebt u misschien een privacylek.

Plaatselijke IP's zijn niet specifiek voor u. Deze IP's worden door uw router aan u toegewezen en worden miljoenen keren hergebruikt door routers overal ter wereld. Dus als een derde partij uw lokale IP-adres weet, kunnen zij dat onmogelijk rechtstreeks met u in verband brengen. Wanneer u een lokaal IP-adres ziet in de testresultaten is dat geen bedreiging van uw privacy.

5 stappen om een WebRTC lek op te sporen (met en zonder VPN)

Wanneer u geen VPN gebruikt is het onvermijdelijk dat er bepaalde privé informatie aan derden wordt getoond. (Wilt u meer weten? Bekijk hoe een VPN uw IP-adres verbergt om uw informatie anoniem te houden.)

Wanneer u wel een VPN gebruikt en de lektester geeft aan dat er een lek kan zijn, kunt u de volgende lektest gebruiken om meer zekerheid te krijgen:

-

Verbreek de verbinding met uw VPN en open deze pagina in een nieuw tabblad of venster

-

Noteer alle openbare IP-adressen die u ziet

-

Sluit de pagina

-

Verbind met uw VPN en open de pagina opnieuw

-

Als u nog steeds IP-adressen uit stap 2 kunt zien, dan heeft u een privacylek.

Wanneer u een VPN gebruikt en deze uitdrukkelijk meldt dat er geen lek is, bent u veilig!

Wilt u andere privacylekken opsporen? Probeer dan deze tools:

Wat is WebRTC?

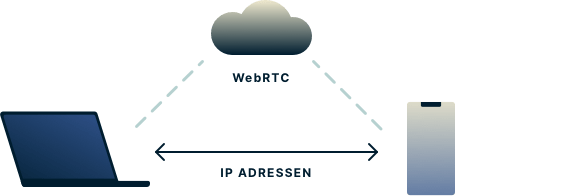

Web Real-Time Communication (WebRTC) is een verzameling gestandaardiseerde technologieën die webbrowsers in staat stelt rechtstreeks met elkaar te communiceren zonder tussenkomst van een aparte server. Voordelen van WebRTC zijn: hogere snelheden en minder haperingen bij webapps zoals videochatten, bestandsoverdracht en live streamen.

Wanneer twee apparaten direct via WebRTC communiceren moeten zij elkaars echte IP-adres kennen. Theoretisch is het daardoor mogelijk dat een website van een derde partij de WebRTC in uw browser gebruikt om uw echte IP-adres te achterhalen en om u zo te identificeren. Dat noemen wij een WebRTC lek.

Alle lekken van uw openbare IP-adres zijn een bedreiging van uw privacy, maar WebRTC lekken zijn minder bekend, worden makkelijker over het hoofd gezien, en niet alle VPN providers beschermen u ertegen!

Hoe brengt een WebRTC lek mijn privacy in gevaar?

Het probleem met WebRTC is dat het technieken gebruikt om uw IP-adressen te achterhalen die geavanceerder zijn dan die worden gebruikt in de "standaard" IP detectie.

Hoe komt een WebRTC achter mijn IP's?

WebRTC ontdekt IP's door middel van het Interactive Connectivity Establishment (ICE) protocol. Dit protocol specificeert verschillende technieken voor het ontdekken van IP's, en twee daarvan worden hieronder besproken.

STUN/TURN-servere

STUN/TURN servers spelen twee sleutelrollen bij WebRTC: ze laten webbrowsers de vraag 'Wat zijn mijn openbare IP's?' stellen en ze helpen ook twee apparaten om met elkaar te communiceren, zelfs als ze achter NAT firewalls zitten. Het eerste kan uw privacy aantasten. STUN/TURN servers komen ongeveer net zo achter uw IP-adres als een website uw IP's ziet wanneer u die bezoekt.

Hostkandidaten ontdekken

De meeste apparaten hebben meerdere IP-adressen voor hun hardware. Meestal blijven deze door middel van firewalls verborgen voor websites en STUN-TURN servers. Maar het ICE protocol specificeert dat browsers deze IP's kunnen verzamelen door ze gewoon van uw apparaat af te lezen.

De IP's die het vaakst aan uw apparaat gerelateerd zijn, zijn plaatselijke IPv4 adressen, en het onthullen daarvan heeft geen invloed op uw privacy. Maar als u IPv6 adressen hebt, kan uw privacy gevaar lopen.

IPv6 adressen werken een beetje anders dan IPv4 adressen. In het algemeen is een IPv6 adres openbaar, dat wil zeggen dat u de enige bent die het gebruikt. Wanneer u een IPv6 adres hebt dat bij uw apparaat hoort en het wordt via ICE ontdekt, kunnen uw privégegevens zichtbaar zijn.

Een kwaadaardige website kan via STUN/TURN servers of hostkandidaten uw browser verleiden uw IP-adres te onthullen en u zo identificeren zonder dat u het zelf merkt.

Web RTC lekken: Welke browsers zijn het kwetsbaarst?

Op het moment van schrijven zijn gebruikers van desktopversies van Firefox, Chrome, Opera, Safari en Microsoft Edge het meest kwetsbaar voor WebRTC lekken, omdat deze browsers WebRTC standaard aan hebben staan.

Let op dat u in de ene browser beschermd kunt zijn tegen een WebRTC lek, en in de andere niet. Wanneer u regelmatig verschillende browsers gebruikt kunt u overwegen de ExpressVPN WebRTC lektest op al die browsers toe te passen.

Wat doet ExpressVPN om mij te beschermen tegen WebRTC lekken?

ExpressVPN doet er alles aan om u met onze apps te beschermen tegen WebRTC lekken. Wanneer u nieuwe webpagina's opent terwijl u verbonden bent met ExpressVPN worden uw IP-adressen niet gelekt.

Bepaalde browsers kunnen echter nogal agressief zijn op het punt van het bewaren van data van oude tabbladen. Wanneer u een tabblad al open had staan van voordat u verbinding hebt gemaakt met de VPN, kan uw echte IP-adres door de browser in het cachegeheugen zijn opgeslagen. Deze IP's kunnen blijven staan, zelfs wanneer u het tabblad ververst. En dat brengt uw privacy in gevaar.

De ExpressVPN browserextensie (momenteel beschikbaar voor Chrome, Firefox en Edge) lost dit probleem op door u in staat te stellen WebRTC volledig uit te schakelen in het instellingenmenu; zo weet u zeker dat u niet kwetsbaar bent voor caching problemen.

Hoe de gespecialiseerde technici van ExpressVPN u veilig houden

ExpressVPN beschermt u tegen een breed scala aan WebRTC lekken verspreid over verschillende browsers en platforms. Maar omdat WebRTC een relatief nieuwe technologie is, is het belangrijk om voortdurend nieuwe scenario's voor WebRTC lekken te testen op verschillende platforms en browsers. ExpressVPN loopt vooraan op dit gebied met een team gespecialiseerde technici die voortdurend nieuwe lekvectors onderzoeken en snel de nodige maatregelen ontwikkelen.

Lees meer over de nieuwste lekbeveiligingsontwikkelingen bij ExpressVPN.

Wat kan ik nog meer doen om WebRTC lekken te voorkomen?

Naast ExpressVPN kunt u zich ook tegen lekken beschermen door handmatig WebRTC in uw browser uit te schakelen.*

WebRTC uitschakelen in Firefox op desktop

- Typ: about:config in de adresbalk

- Klik op 'Ik aanvaard het risico!'

- Typ in de zoekbalk media.peerconnection.enabled

- Dubbelklik om de waarde te veranderen in false

Dit zou zowel moeten werken op de mobiele als op de desktopversie van Firefox.

WebRTC uitschakelen in Chrome op desktop

Er zijn twee Chrome extensies bekend die WebRTC lekken blokkeren:

uBlock Origin is een algemene blocker die reclame, trackers en malware blokkeert, en heeft ook een optie om WebRTC te blokkeren. WebRTC Network Limiter is een officiële add-on van Google die specifiek IP lekken stopt maar zonder WebRTC volledig te blokkeren.

WebRTC uitschakelen in Safari op desktop

Op dit moment is het niet mogelijk om WebRTC in Safari volledig uit te schakelen. Maar gelukkig is het toestemmingsmodel van Safari strenger dan dat van de meeste browsers. In de standaardinstelling worden er geen IP-adressen beschikbaar gesteld aan webpagina's, behalve diegene die u gebruikt om verbinding te maken. Daarom hoeft u geen extra actie te ondernemen om WebRTC lekken in Safari te voorkomen.

WebRTC uitschakelen in Opera op desktop

- Open Instellingen in Opera. Om dit te doen:

- In Windows of Linux klikt u op het Opera logo in de linker bovenhoek van het browservenster.

- Op Mac klikt u op Opera in de gereedschapsbalk en zoekt u onder Voorkeuren naar instellingen

- Vouw de sectie Gevorderd aan de linkerkant uit en klik op Privacy & veiligheid

- Scroll naar beneden naar WebRTC en selecteer de radioknop Niet-proxy UDP uitschakelen

- Sluit het tabblad: de instellingen worden automatisch opgeslagen

WebRTC uitschakelen in Microsoft Edge

Helaas is er op dit moment geen manier om WebRTC in Microsoft Edge volledig uit te schakelen. Zo kunt u uw browser zo instellen dat uw plaatselijke IP-adres wordt verborgen:

- Typ about:flags in de adresbalk

- Vink de optie Verberg mijn IP address op WebRTC connecties aan

Zoals we hierboven hebben uitgelegd is het onthullen van uw plaatselijke IP-adres geen bedreiging van uw privacy. De bovenstaande stappen bieden weinig meerwaarde. Daarom is de beste manier om WebRTC lekken te stoppen als u Microsoft Edge gebruikt de ExpressVPN app voor Windows.

*WebRTC uitschakelen heeft waarschijnlijk geen invloed op uw normale internetervaring. Dat komt doordat de meeste websites niet afhankelijk zijn van WebRTC. Nog niet. Maar in de toekomst kan WebRTC vaker voorkomen en kunt u merken dat bij sommige websites bepaalde mogelijkheden ontbreken wanneer u ervoor kiest om het volledig uit te schakelen.

Wat moet ik doen als ik met ExpressVPN ben verbonden en op deze pagina nog steeds een WebRTC lek zie?

Neem contact op met de ExpressVPN helpdesk en we lossen het direct op.